Libérez la puissance de la bibliothèque de support QSPTLIB

Bienvenue dans le dernier article de la série Dépanner TCP/IP. Vous savez déjà utiliser des outils largement disponibles comme PING, NETSTAT, les problèmes TCP/IP. Le moment est venu de dévoiler l’arme secrète de l’équipe d’assistance logicielle : QSPTLIB ou Software Support Tools Library.

QSPTLIB est plein de puissants outils grâce auxquels l’équipe d’assistance peut rapidement inspecter et identifier les problèmes des réseaux et logiciels. Presque tous les outils sont écrits, maintenus et mis à jour par l’IBM Rochester Support Team. Après un aperçu de la bibliothèque, vous apprendrez à installer QSPTLIB, à utiliser certains des outils et comment l’équipe d’assistance s’en sert pour résoudre à distance vos problèmes de réseaux.

Avant de vous plonger dans QSPTLIB, vous voudrez peut-être vous rafraîchir la mémoire sur les différents types de traces expliquées dans les articles précédents (voir l’encadré Autres articles dans cette série). En ne collectant que les données les plus pertinentes pour l’analyse d’IBM, vous faciliterez la tâche du centre d’assistance d’IBM.

| Contenu complémentaire : Suivre à la trace le fonctionnement interne des applications réseau |

Lire l'article

Identity Lifecycle Manager 2007

Dans le cadre de leur réseau. Telle autre veut peut-être accroître les niveaux d’approbation d’autres organisations, par la capacité de certifier que seule la personne indiquée dans le sujet du certificat maîtrise la clé privée du certificat.

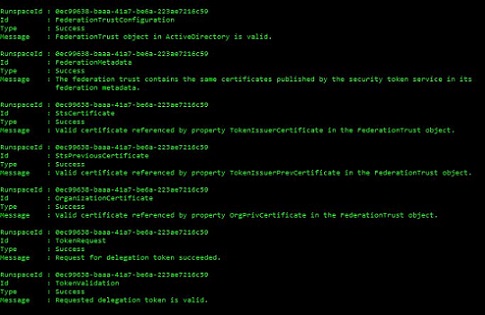

Identity Lifecycle Manager 2007 de Microsoft vous permet de définir le flux de diverses activités de gestion qui se produisent pendant la durée de vie d’un certificat, pour accroître les niveaux d’assurance. Ces flux garantissent que les stratégies de sécurité écrites de votre organisation sont bien appliquées. Cette assurance renforce la confiance des autres organisations dans vos certificats.

ILM 2007 comprend deux produits déjà existants : Microsoft Identity Integration Server (MIIS) 2003 et le produit d’acquisition récente, Alacris idNexus (également connu sous le nom de Certificate Lifecycle Manager ou CLM pendant sa période de test bêta). Dans ILM 2007, ces produits reçoivent une nouvelle appellation : fonctions de métarépertoire et de synchronisation et fonctions de gestion des certificats.

Dans cet article, je me concentre sur la composante gestion des certificats d’ILM 2007. J’y ajoute un exemple sur la manière d’utiliser cette fonction pour accroître le niveau d’assurance de vos certificats et pour s’assurer que des flux prédéfinis sont suivis quand des certificats d’assurance moyenne sont émis.

| Contenu complémentaire ILM met les données à leur place |

Lire l'article

Service Broker

Service Broker offre la possibilité de travailler en mode asynchrone avec une SQL Server en proposant un service de messagerie fiable entre les instances.

Sécuriser la connectivité nomade

La connexion à Internet lors onnées sensibles et privées, y compris de nature bancaire et professionnelle, ont été dévoilées. Vous pouvez, bien entendu, utiliser un réseau privé virtuel (VPN) pour établir une connectivité sûre en déplacement, afin d’écarter les fouineurs. Si vous recherchez une solution VPN plutôt légère, plus facile à installer et à gérer que d’autres, consultez l’outil OpenSSH VPN et le serveur proxy Squid for Windows (précédemment SquidNT), tous deux gratuits.

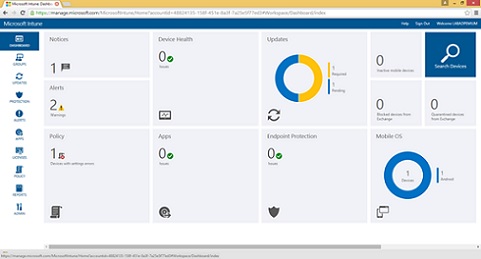

System Center Configuration Manager 2007

La gamme System Center de Microsoft ne cesse de s’étendre et va bientôt accueillir la nouvelle version de System Management Server. SMS est un logiciel d'mises à jour de sécurité. Actuellement en version 2003, un Service Pack 3 sera très prochainement disponible. La nouvelle mouture de SMS est intitulée System Center Configuration Manager (SCCM ou encore SMS v4). D’un point de vue général, le fonctionnement reste toujours le même, mais il est devenu plus intuitif et plus simple d’utilisation, notamment au niveau de la console d’administration où il est possible de ranger ses objets dans des dossiers en plus des collections habituelles.

De nouvelles fonctionnalités voient tout de même le jour comme la gestion DCM (Desired configuration management), ou encore l’utilisation de Network Access Protection (NAP), nouveau procédé permettant d’avoir plus de sécurité au niveau de l’accès réseau et enfin de l’apparition du Wake On Lan vous permettant de démarrer un ordinateur à distance. Chose très intéressante, de nombreux packages supplémentaires n’auront plus besoin d’être installés, car ils le seront nativement dans SCCM. C’est le cas de la gestion des appareils mobiles, du déploiement de système d’exploitation. La partie mise à jour a également été revue en profondeur avec la gestion des mises à jour Microsoft et non Microsoft. Avant d’aborder plus en détails les nouveautés et les améliorations de SCCM, revoyons brièvement les caractéristiques et les fonctionnalités d’une infrastructure SMS.

| Contenus complémentaires : Page Microsoft : System Center Configuration Manager 2007 Bêta 2 |

Lire l'article

Suivre à la trace le fonctionnement interne des applications réseau

La commande TRCINT (Trace Internal) de i5/OS collecte de nombreux types de traces de composantes LIC (Licensed Internal Code). La série Dépanner TCP/IP se poursuit par l’examen du petit sous-ensemble de points de trace de composantes de sockets qui vous montrent les API sockets. Toute application réseau active sur votre système utilise des API sockets et, si vous comprenez ces points de trace, vous pourrez facilement cibler les problèmes de communications et les résoudre prestement.

Les points de trace des API sockets que j’explique ici sont apparus pour la première fois dans OS/400 V4R4. De nombreux changements et de nombreuses mises à jour de ces points de trace ont eu lieu au fil des ans et des releases successives. Une mise à jour de la V5R1 a ajouté le nom de l’API socket à chacun des points de trace afin de faciliter son débogage. En effet, sans le nom de chaque API dans les données des points de trace, il est très difficile de savoir ce que l’application accomplit.

C’est pourquoi je recommande de n’examiner une trace que sur une version V5R1 ou ultérieure. J’ai créé la sortie TRCINT de cet article sur un système en V5R4. Si vous collectez une trace d’API socket sur une release pré-V5R4, vous constaterez peut-être de petites différences. Certains des numéros de points de trace ont été changés en V5R3 lorsque de nouvelles API sockets ont été ajoutées au système. IBM a également ajouté des données de débogage à ces points de trace dans chaque release V5Rx. Par conséquent, ne vous attendez pas à ce qu’une sortie de points de trace pré-V5R4 ressemble exactement aux figures de cet article. IBM pourrait fort bien modifier l’information de trace interne dans les futures releases de i5/OS, s’il s’avère que des informations supplémentaires aideraient à déboguer les problèmes réseau.

| Contenus complémentaires : Article iTPro.fr : Les API : guide pour débutants TCP/IP et sockets en RPG |

Lire l'article

VPN : des alternatives sûres

Les pare-feu et causer d’importants dégâts.

Certaines entreprises feront toujours une place aux VPN mais il en est d’autres qui peuvent s’en dispenser. Dans cet article, je décris deux scénarios d’utilisation classique des VPN: le courriel d’entreprise et les sites Web internes – puis je propose des solutions de remplacement efficaces.

Comment stopper les tempêtes de réplications des dossiers publics

La réplication des dossiers publics est un processus épineux, même dans des conditions idéales. Peu Exchange Server 2003 SP2 : « Public Folder Content Replication » ou réplication du contenu des dossiers publics.

Lire l'article

Les aléas de la sécurité

aléas de sécurité courants et des moyens pratiques et efficaces de les surmonter.

Lire l'article

Microsoft Active Directory Topology Diagramer, un outil indispensable

Qui n’a jamais eu le temps de tenir des graphiques à jour de Active Directory Topology Diagrammer, dont une nouvelle version 2.0, publiée le 2 Octobre 2007 vient d’être mise en ligne. Voir Figure 1.

Lire l'article

GUI d’imprimante par machine

Dans l’article « Per-Machine Printer Connections + Custom Plug-In », (www.iTPro.fr, Octobre 2006) je présentais un Windows Script Component (WSC), PGPMgr.wsc, et un script ligne de commande, PMPMgr.js, qui facilitent la gestion d’imprimantes par machine sur un ou plusieurs ordinateurs. Si vous n’avez pas déjà utilisé des imprimantes par machine, ce sont des connexions d’imprimante réseau qui apparaissent pour tous les utilisateurs d’un ordinateur. (A l’inverse, le wizard Add Printer n’ajoute une imprimante qu’au profil de l’utilisateur courant.)Le script ligne de commande que je présentais dans l’article précédent joue bien son rôle, particulièrement pour gérer des imprimantes par machine sur de multiples ordinateurs, parce qu’il permet de lire des listes d’ordinateurs et d’imprimantes à partir de fichiers texte. C’est très utile pour gérer des imprimantes par machine en masse; toutefois, j’ai préféré un outil plus facile à utiliser quand il m’a fallu gérer des imprimantes par machine sur un ordinateur à la fois. À cette fin, j’ai écrit une HTML Application (HTA), PMPMgr.hta, qui fournit une GUI pour la composante PMPMgr.wsc.

Publier et sécuriser l’accès à distance à la messagerie Exchange

Dans la partie précédente de ce dossier qui a été publiée dans le numéro de septembre 2007 (Volume 4 - numéro 5), nous avons abordé les messagerie Outlook Voice Access (OVA). Ce sont ces différents modes d’accès qui sont abordés dans cette seconde partie de ce dossier.

Lire l'article

Dépannage des problèmes DNS dans un environnement Exchange

DNS doivent entrer dans l’une des trois catégories. Nous allons examiner en détail DNS, ses composants clé et la méthode pour résoudre des catégories de problèmes spécifiques. En appréhendant les différentes catégories de problèmes de DNS et la manière de les résoudre, nous allons démystifier l’aspect « boîte noire » de cette fonctionnalité pour les administrateurs Exchange. Nous allons mettre ici l’accent sur les problèmes de performances et de connectivité liés à DNS, et l’intégrité DNS fera l’objet d’un prochain article.

Lire l'article

Diagnostiquer les problèmes de performance d’AD

Tôt ou tard, ça devait arriver : la performance de votre AD (Active Directory) s’est brusquement dégradée sans raison apparente. La semaine dernière encore, tout se passait bien ; mais cette semaine vous avez reçu cinq ou six doléances à propos de logons léthargiques, d’échecs des consultations du carnet d’adresses Microsoft Exchange Server, et de lents démarrages d’applications.En appliquant Performance Monitor à chacun de vos DC (domain controller), vous constatez que, sur l’un d’eux, l’utilisation de la CPU est bloquée à 100 % la plupart du temps. Pourtant rien n’a changé et tout le reste semble fonctionner correctement. Alors que faire ?

Heureusement il existe Windows Server 2003 Performance Advisor (SPA). C’est un utilitaire d’analyse de performances aussi efficace qu’inconnu, que Microsoft propose depuis plus de deux ans. Il automatise la collecte des données de configuration, de ETW (Event Tracing for Windows) et du compteur de performances provenant d’un ou plusieurs serveurs, passe à la moulinette la masse de données ainsi obtenue et en tire des rapports de performances d’une grande clarté, avec des alertes et des recommandations sur la manière de redresser la situation. SPA est livré avec des collecteurs de données prédéfinis et des règles de performances pour des serveurs de fichiers génériques, des DC AD, des serveurs DNS et des serveurs utilisant Microsoft Internet Information Service (IIS).

Analyser les problèmes de communication

Dans cet article, vous apprendrez à utiliser l’outil Communications Trace Analyzer pour analyser la sortie produite par les commandes i5/OS Communication Trace et i5/OS Trace Connection. Communications Trace Analyzer analyse un plug-in iSeries Navigator. Il scrute la sortie de trace de communications i5/OS en utilisant des modèles prédéfinis écrits en Agent Building and Learning Environment (ABLE – un langage à base de règles) pour découvrir des anomalies dans la trace. L’outil est capable de détecter beaucoup de problèmes bien connus et bien définis, dont j’explique certains en détail à la fin de l’article.

Lire l'article

Découvrez Windows Server 2008

Tout d’abord connue sous le nom de code Longhorn Server, Windows VISTA. Cette sortie correspond en France au deuxième opus de l’évènement Microsoft TechDays 2008, qui se déroule du 11 au 13 Février 2008. Une fois n’est pas coutume la sortie française s’effectue avant la sortie mondiale!

Il est évidemment impossible de couvrir l’ensemble des nouveautés d’un tel produit. Cependant nous allons nous efforcer de présenter les fonctionnalités essentielles de Windows 2008 et tenter de vous expliquer comment ce nouveau système va révolutionner votre vie d’administrateur !

Evolution des services de sécurité de Windows Server 2008

Nous avons présenté dans Active Directory : les services de certificats AD-CS (Active Directory Certificate Services) et les services de gestion des droits numériques ADRMS (Active Directory Rights Management Services).

Lire l'article

Windows 2003 IPSEC : 9 manières de diagnostiquer les problèmes

Vous avez mis en place IPsec pour protéger le trafic sur le Windows Server 2003 intégrés servant à diagnostiquer des problèmes IPsec si vous constatez que votre trafic n’est pas crypté. (Précisons que les techniques expliquées dans cet article ne s’appliquent pas forcément aux applications IPsec spéciales, du genre cartes IPsec et IPsec basé sur VPN.)

Lire l'article

Planifier et implanter un réseau sans fil sûr

La demande un réseau sans fil sûr dans votre environnement.

Lire l'article

Routage Exchange 2007

Lors de la première partie consacrée aux nouveaux concepts serveurs Exchange 2007.Cette seconde partie se composera de deux parties principales :

• la définition des différents types de connecteurs pour effectuer des échanges avec le monde extérieur,

• la tolérance aux pannes du routage et la répartition de charge.