FastNet Ultra : la solution s’améliore

De nouvelles routes pour les réseaux vont permettre à Colt de réduire la latence constatée.

Colt, fournisseur de solutions de communications et services IT managés pour les entreprises en Europe, améliore sa solution FastNet Ultra en lançant deux nouvelles routes réseau reliant les principales places financières européennes, permettant d’accélérer les fonctions de trading.

Lire l'article

Cloud à la demande : Verizon Business obtient l’accréditation PCI

Verizon Business obtient l’accréditation PCI, qui lui permet de garantir une protection des données optimales dans le domaine du paiement par carte, pour les commerces et organisations.

La solution de Cloud computing CaaS (Computing as a Service) de Verizon Business, hébergée dans les centres Cloud de Verizon aux Etats-Unis et en Europe, permet de s’appuyer sur le Cloud pour effectuer les traitements et transmissions des informations des cartes de crédit.

Lire l'article

Congrès CARTES & IDentification 2010 : 3 jours pour anticiper les tendances et développer son réseau

Le congrès CARTES & IDentification aura lieu du 7 au 9 décembre 2010 à Paris-Nord Villepinte.

Ce congrès est destiné aux décideurs internationaux issus des secteurs bancaires ou tous autres organismes financiers, des télécoms, des transports, du gouvernement, de la santé, du commerce et de la distribution. Ils se tiendront sur trois jours et réuniront plus de mille congressistes et 240 intervenants.

Lire l'article

Microsoft : Génération 2010 disponible

Office 2010, SharePoint 2010, Visio 2010 et Project 2010 sont enfin disponibles pour les entreprises, et seront mis à disposition, en juin, pour les particuliers.

Depuis que la version bêta publique a été lancée en novembre 2009, 7,5 millions de personnes ont téléchargé au moins un des ces produits, c’est trois fois plus que le nombre de téléchargements de la version bêta de 2007.

Lire l'article

Nouvelle plate-forme d’Hitachi Data Systems

Office 2010, SharePoint 2010, Visio 2010 et Project 2010 sont enfin disponibles pour les entreprises, et seront mis à disposition, en juin, pour les particuliers.

Depuis que la version bêta publique a été lancée en novembre 2009, 7,5 millions de personnes ont téléchargé au moins un des ces produits, c’est trois fois plus que le nombre de téléchargements de la version bêta de 2007.

Lire l'article

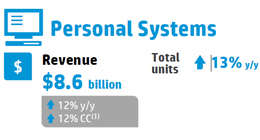

HP Networking, L’offre de réseau complète

Office 2010, SharePoint 2010, Visio 2010 et Project 2010 sont enfin disponibles pour les entreprises, et seront mis à disposition, en juin, pour les particuliers.

Depuis que la version bêta publique a été lancée en novembre 2009, 7,5 millions de personnes ont téléchargé au moins un des ces produits, c’est trois fois plus que le nombre de téléchargements de la version bêta de 2007.

Lire l'article

NCP engineering : Résoudre le problème des environnements d’accès hostiles aux communications IPsec

NCP engineering annonce une nouvelle technologie permettant de résoudre le problème des pare-feu dont le paramétrage bloque les communications IPsec et empêche les utilisateurs distants de se connecter au réseau de leur entreprise.

Baptisée Pather Finder, cette technologie de calcul des chemins signée NCP marque une révolution dans l’univers de l’accès distant en donnant aux utilisateurs la garantie de pouvoir établir une connexion sécurisée au réseau de leur entreprise de n’importe quel point distant.

Lire l'article

iTVision, nouvelle solution IPTV

iTechnologies confirme son positionnement de distributeur de solutions innovantes IP et propose désormais sa propre solution, iTVision.

La diffusion massive de l’IPTV (Internet Protocol Television) transforme l’industrie audiovisuelle. Grâce au transport de la vidéo via les réseaux à large bande comme l’ADSL, le câble et la fibre optique, la distribution des programmes s’ouvre à deux nouvelles dimensions : l’interactivité, d’une part, et la personnalisation des contenus, d’autre part.

Lire l'article

3 solutions Cilasoft pour la gestion et la protection de son « AS/400 »

Les constats du marché de l’AS/400 sont intelligibles à tous : l’environnement, bien qu’on lui reconnaisse ses qualités, souffre de la notoriété attribuée à d’autres systèmes, comme Windows, et plus spécifiquement d’une « migration vers SAP, notamment dans le secteur de l’industriel », comme le souligne Guy Marmorat, Directeur Technique et intervenant sur ces deux journées consacrées aux solutions Cilasoft.

Cilasoft, éditeur des solutions, a profité de cette mi-juin, pour présenter au marché français 3 solutions qui viennent bousculer le i, en le dotant d’un coup de jeune. QJNR/400, Controler et leur dernière solution DVM étaient présentés devant une audience faite d’experts du domaine, venus échanger autour de problématiques communes.

Lire l'article

Aastra lance sa nouvelle version de son MX-ONE

Aastra, société développant et commercialisant des solutions de téléphonie sur IP ouvertes, destinées tant aux PME qu’aux grandes entreprises, annonce la nouvelle version 4.1 de son call manager MX-ONE.

Ce dernier dispose d’un panel complet de solutions de communications unifiées allant du centre de contacts multimédias à la messagerie unifiée, en passant par la vidéoconférence et par des applications de travail collaboratif.

Lire l'article

Configurer un environnement sûr pour les applications Web PHP (1/2)

Zend Core for i5/OS renforce la protection de votre système. Le System i utilise le langage de programmation Web bien connu, PHP. Il est donc normal qu’il exécute une grande variété de logiciels de type PHP pour le Web. Comme l’ouverture est inhérente à Internet, tout administrateur système prudent qui déploie des applications Web dans l’environnement Zend Core for i5/OS, est soucieux de sécurité.

Quelles précautions doit-il prendre ? Bien que l’architecture de System i protège déjà contre les débordements de buffer, les virus et les vers, et bien que Zend Core PHP fournisse d’autres protections que celles du PHP générique, vous devez aussi vous prémunir contre d’autres dangers, tels que

- propager des virus vers les navigateurs (même si le site lui-même est immunisé)

- le sniffing de mots de passe

- l’exécution non autorisée d’applications

- la divulgation ou l’altération de données privées

Certaines de ces parades passent par des techniques de programmation PHP spécifiques, que j’expliquerai dans un prochain article. Ici, je m’intéresse à la manière d’obtenir une large protection dans l’environnement PHP lui-même.

Remarque : La sécurité sur le Web est en constante évolution. Toutes les recommandations que je fais ici sont considérées exactes au stade Zend Core for i5/OS version 2.0.1 (c’est-à-dire PHP 5.2.1).

Lire l'article

Office Communication Server 2007 R2 : What’s new ? Partie 1

1 an, ça passe vite ! Et pourtant, 1 an, c’est le temps record qui a été laissé à l’équipe produit « Unified Communication » pour développer une mise à jour du logiciel Microsoft le plus médiatique de l’année dernière : Office Communication Server 2007.

Comme à son habitude sur les produits serveurs dits « version intermédiaire », le nom du produit ne changera pas, mais gagnera le fameux suffixe « R2 ». Pourtant, les nouvelles fonctions et changements de cette nouvelle version ne passeront pas inaperçus dans le monde de la communication et de la téléphonie IP. Nous allons tout au long de cet article, dresser une liste exhaustive de ce qui sera disponible dans cette version prévue pour être finalisée au cours du premier trimestre 2009.

Actus System i Semaine 49

Zend Technologies lance la nouvelle version de son serveur d’applications Zend Server. Zend Technologies lance la nouvelle version de son serveur d’applications Zend Server. Une réponse aux différents problèmes et une amélioration qui prend en compte les jobs queues et PHP 5.3.

Actu Windows semaine 28

HP vient d’annoncer ses solutions à destination des développements Web, de cloud computing et de calcul intensif.Ces solutions s’adressent principalement aux entreprises dont l’essor ira avec l’application de solutions visant à réduire les coûts et optimiser les placements.

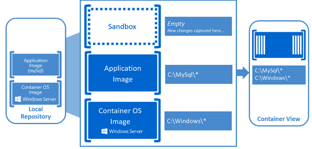

Quelle cohabitation pour Windows 2008 et Exchange Server 2007

L'installation et les différentes fonctionnalités à gérer pour optimiser ses environnements Windows 2008 et Exchange Server 2007.

Nous allons passer en revue les éléments nécessaires pour Windows 2008, puis pour Exchange 2007 avec les spécificités de son installation sur Windows 2008.

F5 renforce la gestion des applications

Microsoft System Center Operations Manager 2007 comme solutions innovantes de Microsoft

Microsoft dévoile son nouveau Management Pack pour Microsoft System Center Operations Manager 2007. Ses nouvelles fonctionnalités vont permettre une plus grande optimisation du provisioning et du reporting.

Publications/Interactions entre Microsoft SPS/MOSS et IAG

Une solution de travail collaboratif : Microsoft Office Sharepoint Server 2007 combiné à la technologie Intelligent Application Gateway (IAG).La solution de travail collaboratif Microsoft Office Sharepoint Server 2007 (MOSS 2007) a évolué au fil des années pour couvrir l’ensemble des fonctionnalités nécessaires aux portails d’entreprise ou aux sites internet communicants.

Utiliser VPN pour connecter les clients Windows Vista distants au System i – part 2

VPN Partie 2. Suite et fin de l’opération visant à connecter les clients Windows Vista distants au System i. Les conseils, les techniques à produire pour gagner en efficacité et en rapidité.

Dans cette seconde partie, qui fait suite à notre dossier VPN, il est question des us à reproduire pour établir une connexion parfaite entre les éléments à disposition : le client et notre système Vista.

Après la configuration et la marche à suivre, quelques conseils ne seront pas de trop pour assurer à notre installation une performance et une durée de vie optimales. Quelques clés aussi, achèvent d’orienter la manœuvre dans la dernière section de notre dossier.

Utiliser VPN pour connecter les clients Windows Vista distants au System i – part 1

L’un des aspects les plus étonnants du System i et i5/OS est la longue liste de fonctions de sécurité intégrées. Avec Windows Vista, Microsoft enfonce aussi le clou de la sécurité. Vous pouvez facilement utiliser les fonctions intégrées des deux systèmes pour offrir un accès distant sécurisé à vos utilisateurs à domicile et nomades.

Pour offrir cet accès distant sécurisé, nous utilisons trois technologies VPN (Virtual Private Network) principales : Internet Key Exchange Protocol (IKE), IP Layer 3 Security Protocol (IPsec) et Layer 2 Tunneling Protocol (L2TP).

• IKE négocie les algorithmes de cryptage et les clés d’après la stratégie que vous spécifiez. Celle-ci doit être compatible avec Windows Vista si vous avez utilisé un VPN pour Windows XP ou Windows 2000 par le passé.

• IPsec transfère les données cryptées à la couche IP.

• L2TP fournit un contrôle d’authentification et d’accès supplémentaire et fait apparaître vos utilisateurs distants comme des membres de votre réseau privé.

Service Broker

Service Broker offre la possibilité de travailler en mode asynchrone avec une SQL Server en proposant un service de messagerie fiable entre les instances.