Cybersecurity Business Convention Jeudi 30 novembre – MEETT de Toulouse

Le CBC, le salon toulousain de la Sécurité Numérique, poursuit pour sa 5ème édition sa montée en puissance en proposant lors d’1 journée un format de salon et de conférences ouvert à tous les experts de la cybersécurité. Gratuit d’accès, il se décline en stands et rendez-vous d’affaires, tables rondes, ateliers, challenge catch the flag et démonstrations d’hacking.

Lire l'article

Pénurie de compétences d’ingénieurs réseaux en France !

Focus sur l’impact de la pénurie de compétences dans la sphère des réseaux informatiques. Selon 70% des DSI français, la moitié des équipes d’ingénieurs réseau partira à la retraite dans les cinq prochaines années !

Lire l'article

Les meilleures séries télévisées à regarder absolument en 2024

Cette année promet d'être une saison exceptionnelle pour les amateurs de séries télévisées. Une véritable pluie de nouveautés captivantes et le retour de classiques tant appréciés s'annoncent sur nos écrans. Que l'on soit un téléspectateur plus occasionnel ou un passionné de séries, il sera difficile de quitter son canapé. Entre rires et frissons, ces histoires captivantes transporteront les amateurs dans des univers aussi divertissants qu'inoubliables.

Lire l'article

Les 7 piliers de la sécurité dans le Cloud

Evolution du paysage des menaces liées au Cloud, augmentation constante de l'adoption des infrastructures Cloud mais aussi hausse des attaques contre les réseaux basés sur le Cloud.

Lire l'article

Une demi-journée pour identifier et résoudre un incident réseau !

Temps d’arrêt des réseaux, délais de résolution des incidents …Quel est le temps moyen de gestion et de remédiation d’une panne ? 11h20.

Lire l'article

Le travail hybride change le monde de l’informatique !

Pandémie de Covid, incertitudes économiques …. les entreprises passent de stratégies réactives aux stratégies proactives en définissant leurs nouvelles normes de travail et en adoptant le travail hybride.

Lire l'article

Que signifie le Zero Trust pour les MSP ?

Le Zero Trust est parfois présenté comme un moyen d’empêcher les choses de se produire, par exemple en bloquant les utilisateurs non-autorisés. Ce n’est pas le cas. Un intérêt caché du Zero Trust est qu’il offre la possibilité d’améliorer la gestion des ressources réseau des utilisateurs et des données de manière à réduire les coûts et à faciliter l'adoption des technologies.

Lire l'article

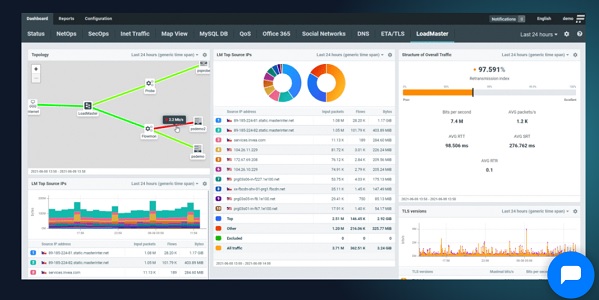

Quelle surveillance réseau pour votre environnement d’entreprise ?

Comment visualiser avec simplicité la structure du trafic de votre réseau ? La visibilité de l’ensemble de votre infrastructure est primordiale ! Découvrez la réponse avec Progress et Kemp Technologies .

Lire l'article

Quels sont les nouveaux enjeux réseaux liés à l’espace de travail ?

L’apparition de nouvelles pratiques comme le télétravail et le travail hybride a bouleversé la notion d’espace de travail, aujourd’hui en pleine mutation.

Lire l'article

Le Network-as-a-Service fait son show !

Les responsables informatiques sont attirés par des modèles de réseau plus agiles, plus adaptés aux objectifs, garantissant la flexibilité nécessaire à la reprise.

Lire l'article

Trois conseils pour renforcer sa sécurité avec le Zero Trust

L'intérêt pour l'utilisation des concepts de confiance zéro afin de renforcer la sécurité a augmenté alors que de plus en plus d'organisations soutiennent les initiatives de "travail en tout lieu". Christophe Auberger, Cybersécurité Evangéliste chez Fortinet partage son expertise

Lire l'article

Les tendances 2022 du marché des réseaux d’entreprise

Voici les prévisions des experts qui portent sur différents segments de marché. Analyse.

Lire l'article

Azure Bicep, vraiment simple ?

Le Cloud a ses différences, ses particularités et ses spécificités. La différence la plus flagrante pour l’administrateur étant l’absence totale de matériel, de hardware. La baie de stockage est virtuelle, l’équilibreur de charge, les équipements réseau ou les grosses machines de calcul le sont aussi.

Lire l'article

Se réinventer pour répondre aux besoins des clients

Vous recherchez des technologies, outils et services pour la conception et le déploiement d'une infrastructure fiable, disponible et évolutive ? inmac wstore a la réponse : avec plus de 10 ans d'expérience, les experts en Infrastructure, Réseau et Sécurité accompagnent les organisations dans l'élaboration et la mise en place de projet Infrastructure adapté aux besoins de l’entreprise.

Lire l'article

Infrastructure IT : quels enjeux pour les entreprises ?

Impacts de l'augmentation du télétravail et des ventes en ligne, stockage sécurisé de la donnée... Dans cette interview, notre expert Lionel Audras, responsable de l'équipe Solutions Infrastructure d'inmac wstore, répond aux questions que se posent les entreprises sur leur infrastructure.

Lire l'article

Le boom des cyberattaques sur les technologies opérationnelles

La technologie opérationnelle ou OT (Operational Technology) sous-tend des processus critiques qui, s’ils venaient à être compromis, pourraient avoir des conséquences catastrophiques, y compris des pertes de vies humaines. William Culbert, Directeur EMEA Sud de BeyondTrust nous livre son expertise.

Lire l'article

Les attaques ciblant les objets connectés bondissent !

Appareils IoT les plus vulnérables, origines et destinations d'attaques les plus courantes, découvrons les recommandations clés pour se protéger !

Lire l'article

La collaboration entre équipes sécurité et réseaux au bord de la rupture !

Malgré des objectifs communs, les relations conflictuelles et dysfonctionnelles entravent projets de transformation numérique. Est-ce un signal d’alarme ?

Lire l'article

Webinar Alsid – BloodHound est un bon outil, mais vous méritez mieux !

Un peu d’histoire ! En 2014, des experts français de l’ANSII détaillent une approche innovante basée sur la théorie des graphes ! Cette recherche va être utilisée par des tiers pour développer le produit open-source BloodHound.

Lire l'article

Le cloud répond aux défis immédiats des organisations

Quelles sont les motivations expliquant l’engouement et l'adoption du cloud hybride ? Selon 94 % des entreprises mondiales, le cloud est tout simplement la solution à leurs défis permanents. En France, 95% en sont convaincues.

Lire l'articleLes plus consultés sur iTPro.fr

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise

- Le paradoxe de la sauvegarde : quand le sentiment de sécurité peut devenir une faiblesse

- Digital Disruption Matrix 2025