Le questionnaire RAS

Prenons la première règle de la reprise après sinistre : elle s’apparente à l'assurance de la maison. Nous la payons tous, tout en souhaitant ne jamais demander d’indemnisation. Il en va de même de la reprise après sinistre. Si vous n’avez jamais à déclarer un sinistre, les

Threads multiples vs. jobs multiples

Nous avons tous l'habitude de jobs multiples actifs en même temps. La différence est que les threads sont étroitement couplés, tandis que que les jobs sont le plus souvent isolés les uns des autres. Ces derniers ne peuvent communiquer entre eux que par des objets externes du

Le monde passe à IPV6

L’IPV6 est arrivé. Du moins pour la journée.

Aujourd’hui, mercredi 8 juin, tous les participants à la journée mondiale de l’IPV6 utiliseront ce nouveau protocole pendant 24 heures. Le but est de réaliser un test grandeur nature qui permettra peut-être de révéler certains problèmes auxquels fournisseurs et opérateurs n’avaient pas pensé.

Lire l'article

Prédicats Exists et Quantified

Le dernier opérateur de comparaison, Exists, est probablement le plus déroutant et le moins utile. À première vue, il semble similaire à In, et un prédicat qui contient Exists ressemble aussi à un prédicat qui utilise In, parce que la valeur de comparaison pour un prédicat Exists

Principe de la forêt de ressources

Le principe de base retenu lors de la mise en place d’une forêt de ressources consiste à déployer au sein de l’entreprise une forêt Active Directory dédiée pour y intégrer des serveurs applicatifs (Exchange, Office Communications Server, Sharepoint…) qui sont le plus souvent orientés vers la notion

Réseau sans fil, Plus de fil à la patte

La seconde complication résulte de la prédominance du sans fil (802.11). Je ne sais pas pour vous, mais j'aime le travail en réseau sans fil. Cette technologie me permet de placer l'équipement dans des endroits difficiles ou hors de portée des réseaux filaires. Bien sûr, le procédé

Maîtrisez les complications du réseau

Le trafic réseau d’aujourd’hui doit arriver à bon port.

La première partie du dossier abordait la notion de QoS (Quality of Service), le rôle des commutateurs et les modèles architecturaux. Voyons maintenant les problèmes que vous êtes susceptibles de rencontrer.

Lire l'article

Le logiciel entre en scène

Il est facile de comprendre comment des unités spécialisées, comme des téléphones VoIP, peuvent étiqueter le trafic afin que les commutateurs puissent l'identifier (en effet, ce sont des unités à une seule fonction et il n'y a aucune ambiguïté quant au type de trafic qu'elles traitent).

La magie des commutateurs

Pour que chaque type de trafic soit transporté de manière prévisible et fiable, deux conditions doivent être remplies : identifier les paquets de données et définir les priorités de transmission. Autrement dit, quelque chose, quelque part, doit déterminer quels paquets de données sont destinés à un flux

Améliorer la qualité de service du réseau

Qualité : voilà un mot que j'ai utilisé machinalement dans ma vie de tous les jours, sans trop y réfléchir.

Au début de ma vie professionnelle, je me plaignais souvent auprès de mon patron de l'impact négatif du travail sur ma « qualité de vie ». (C'était l'époque où j'avais vraiment une vie, avant de m'apercevoir que mon patron s’en souciait fort peu). Plus tard, je prétendais passer « des moments de qualité » avec mes enfants, pour compenser de trop longues heures de travail. (Sans non plus convaincre personne).

Lire l'article

La politique de support

Quelle est exactement la portée du support de Microsoft concernant la virtualisation d’Exchange ? Même si elle n’est pas aussi complexe que son modèle de licences, la politique de support de Microsoft est extrêmement détaillée et quelque peu restrictive. A sa lecture, il apparaît que Microsoft

Plus de services pour les applications métiers

Une des difficultés dans les applications Silverlight est certainement la création des services et l’exposition d’un modèle de données. La réponse de Microsoft à cette problématique passe par deux technologies : WCF Data Services et WCF RIA Services.

WCF Data Services permet d’exposer de

Silverlight : un navigateur, un plugin et la facilité du framework.net

Silverlight se présente sous la forme d'un "plugin" de petite taille qui est hébergé au sein du navigateur web. Il fonctionne sur la plupart des navigateurs actuels (Internet Explorer, Safari, Chrome, FireFox), ceci sur Windows et Mac OS X. Plutôt que de s'appuyer sur le framework .NET

Enterasys lance deux nouvelles gammes de commutateurs

Enterasys, filiale de Siemens, annonce ses nouvelles gammes de commutateurs modulaires.

Ces dernières familles sont les K-Series et ASéries A4.

Lire l'article

Aruba grignote les parts de marché de Cisco

Aruba s’octroie 15,9 % du segment des réseaux sans fil pour grandes entreprises selon une étude publiée par Dell’Oro Research le 20 mai dernier.

Cette part de marché intègre les ventes réalisées par Aruba et ses partenaires, et souligne un gain accéléré d’Aruba, essentiellement aux dépens de Cisco.

Lire l'article

Rationalisation des coûts : comment bénéficier d’une infrastructure idéale ?

Pour l’entreprise qui adopte son modèle d’infrastructure, la virtualisation représente aujourd’hui un investissement beaucoup moins coûteux qu’un environnement physique. La standardisation, devenue aussi un des enjeux de cette nouvelle ère de l’IT, amène de nombreux éditeurs de logiciels, de fournisseurs de services à se plier à des

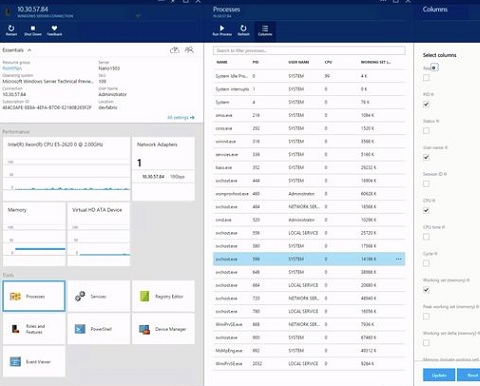

L’essentiel sur le dépannage réseau

Pour résoudre un problème réseau, il faut de la stratégie, des outils et des méthodes tactiques.

Après avoir vu les bonnes bases du dépannage réseau et comment résoudre un problème réseau, découvrons ici les règles d'or du dépannage réseau.

Lire l'article

L’essentiel sur le dépannage réseau (2/3)

Pour résoudre un problème réseau, il faut de la stratégie, des outils et des méthodes tactiques.

La première partie du dossier s'attardait sur l'intégration d'éléments de visibilité sur le réseau.

Lire l'article

Microsoft DirectAccess

Le but de cet article étant de vous présenter la solution DirectAccess dans le contexte de la dépérimétrisation, je n’aborderai pas la partie configuration de la solution, et les éléments à mettre en œuvre pour son architecture et son déploiement.

Généralités

Dossier Mobilité : Introduction à Microsoft DirectAccess (2/2)

De nouvelles méthodes de travail - en particulier le nomadisme, l’avènement de l’externalisation ou l’émergence des services positionnés dans le « nuage » - obligent les entreprises à ouvrir de plus en plus les frontières de leurs réseaux.

Nous allons voir dans cet article quelle peut être une nouvelle vision du réseau de l’entreprise, et comment Microsoft DirectAccess s’inscrit comme une solution qui répond à ces problématiques.

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise