IBM i et le stockage externe

Depuis plusieurs releases d’OS/400 puis de i5/OS, le système d’exploitation d’IBM Rochester supportait les disques externes sur des baies SAN, mais uniquement sur certaines baies IBM. La raison était purement technique car IBM i est le seul Operating System à utiliser des secteurs disques de 520

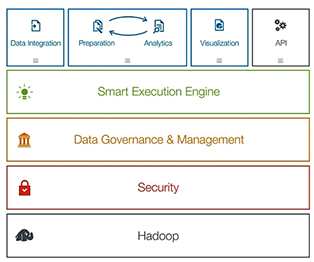

Trend Micro cible les APT

Trend Micro annonce des nouvelles solutions pour neutraliser les menaces APT (Advanced Persistent Threats), des menaces sophistiquées et particulièrement virulentes qui contournent les outils classiques de sécurité pour s’immiscer au sein du périmètre réseau.

Les menaces APT constituent des menaces ciblées et sophistiquées. Plusieurs études, comme le rapport 2011 Verizon Data Breach Investigation Report pointent notamment le délai très important entre le premier détournement effectif de données et la découverte et restauration de ce piratage.

Lire l'article

Les frontières entre le SMP et MPP

Alors quand faut-il partir vers de l’Appliance et quand faut-il adopter du MPP ? Il n’existe aucune réponse unique et universelle. Et la volumétrie, souvent présentée comme principal critère, est loin d’être un critère unique et significatif. Pour Frank Sidi « Avec Fast Track en mode SMP,

Riverbed s’installe dans les Microsoft Technology Centers

Les Microsoft Technology Centers (MTC) sont des espaces permettant aux clients et partenaires Microsoft de tester en conditions réelles les solutions et matériels de la firme de Redmond et de ses partenaires.

Pour accélérer ces applications et offrir une expérience plus satisfaisante aux visiteurs, Microsoft a décidé d’incorporer la technologie Riverbed au sein de ces centres.

Lire l'article

Completel propose des packs IaaS de sécurité

L’opérateur Completel présente ses nouvelles offres Cloud.

Tirant parti de son réseau 100 Gb/s, Completel met à disposition des infrastructures en mode IaaS (Infrastructure as a service), dans ses Datacenters.

Lire l'article

La sécurité du réseau avec Stonesoft

Depuis Helsinki, point de contrôle de cette société finlandaise, éditrice spécialisée dans le partage de charges et la sécurité autour du réseau, Stonesoft a fait du chemin.

Lire l'article

Cryptage et restauration

Le scénario de reprise doit aussi tenir compte des effets du cryptage. Si vous cryptez déjà ou si vous l’envisagez sous une forme quelconque (communications cryptées telles que SSL ou Transport Layer Security (TLS), champs cryptés dans une base de données par un procédé matériel ou logiciel,

Les filtres de moniteur de base de données

Les filtres de moniteur de base de données remontent à la version V5R3. Depuis, leur rôle a été étendu au fil des releases. Retenons-en deux : un filtre utilisateur (FTRUSER) pour restreindre la collecte de données aux seules instructions SQL exécutées par un certain utilisateur ; et

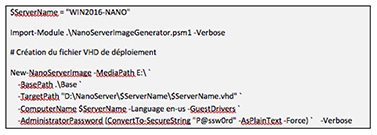

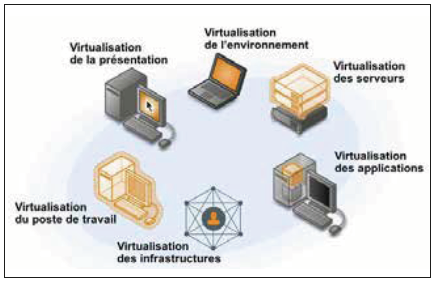

Haute disponibilité et stockage virtualisé

L’important est d’avoir une continuité de service avec basculement automatique si nécessaire. Les applications doivent être disponibles 24h / 24 et il est essentiel d’utiliser des infrastructures délocalisées. En ce sens, la virtualisation est l’une des couches qui permet « d’approcher » les services demandés par les utilisateurs.

MTI certifié par Cisco

MTI est reconnu officiellement « Authorized Technology Provider » de l'offre « Data Center Unified Computing » de Cisco.

Le consultant et l'intégrateur accède à la certification Cisco ATP UCS lui donnant toute latitude pour conseiller, vendre et installer son offre intégrée dédiée à l'équipement des datacenters.

Lire l'article

Résilience du réseau

La résilience du réseau vise à assurer un basculement (fail-over) transparent des actifs. Dans ce domaine, les techniques idéales doivent permettre de reconfigurer le réseau en temps réel lorsque les performances se dégradent. Ce pilier est similaire à la résilience des points d’extrémité, en ce sens que

Résilience des points d’extrémité

La résilience des points d’extrémité doit veiller à ce que les informations d’état concernant les périphériques et applications soient collectées et analysées en continu. Ainsi, des dysfonctionnements de périphériques ou d’applications peuvent être réparés automatiquement, sans risquer d’interrompre la bonne marche de l’entreprise.

Les

5 piliers de la sécurité réseau

Le fondement essentiel des quatre piliers est de maintenir le réseau opérationnel, même s’il est exposé à une attaque. La première étape vise à identifier les points d’extrémité. Dans ce modèle, un point d’extrémité représente n’importe quel périphérique servant à accomplir le travail concret, à savoir les postes de

Lire l'article

4 piliers de la sécurité réseau

Les réseaux d’entreprise et leurs actifs sont la cible d’attaques extérieures incessantes. Pour ne rien arranger, le périmètre de ces réseaux est complètement perméable, notamment aux attaques DDoS, arme préférée des groupes Anonymous et LulzSec.

Les entreprises qui utilisent une infrastructure informatique sécurisée souhaitent, dans leur majorité, préserver la parfaite continuité de l’activité. Toutefois, comme les intrus peuvent mettre à mal l’ordinateur ou le périphérique mobile d’un utilisateur, le serveur ou une application, les environnements d’entreprise subissent fréquemment des arrêts d’exploitation.

Lire l'article

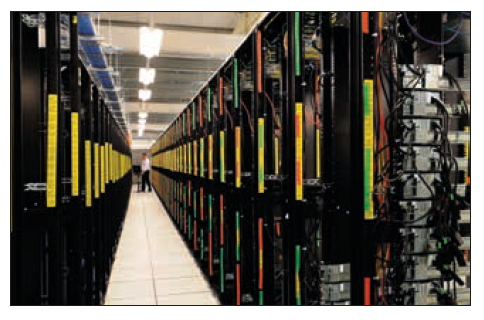

Hitachi révèle sa nouvelle gamme pour datacenters

Hitachi vient de présenter la première solution de son nouveau portefeuille destiné à accélérer l'adoption du cloud computing.

Ces solutions regroupent les systèmes de stockage et les serveurs lames d’Hitachi ainsi que les composants d’infrastructures réseaux standards.

Lire l'article

La téléprésence HD sur 20 écrans avec Vidyo

Vidyo annonce VidyoPanorama, solution de téléprésence qui propose le 1080p en 60 images par seconde et est capable de gérer jusqu’à 20 écrans à la fois.

Vidyo offre des interactions entre des salles de téléprésence, des salles de vidéoconférence, des ordinateurs de bureau et des systèmes portables sous iOS et Android et fonctionne sur des réseaux classiques de données et via Internet.

Lire l'article

NetApp et le cloud privé : donner le « choix » au client

Positionné sur le cloud en tant que fournisseurs de services, NetApp ne propose pas de solutions directes aux PME, mais offre des solutions aux infrastructures, qu’elles soient publiques ou privées, internes ou externes.

Pour le cloud privé interne, la priorité est donnée à la

Colt et le « sur-mesure » pour les nuages privés

Colt offre depuis longtemps ses services en matière de cloud, puisque la société propose des offres d’hébergement depuis maintenant 10 ans. Présente dans 13 pays, elle est spécialisée auprès des opérateurs réseaux qui représentent près de 90% de l’activité de l’offre data, tandis que les 10% restant

Solucom : vers une démarche qualitative pour le cloud

Depuis l’évolution exponentielle du cloud, Solucom, cabinet indépendant de conseil en management et système d’information, s’est attaqué à plusieurs grands sujets qui préoccupent les entreprises : le poste de travail, la virtualisation et le sourcing. Les offres proposées par Solucom vont dans ce sens, puisque la société a

Citrix au rythme du Cloud

Guillaume Le Tyrant, responsable marketing produit de Citrix nous explique la vision de Citrix sur le Cloud Computing.

Chez Citrix, la réponse a la mérite d’être claire « il n’y a pas de différence entre cloud privé et public » souligne Guillaume Le Tyrant « mais nous

Les plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise