Comment surfer sur la consumérisation qui déferle en entreprise

La consumérisation, ou BYOD pour Bring Your Own Device : voici une thématique au coeur de nombreux débats dans le landernau de l’informatique d’entreprise, bien qu’il soit encore trop tôt pour évaluer son impact sur les organisations.

Lire l'article

Orange offre une journée gratuite à ses clients

Suite à la perturbation de son réseau mobile vendredi dernier, Orange a annoncé samedi lors d’une conférence de presse que ses clients bénéficieront d’un dédommagement à la rentrée.

Lire l'article

Equinix rachète ancotel

Equinix, opérateur de datacenters, a racheté ancotel, fournisseur européen de services de colocation et d’interconnexion.

Lire l'article

Les abonnés SFR auront bientôt la 3G et 4G dans les stations de métro et RER

Quelques jours après le lancement par Gowex de son wifi dans les transports parisiens, SFR et la RATP ont signé un accord pour déployer la 3G et la 4G dans les stations de métro et les gares RER du réseau RATP en Île de France.

Lire l'article

Journal IBM i : ATTENTION péchés mortels

Apprenez de ces erreurs et optimisez votre journalisation sur le plan de la performance, la fiabilité et les fonctionnalités.

Lire l'article

Cisco Unified Communications Manager V9

Cisco System a annoncé la sortie de la version 9.0 de sa plate-forme Cisco Unified Communications Manager.

Lire l'article

Juniper lance une nouvelle architecture QFabric

Juniper Networks a lancé son nouveau système, le QFabric QFX3000-M.

Lire l'article

BYOD : Gardez le contrôle de votre réseau avec Enterasys Mobile IAM

Enterasys apporte une nouvelle brique à son architecture OneFabric lancée en octobre dernier.

Lire l'article

HP optimise le cloud privé de AMD

On ne présente plus les puces AMD, incluses dans de nombreux équipements informatiques : ordinateurs personnels, consoles de jeu, serveurs, etc…

Lire l'article

La mémoire flash et les réseaux de stockage

Les lecteurs SSD basés sur la mémoire flash deviennent monnaie courante ces derniers temps.

Lire l'article

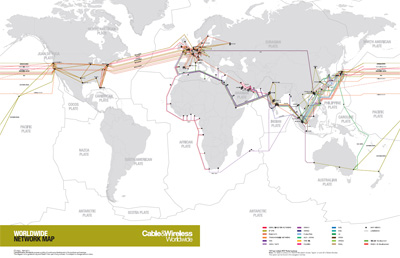

Ciena déploie un réseau 100G de 2 800 km

L’opérateur britannique Cable & Wireless Worldwide, en passe d’être racheté par Vodafone, a décidé de confier à Ciena la création d’un réseau 100G entre Monaco et Londres.

Lire l'article

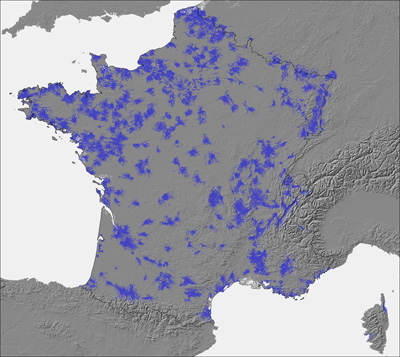

Quand les terminaux Free Mobile préfèrent rester chez Orange

L’Agence Nationale des Fréquences (AFNR), chargée par le ministère de l'industrie, de l'énergie et de l'économie numérique, de contrôler la couverture du réseau Free Mobile a rendu son rapport.

Lire l'article

Ikoula, Le cloud ne doit pas être une aire de non-droit

Jules-Henri Gavetti, PDG de l’entreprise d’hébergement Ikoula, connaît bien les problématiques liées au cloud computing.

Lire l'article

Citrix Netscaler 10 : un ADC élastique

Citrix lance la dixième version de sa solution de mise à disposition d’applications (ADC - Application Delivery Controller).

Lire l'article

Orange : nouveau service cloud de visioconférence

Orange Business Service lance Telepresence Pass, nouvelle offre cloud apportant des services de vidéo conférence avec tarification mensuelle.

Lire l'article

Créer une partition virtuelle IBM i

Depuis de nombreuses années, l’IBM i offrait la capacité de virtualiser de l’espace disque afin d’héberger des partitions AIX et Linux sans assigner de ressources matérielles physiques, donc, permettait la possibilité de créer des partitions pour un moindre coût.

Lire l'article

Orange lance la troisième version de sa Livebox Pro

Destinée aux auto-entrepreneurs et aux TPE, cette nouvelle box fabriquée par SagemCom offre un débit pouvant aller jusqu’à 100mbps symétrique.

Lire l'article

La haute disponibilité pour les charges de travail virtuelles

Assurez la disponibilité du stockage virtuel, du réseau et de la partition.

Lire l'article

IBM i, considérations sur la base de données

Quand vous faites passer une base de données d’EBCDIC en Unicode, vous devriez rencontrer peu de problèmes en matière d’accès à la base de données à partir de RPG.

Lire l'article

IBM intègre les données X-Force à la plateforme QRadar

Dans le but de détecter, prédire et prévenir les menaces en entreprise, IBM poursuit le développement de la plateforme QRadar Security Intelligence, issue du rachat de Q1 Labs en octobre dernier.

IBM se base sur 400 sources de données sécuritaires, dont désormais son propre réseau X-Force Research.

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise