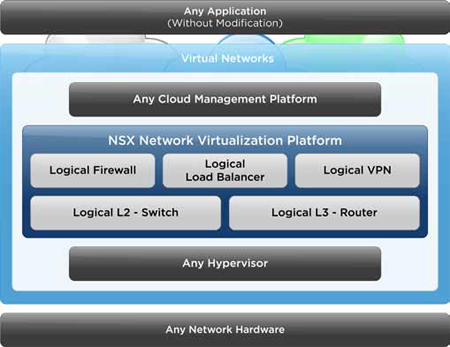

VMware s’attaque à la virtualisation réseau avec NSX

VMware tient en ce moment sa 10ème conférence annuelle à San Francisco.

Lire l'article

Windows 8.1 : La preview est disponible

La mise à jour du système d'exploitation, dévoilée au cours de la dernière édition de la conférence TechEd, est désormais accessible dans sa version preview.

Lire l'article

Le monde au bout des doigts

Si Dieu a fait l’homme à son image, Il ne l’a toutefois pas doté des mêmes capacités, fort heureusement, car cela fait longtemps que nous aurions déjà pulvérisé notre planète.

Lire l'article

4 axes pour un meilleur contrôle du réseau

Amazon et Google ont fait la une en 2012 pour leurs spectaculaires interruptions de service, qui ont démontré combien les entreprises sont vulnérables aux pannes informatiques, qui peuvent avoir des répercussions négatives sur les ventes et la productivité.

Lire l'article

Gouvernance des flux de données

Pour l'entreprise numérique, la création de valeur passe par l'échange de données au travers des différents écosystèmes auxquels elle est connectée.

Lire l'article

Administration à distance au cœur des infrastructures virtuelles

Comment appréhender l’administration à distance au sein des infrastructures virtuelles ? Stéphane Berthaud, directeur Avant-Vente de Veeam, nous livre sa réflexion sur le sujet.

Lire l'article

Orange intégrateur leader des « Smart Cities »

La ville de demain sera intelligente. Que ce soit dans le domaine du transport, de l’énergie, de la santé ou encore de l’éducation, les nouvelles technologies sont en train de transformer l’espace urbain.

Lire l'article

Sécurité adaptative : juste du bon sens

La plupart des grandes sociétés qui ont été attaquées très sérieusement lors des deux dernières années étaient protégées par des outils de prévention d’intrusions (IPS) sérieux et robustes.

Lire l'article

Réseau IT : 5 conseils pour faire plus avec moins

Peu nombreux sont les responsables de réseau qui ne se soucient pas des contraintes budgétaires.

Lire l'article

Éric Filiol : « La France est incapable de capitaliser sur ses hackers »

Cette semaine se déroulait la deuxième édition de l’événement Hack In Paris.

Lire l'article

Office 365 est-il compatible avec les réseaux IPv6 ?

On croit souvent à tort que les technologies s’implémentent rapidement, même si elles s’imposent des années plus tard comme des évidences.

Lire l'article

Parole aux DSI – Marine Nationale : L’IT au service des opérations militaires

Les outils informatiques sont devenus un enjeu stratégique majeur pour les forces armées. La maîtrise des technologies est donc primordiale sur un théâtre d’opération. Malgré tout, la connaissance du métier de soldat prime pour mettre au point les solutions les plus adaptées à la réalité opérationnelle.

Lire l'article

Un écosystème riche pour Microsoft Hyper-V 3.0

Comme nous avons pu le voir ces derniers mois, Windows Server 2012 marque une étape importante pour Microsoft dans le domaine de la virtualisation d’infrastructure.

Lire l'article

Akamai : « Internet n’a pas été conçu pour son utilisation actuelle »

Apple, Microsoft, IBM ou Sony font partie de ses nombreux clients. L’américain Akamai est le leader de la diffusion de contenu sur le web.

Lire l'article

Palo Alto, firewall de nouvelle génération pour gérer le BYOD

« Le BYOD est dans l’air du temps ». Tout le monde semble s’accorder sur ce constat.

Lire l'article

Orange annonce la 4G à Deauville

L’opérateur français profite de l’événement ROOMn pour annoncer une nouvelle extension de son réseau 4G.

Lire l'article

Tirer parti de Backup Recovery and Media Services

Quelques conseils et astuces pour sauvegarder votre environnement IBM i .

Lire l'article

Orange lance ses offres 4G grand public

Le premier opérateur français a étendu la couverture de son réseau 4G et propose désormais des forfaits au grand public.

Lire l'article

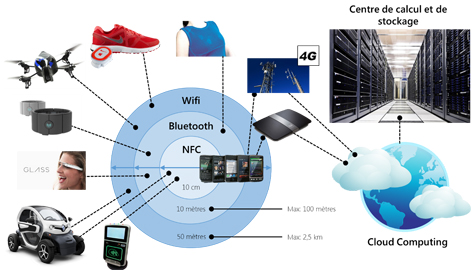

L’Internet des objets IoT: battage médiatique ou réalité ?

Il y a près de 15 ans, Kevin Ashton, pionnier de la technologie RFID, inventait l'expression Internet des objets, convaincu que l’on pouvait changer le monde « avec des ordinateurs capables de connaître tout ce qu'il y a à savoir sur les objets qui nous entourent. »

Lire l'article

Paramètres possibles dans la stratégie de mots de passe

Lorsque vous modifiez un objet de stratégie de groupe (GPO) standard à partir de la console de gestion des stratégies de groupe (GPMC), vous trouvez les mêmes options pour la stratégie de compte.

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise