Le service Web File Association de XP peut être dangereux pour la santé de votre entreprise !

Depuis quinze ans, j’épaule des utilisateurs de PC dont beaucoup, de leur propre aveu, en savent « juste assez pour être dangereux ». J’apprécie leur honnêteté mais je suis souvent déçu qu’ils n’en sachent pas « juste assez pour éviter les ennuis ». Certaines nouvelles fonctions de Windows XP destinées à rendre les utilisateurs plus autosuffisants finissent par donner l’impression que les utilisateurs finaux ne savent pas vraiment ce qu’ils font. La conséquence fâcheuse en est que les exigences pour rejoindre le groupe de ceux « qui en savent assez pour être dangereux » ont diminué et que les utilisateurs se trouvent plus facilement en fâcheuse situation. J’ai vu récemment un exemple réel qui illustre comment le fait de rendre une tâche trop facile peut faire plus de mal que de bien.

Lire l'article

Ouvrir les connexions à distance

Si, comme beaucoup de vos homologues, vous êtes chargés de l’administration et du support du poste et si vous êtes aussi débordés qu’eux, vous avez probablement relégué certaines fonctions utilisateur de Windows XP sur le pourtour de l’écran radar, pour vous concentrer sur des sujets plus importants. Remote Desktop est une de ces fonctions jugées de faible priorité dans la plupart des sites IT, et ce pour plusieurs raisons. La principale est peut-être la suivante : l’idée de laisser des utilisateurs se connecter à leurs postes à partir du domicile, de l’hôtel ou de tout autre endroit, suscite toujours de grandes craintes pour la sécurité.Si votre entreprise ne permet pas une telle connectivité, vous pouvez mettre en avant la politique maison pour repousser les utilisateurs désireux de se connecter à partir d’un lieu distant. Mais beaucoup d’entre nous devront satisfaire la frange d’utilisateurs dont les demandes ont l’onction la haute direction, et devront bon gré mal gré mettre en oeuvre des fonctions délicates. Dans cet article, je vais essayer d’atténuer vos craintes à propos de la connectivité à distance, en expliquant ce qui fait fonctionner Remote Desktop et comment configurer sa sécurité. Vous pourriez même trouver dans Remote Desktop d’excellentes prestations pour le support à distance des systèmes utilisateur.

Lire l'article

Rationaliser les déploiements d’Office 2003 personnalisés

Il est facile d’installer les applications Microsoft Office familières qui nous accompagnent à la maison, à l’école et au travail, dans le cas d’une installation standard sur un seul ordinateur. Mais, dans le cas de déploiements complexes impliquant de nombreuses machines, on a besoin d’un outil qui aide à personnaliser Office et à rationaliser l’installation. Le CIW (Custom Installation Wizard) de l’Office 2003 Edition Resource Kit est exactement cet outil. Voyons comment utiliser le CIW pour procéder à quelques personnalisations d’Office 2003 courantes. Mais, avant toute chose, il faut connaître deux ou trois points à propos de Windows Installer.

Lire l'article

PsExec

PsExec est un outil ligne de commande qui permet d’exécuter des processus sur des systèmes à distance puis de rediriger la sortie des applications de la console vers le système local. Ces applications semblent alors s’exécuter localement. On peut télécharger PsExec gratuitement sur le site Web Sysinternals (http://www.sysinternals. com). Voici quelques conseils et astuces qui vous permettront de tirer le maximum de PsExec en tant qu’utilitaire d’administration de systèmes.

Lire l'article

Les 12 commandements du partage de fichiers

Le partage de fichiers peut être un point d’échange vital pour les fichiers utilisateur en collaboration, trop grands pour être envoyés comme pièces jointes de courriel. Outre la facilité d’accès pour l’utilisateur, ces partages de fichiers existent généralement sur un serveur avec des solutions de stockage redondantes. Ils réduisent le risque de perte de données consécutive à une défaillance du disque, parce que l’on peut sauvegarder les données en un point central plutôt que de sauvegarder le PC client de chaque utilisateur. (Quiconque a payé à un service de récupération de données de 1 000 à 3 000 euros pour extraire des données cruciales d’un disque dur d’un poste PC défaillant appréciera l’intérêt de la redondance du stockage sur le serveur de fichiers.)C’est pourquoi le partage de fichiers est une ressource très utilisée. Mais c’est aussi une pratique à haut risque qui peut mettre en péril les données de l’entreprise si l’on ne maîtrise pas parfaitement l’exercice. J’ai constaté que de nombreux administrateurs système ne savent pas vraiment comment les permissions de partage et de NTFS interagissent et n’ont pas un plan global solide pour leurs ressources de dossiers partagés. Pour vous aider à analyser votre environnement de dossiers partagés actuel et peut-être découvrir quelques nouvelles bonnes pratiques, j’ai recensé les 12 commandements suivants sur le partage de fichiers.

Lire l'article

Les outils de support Windows XP

Les outils de support Windows comptent parmi les trésors cachés de Windows XP. Ce sont plus de 100 utilitaires, dont beaucoup se trouvaient déjà dans le Microsoft Windows 2000 Resource Kit. Ils peuvent servir à changer des paramètres, nettoyer le PC, détecter et résoudre des problèmes, extraire des informations système et bien plus. Plusieurs des outils de support Windows sont particulièrement utiles pour les administrateurs système et réseau. Ce mois-ci, je vous présente 10 de mes préférés.Les outils de support Windows se trouvent dans le dossier \support\tools sur le CD-ROM XP. Les outils ne sont pas installés par défaut. Pour les installer, vous pouvez soit exécuter la commande setup.exe à partir d’une ligne de commande, soit double-cliquer sur le suptools.msi installer package. Pour installer tous les outils de support Windows, choisissez Complete Installation.

Lire l'article

Optimisation de la mémoire : mythes et réalités

Les promesses fallacieuses des optimiseurs de mémoire

En surfant sur le Web, vous avez probablement vu surgir des annonces comme « Défragmentez votre mémoire et améliorez la performance » et « Réduisez les défaillances des applications et du système et libérez la mémoire inutilisée ». Les liens vous conduisent à des utilitaires qui promettent de faire tout cela et bien plus pour 20 ou 30 euros. Est-ce trop beau pour être vrai ?Absolument ! Ces utilitaires semblent intéressants mais, au mieux, les optimiseurs de RAM sont sans effet et, au pire, ils dégradent sensiblement les performances.

On compte des dizaines de soidisant « optimiseurs de la mémoire », certains commerciaux, d’autres proposés en freeware. Peut-être même utilisez-vous l’un d’eux en ce moment sur votre système. Qu’accomplissent- ils vraiment et comment essaient-ils de vous faire croire qu’ils tiendront leurs promesses ? Jetons un coup d’oeil à l’intérieur des optimiseurs de mémoire pour voir exactement comment ils manipulent les compteurs de mémoire visibles dans Windows.

Gestion des applications auto-exécutées

J’aime le plateau système Windows

Ce plateau affiche des icônes de programmes qui s’exécutent en arrière plan, comme mon programme antivirus et Windows Update. J’aime savoir que ces applications sont en train de s’exécuter. Mais, depuis peu, j’ai constaté que de plus en plus d’icônes apparaissent inopinément dans mon plateau système ...Elles représentent des programmes qui semblent surveiller mes lecteurs de CDROM et de DVD, empêcher les bulles publicitaires de surgir sur mon navigateur, et gérer magiquement mes téléchargements. Je ne me souviens pas d’avoir installé ces applications. D’où la question : quelles autres applications puis-je avoir installées par inadvertance qui n’affichent pas d’icônes dans le plateau système ?

Je m’attends à ce qu’une application soit lancée uniquement quand je la démarre manuellement, quand je l’ajoute à mon répertoire de démarrage, ou quand elle me demande si elle doit démarrer automatiquement. Mais il se trouve que certains programmes démarrent à mon insu parce que leurs programmes d’installation les ont ajoutés à une clé de registre qui fonctionne comme un répertoire de démarrage. On peut visualiser les répertoires de démarrage mais on ne peut pas facilement voir les programmes qui ont été configurés pour démarrer au travers du registre. Pour remettre de l’ordre dans une situation aussi fantaisiste, j’ai écrit un script Perl qui permet de gérer facilement toutes les applications qui s’exécutent quand un utilisateur se connecte.

Au coeur de IIS 6.0 :

Et si vos serveurs Web IIS Microsoft fonctionnaient plus fiablement sans interruption ? Et si les applications se déclaraient elles-mêmes inadaptées et pouvaient redémarrer automatiquement sans intervention administrative ...Et si les clients pouvaient télécharger un grand nombre de fichiers, recommencer en cas d’échec du transfert et ne pas consommer toute votre bande passante ? Et si des applications Web remplissaient toutes ces conditions sans dépasser 50 % de la CPU? Si vous avez déjà utilisé IIS 5.0 et IIS 4.0, vous serez peut-être surpris quand je vous apprendrai que IIS 6.0 tend vers cet objectif.

Lire l'article

Déployer des applications avec des stratégies de groupe

Installez de nouveaux systèmes et récupérez des documents utilisateur perdus

Récemment, un client a demandé s’il était possible de réduire le temps que l’équipe IT consacrait à installer des systèmes et des applications. La solution a été vite trouvée : le ticket gagnant était RIS (Remote Installation Services) et les stratégies de groupe (Group Policy) ...Moyennant un peu de travail préalable, cette combinaison peut alléger le fardeau administratif lié à l’installation de Windows et des applications. Plus important peut-être, le déploiement automatisé de l’OS et des applications peut s’avérer précieux quand le disque dur du DG rend l’âme.

Group Policy Management Console pour Windows Server 2003

Le développement et la gestion GPO dans une interface homogène

Group Policy est près du sommet de n’importe quelle liste des fonctions les plus puissantes de Windows 2000. Et elle gagne de l’importance à chaque release Windows. Il est vrai que pouvoir contrôler les caractéristiques d’une grande quantité de serveurs et de clients est crucial quand on sait qu’un seul ordinateur mal configuré peut propager un virus en quelques secondes ...Malheureusement, Group Policy est aussi près du sommet de n’importe quelle liste des fonctions les plus complexes de Win2K. Le point fort de Win2K Group Policy est la richesse de ses possibilités. Ses points faibles se révèlent quand on essaie d’appliquer ces policies dans toute une entreprise.

C’est pourquoi le GPMC (Group Policy Management Console) est un outil précieux. C’est un nouveau snapin MMC (Microsoft Management Console) pour Windows Server 2003 conçu pour être le point de management central de tout ce qu’un administrateur de Group Policy pourrait vouloir accomplir. L’UI de GPMC simplifie grandement l’utilisation de Group Policy.

Windows 2003 : DCPromo

La nouvelle fonctionnalité affecte la reprise après sinistre et la planification du déploiement

Dans Windows NT 4.0, le processus de promotion et de rétrogradation exige une refonte complète du serveur. Vous ne pouvez transformer un serveur en DC que pendant la préparation de Windows. Cet état de fait gêne les administrateurs qui veulent changer le rôle d’un serveur tout en conservant les autres services partagés ...Et la reconstruction d’un système à partir de zéro n’a rien d’une perspective séduisante. Windows 2000 Server améliore le processus de promotion et de rétrogradation de NT 4.0 DC en permettant à un administrateur de recourir à l’utilitaire Dcpromo pour promouvoir un serveur autonome ou membre sur un DC. Une rétrogradation est aussi une tâche Dcpromo simple, à la condition de disposer d’un DC en bon état de marche dans le domaine.

Toutefois, même dans le processus Win2K Dcpromo amélioré (pre-Service Pack 4 – SP4), un problème subsiste : pour effectuer des rétrogradations propres, Win2K Dcpromo exige que le DC ait une connectivité réseau physique avec un autre DC en fonctionnement. D’autres obstacles, comme des objets corrompus dans le répertoire, peuvent aussi conduire à des problèmes de rétrogradation. Si une rétrogradation propre est impossible, il faudra recourir à une refonte complète du serveur, assortie d’un nettoyage des métadonnées, pour enlever le DC du répertoire. Depuis les premiers jours de NT, il est une autre limitation de la promotion : la nécessité de répliquer toutes les données sur le réseau – on n’a jamais pu effectuer une promotion à partir d’un fichier ou d’un médium de stockage comprimé livré à un site distant. Avec les domaines pre-Active Directory (AD), une telle réplication n’était pas difficile, compte tenu des limitations de taille des bases de données SAM dans ces versions. Avec AD, un fichier DIT (Directory Information Tree) peut être de 10 Go ou plus. Dans de grands environnements qui utilisent Win2K AD, la promotion d’un serveur GC (Global Catalog) dans les lointains confins du réseau peut demander jusqu’à quatre ou cinq jours.

Nettement supérieur au processus de promotion et de rétrogradation de Win2K Server, Dcpromo de Windows Server 2003 permet de forcer une rétrogradation indépendamment de la connectivité au domaine et indépendamment du statut des objets par rapport au DC. (La version Dcpromo dans Win2K SP4 permet aussi des rétrogradations forcées.) Mais la fonction la plus intéressante de Windows 2003 Dcpromo est sa possibilité de promouvoir un DC à partir de médias. Le médium nécessaire pour promouvoir un DC est essentiellement une restauration dirigée d’une sauvegarde d’état du système à partir d’un autre DC Windows 2003. Ce médium de sauvegarde permet de promouvoir des DC dans des sites distants en bien moins de temps qu’il n’en faut à Win2K. En utilisant Windows 2003 Dcpromo pour promouvoir un DC à partir de médias, on peut promouvoir le même GC qui a demandé de quatre à cinq jours avec Win2K, en quelques minutes, selon l’âge de la sauvegarde d’état du système que l’on utilise. Ces nouvelles fonctions présentent un double avantage : elles évitent de gaspiller du temps à reconstruire des serveurs à partir de zéro, mais elles ouvrent aussi la porte à de nouvelles méthodes de reprise après sinistre et de déploiement.

Publication des imprimantes AD

Informez les utilisateurs des ressources d’impression

Prononcez le mot « imprimantes » devant un groupe de professionnels de l’informatique et constatez aussitôt leur manque de passion. Il est vrai que, confrontés aux imprimantes et à leurs problèmes, la plupart d’entre nous ne manifestent que peu d’intérêt pour les petits voyants de couleur clignotants...Tout simplement, nous n’aimons pas beaucoup les imprimantes. Pourtant, la possibilité de rechercher les imprimantes disponibles dans l’AD (Active Directory) est l’un des principaux avantages procurés aux utilisateurs finaux quand on migre de Windows NT à un domaine Windows 2000. Et la publication des imprimantes AD permet ces recherches.

Scripter avec WMI

Collectez des informations sur l’inventaire desktop directement dans votre système

Les administrateurs ont le choix quant aux outils chargés de collecter des informations d’inventaire du parc d’ordinateurs pour la migration, l’audit ou autres...Outre le Microsoft SMS (Systems Management Server) qui est l’outil de base pour l’inventaire matériel et logiciel, il existe plusieurs outils tierce partie. Ces outils enrichissent les possibilités d’inventaire de SMS ou ont leur propre autonomie. Malheureusement, dans beaucoup d’entreprises, le coût et la complexité du déploiement d’une solution d’inventaire intégrée à une plus grande plate-forme de management, peut présenter des obstacles insurmontables à des services IT manquant d’effectifs. Dans certains cas, le plus judicieux est d’utiliser des scripts pour puiser directement les données système dans WMI (Windows Management Instrumentation). Vous pouvez, par exemple, utiliser un script de type WMI pour renvoyer des informations sur un composant système non couvert par votre solution d’inventaire actuelle, ou bien utiliser WMI pour recueillir les informations dont vous aurez besoin pour une analyse sans recourir à un produit d’inventaire tierce partie.

Avant de nous plonger dans une solution d’inventaire basée sur WMI, nous allons définir WMI, son origine et son potentiel. WMI est la mouture Microsoft d’un standard d’administration évolutif intégré dans Windows XP, Windows 2000, et Windows Me (WMI existe aussi en add-on pour Windows NT et Windows 9x). WMI est basé sur les initiatives DMTF (Distributed Management Task Force), WBEM (Web-Based Enterprise Management) et le CIM (Common Information Model). Comme WMI puise ses racines dans ces standards, il offre un raccord de management homogène et extensible dans les OS Microsoft.

La fonction System Restore de XP

En testant un nouveau WebCam avec une copie bêta de Windows XP, j’ai constaté que le driver Windows 2000 du WebCam ne fonctionnait pas correctement avec le nouvel OS. J’ai réinstallé mon ancien WebCam, mais son driver Windows 98, qui – avant que je ne le désinstalle – fonctionnait sous XP, a refusé de fonctionner ...La réinstallation du driver ne réglant pas le problème, j’ai essayé la fonction System Restore de XP, qui permet de rétablir facilement l’état précédent des fichiers d’OS et d’applications. Après avoir choisi un point de restauration que la fonction avait créé automatiquement la veille, j’ai réinitialisé, et le driver de mon ancien WebCam a bien fonctionné.

Lire l'article

Datacenter, premier contact

Dans le laboratoire de test d’Unisys : « avec les systèmes Datacenter, c'est l'OEM qui configure les outils, personnalise les "snap-ins" et écrit les utilitaires personnalisés supplémentaires ... »Lorsque j’ai interviewé plusieurs administrateurs de Windows 2000 Datacenter Server pour « Datacenter in Action », tous ont donné l’impression que l’utilisation de leurs systèmes était simple. Trop simple, à mon avis – jusqu’à ce que j’ai essayé un système Datacenter. Lequel présente un gros avantage : il arrive avec l’OS installé et adapté à vos besoins. C’est l’OEM qui configure les outils, personnalise les « snap-ins » et écrit les utilitaires personnalisés supplémentaires – le rêve de tout administrateur ! Et aussi complexe et puissant que soit le Datacenter, les tâches administratives classiques s’exécutent simplement.

Chaque sub-pod possède un pont d’I/O direct (DIB, direct I/O bridge) qui a trois bus PCI contenant quatre slots PCI chacun. Un simple calcul donne 96 slots PCI. Quatre modules mémoire, qu’Unisys appelle MSU (Memory Storage Units), contiennent chacun 16 Go de mémoire. Ces MSU ressemblent à des SIMM sous stéroïde. Les modules cache niveau 3 alimentent le système en données, environ six fois plus vite que la mémoire système. Les ingénieurs Unisys m’ont confié que, pour les opérations quotidiennes, les données nécessaires à la plupart des applications attendent dans le cache 95 % du temps.

Un dispositif baptisé cross-bar utilise des connexions point à point entre la mémoire, les processeurs, et les composants d’I/O. Le cross-bar est au cœur de l’architecture CMP d’Unisys, dopant les performances de l’ES7000 puisque les données n’ont pas besoin de traverser le bus pour circuler entre ces composants.

Un ventilateur standard est incapable de refroidir une telle boîte. Les trois propulseurs de l’ES7000 ressemblent aux ventilateurs des moteurs d’un petit jet. « Presque tout ce qui est dans la boîte est permutable à chaud » a déclaré un technicien du labo en retirant un propulseur de son logement. Aussitôt, les autres unités ont augmenté leur vitesse pour compenser, élevant du même coup le niveau sonore. Quand le technicien a remis l’unité en place, les autres propulseurs ont ralenti. Bien que la permutation à chaud ne soit pas vraiment une nouveauté, l’administrateur Windows que je suis n’en est pas souvent le témoin. C’est pourquoi cette démonstration des possibilités de permutation à chaud de l’ES7000 m’a impressionnée.

Lire l'article

Alpha 21264 : prenez des RISC

Alors que tout le monde attend la puce Merced 64 bits d’Intel et la version 64 bits de Windows NT, Digital Equipment offre un avant-goût de la prochaine génération de l’informatique NT. L’Alpha 21264 est un processeur 64 bits supportant NT. C’est l’une des puces les plus rapides du monde. Et, qui plus est, déjà disponible aujourd’hui.Le 21264 est la toute dernière génération de l’architecture de microprocesseur Alpha. Selon Digital, il devrait dépasser des vitesses d’horloge supérieures à 700 MHz dès cette année, reprenant le leadership de la vitesse au 21164, déjà un Alpha.Alpha est la dernière architecture RISC pour laquelle Microsoft développe encore des versions futures de NT, alors qu’il cesse progressivement de supporter les puces MIPS Rx000 et que le PowerPC NT n’a jamais décollé. La seule autre architecture de CPU supportée par NT est, bien entendu, Intel x86. Malgré la domination du marché par ce dernier, l’Alpha possède un grand avantage sur le x86 : des performances supérieures, en particulier pour les calculs en virgule flottante.

Les systèmes Alpha sont plus rapides et excellent dans les applications d’ingénierie à forte proportion de calculs et les applications scientifiques.Pour dépasser les limites des performances de l’architecture x86, qui a déjà vingt ans, Intel a conclu un partenariat avec HP en 1994, afin de développer une nouvelle architecture de CPU : IA-64 (Intel Architecture-64). Selon Intel, les systèmes utilisant le processeur Merced, le premier processeur à implémenter IA-64, devraient sortir vers la mi 2000. Mais Merced pourrait ne pas être la puce la plus rapide du marché NT en 2000. Car à en croire Digital, au moment où Merced fera son apparition, le 21264 tournera à 1000 MHz (1 gigahertz, GHz). A cette vitesse, il sera nettement plus rapide que Merced, selon des estimations benchmarks de CPU.

Les premiers systèmes 21264 tournent et sont disponibles sous forme d’échantillons. La production en volume devrait commencer mi 99. Il n’y aura donc pas à attendre deux ans les performances 64 bits. Cependant, le 21264 n’atteindra son plein potentiel qu’à la sortie par Microsoft d’une version 64 bits à la fois pour les puces IA-64 et Alpha. (Microsoft espère sortir la version 64 bits de NT en 2000).

Le 21264 n’atteindra son plein potentiel qu’à la sortie par Microsoft d’une version 64 bits à la fois pour les puces IA-64 et AlphaOù est le RISC ?

La course que se livrent les processeurs 21264 et IA-64 n’est pas un simple sujet de bavardage stérile. L’enjeu est ni plus ni moins l’avenir du RISC - pour NT et tous les autres systèmes d’exploitation.En dehors du marché des applications intégrées très spécialisées, le RISC est en recul. Actuellement l’architecture RISC pour PC la plus répandue est la puce PowerPC développée conjointement par IBM, Apple et Motorola. Mais le plus gros client informatique des PowerPC est Apple dont le Macintosh n’a plus désormais que 4 % environ de part de marché des PC selon IDC.

En juin dernier, IBM et Motorola ont annoncé qu’ils mettaient un terme à leur partenariat de sept années et allaient développer séparément les futures puces PowerPC.L’autre architecture RISC d’IBM, la série Power, va fusionner avec le PowerPC. IBM retire progressivement la puce Power en tant qu’architecture distincte. La prochaine puce 64 bits, Power3, est le premier processeur qui unifiera les technologies Power et PowerPC.Pour stopper ses pertes récentes, Silicon Graphics abandonne ses processeurs RISC de la série MIPS Rx000. Le fabricant a annulé les projets de prochaines générations et MIPS Technologies, la structure de conception de Puces de SGI a récemment été &q

Processeurs Alpha : une famille bien speed

Il y a deux ans, seuls quelques constructeurs produisaient des systèmes dotés de processeurs Alpha et les consommateurs n’avaient qu’un choix limité en matière de présentation, de caractéristiques et de prix. A présent il est facile de trouver un système Alpha. Applications, Entreprise, Processeurs, Performances, SystèmesBeaucoup de fabricants de clones, d’intégrateurs et de développeurs systèmes construisent désormais des machines dotées de processeurs Alpha - depuis ceux qui défendent Alpha depuis longtemps, comme Aspen Systems et Carrera Computers, jusqu’aux nouveaux venus sur le marché, comme CompuSys et Advanced Business Technology. Les puces Alpha sont produites par deux fabricants, auxquels devraient venir s’ajouter prochainement deux autres. Le nombre de distributeurs du marché est en augmentation et l’éventail de prix des systèmes Alpha va des cartes mères à 99 $ aux monstrueux multiprocesseurs à 100 000 $. Les systèmes Alpha couvrent trois générations et la tranche d’âge des systèmes Alpha existants va des systèmes annoncés récemment aux systèmes ayant déjà 5 années de vie. Etant donné la variété des systèmes Alpha disponibles actuellement, les consommateurs se demandent souvent comment distinguer les capacités d’une machine Alpha particulière de celles d’autres ordinateurs. Un aperçu des processeurs Alpha passés et futurs vous aidera à comprendre ce qui se trouve à l’intérieur des différents systèmes et ce que l’on a pour le prix.

Lire l'article

L’abc de l’administrateur Windows NT

Après plusieurs années à détailler l’administration de Windows NT dans cette rubrique, cet article récapitule la base des pratiques d’administration pour l'installation, la configuration, la mise en réseau et le dépannage de Windows NT. A partir du mois prochain cette rubrique traitera de Windows 2000.

Lire l'article

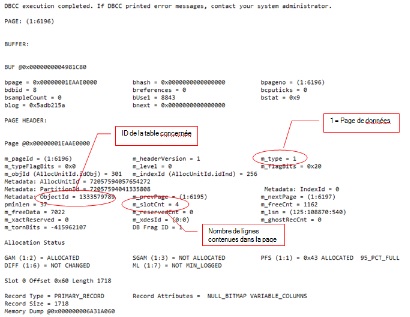

Optimiser les performances de NTFS

Système de fichier moderne et fiable, NTFS peut être amélioré grâce au tuning et mieux adapté aux besoins propres à chaque entreprise. Cet article décrit des mesures pour évaluer et optimiser les performances des volumes NTFS.En 1993, Microsoft a lancé Windows NT 3.1 et, avec lui, un nouveau système de fichier FAT conçu pour améliorer les possibilités du nouvel OS. Conçu à l’origine par Gary Kumura et Tom Miller, membres de l’équipe de développement originale de NT, NTFS s’appuie sur la sécurité de NT pour améliorer les caractéristiques d’efficacité et de récupération de FAT.

Ces fonctions font de NTFS le système de fichier de prédilection pour les disques de grands volumes des serveurs de réseau. On trouve toujours le système FAT sur les disques de nombreux systèmes qui en ont besoin (par exemple les partitions multi OS ou les serveurs NT basés sur RISC) ; mais les limites de ce système en ont fait un canard boiteux dans l’univers NT moderne.

Si vous voulez satisfaire aux impératifs de sécurité, de performances et de capacité propres à la plupart des organisations, NTFS est le seul choix possible.NTFS est un système de fichier robuste, autocorrectif, qui offre plusieurs fonctions personnalisables ayant une incidence sur son fonctionnement dans un environnement donné.

Certains paramètres sont généraux et d’autres spécifiques à certains volumes NTFS et un certain nombre peuvent se contrôler et s’optimiser. En examinant les besoins de stockage spécifiques à un système et en adaptant ensuite les volumes NT en conséquence, il est possible d’augmenter significativement les performances de disques des systèmes. Cet article décrit plusieurs méthodes pour évaluer et augmenter les performances de NTFS.