Vade Retro en vidéo sur Les Assises de le Sécurité expliquer le fléau du Graymail

Vade Retro, spécialiste du canal mail et surtout de sa protection revient sur ce danger par la voix de Georges Lotigier, Directeur Général de l’entreprise.

Lire l'article

Proofpoint en vidéo sur les Assises de la Sécurité : les emails toujours plus dangereux

Deux études ont été publiées par Proofpoint, « Malicious Macro » et « Human Factor ». Gérard- Béreaud-Sudreau, Aera Sales Vice-President chez Proofpoint revient sur les conclusions.

Lire l'article

Extorsion par attaque DDoS : une nouvelle menace à ne pas négliger

Les attaques par déni de service distribué (DDoS) et les logiciels d’extorsion numérique (ransomware) sont deux méthodes de cyber-attaques bien rôdées.

Lire l'article

Vol de propriété intellectuelle : Des pirates internes ambitieux

Ces pirates internes travaillent en solo. Toutefois, ce n’est pas toujours le cas dans le domaine du vol de propriété intellectuelle.

Lire l'article

Mots de passe et sécurité des accès à distance

Mots de passe et sécurité des accès à distance restent les vulnérabilités les plus fréquemment exploitées dans les cas d’exfiltration de données sensibles en 2014.

Lire l'article

Kaspersky, qui a dit ‘le crime ne paie pas’ en video ITW sur les Assises de la sécurité

Eugène Kaspersky a retenu l’attention durant sa conférence introduisant cette seconde journée des Assises de la Sécurité en parlant de l’avenir proche en matière de menaces et de sécurité.

Lire l'article

Vol de propriété intellectuelle, troisième partie : surveillez votre PDG !

Les pirates qui font la une des journaux hameçonnent généralement les collaborateurs de l’entreprise et pillent les informations personnelles des clients en grandes quantités.

Lire l'article

Cybersécurité, les standards au service de l’efficacité

Les résultats intermédiaires du projet SECEF étaient récemment présentés par CS lors d’une conférence SECEF DAY qui a attiré un public large et varié.

Lire l'article

Vol de propriété intellectuelle: détecter les copies de répertoires

Repérer un pirate interne avant qu’il ne parvienne à exfiltrer des informations de propriété intellectuelle n’est pas chose facile.

Lire l'article

Akamai : focus sur les exactions du groupe pirate DD4BC

Akamai publie une nouvelle étude axée sur le groupe d’extorsion de Bitcoins nommé DD4BC.

Lire l'article

Rapport ThreatMetrix : le cybercrime en hausse

Dans son rapport trimestriel de la sécurité pour 2015, ThreatMetrix affirme que la cybercriminalité dans le monde a augmenté de 20% pour le secteur du e-commerce.

Lire l'article

Vol de propriété intellectuelle: les habilitations des « pirates internes »

Plus tôt cette année, le CERT (Computer Emergency Response Team - équipe d’intervention informatique d’urgence) de la Carnegie Mellon University a publié les résultats de ses recherches sur les menaces internes.

Lire l'article

Kaspersky Lab enquête sur la Cyber-fraude

En coopération avec B2B International, Kaspersky Lab a réalisé une enquête sur l’attitude des entreprises en matière de lutte contre la cyber-fraude.

Lire l'article

CIGREF : Une campagne ‘grand public’ sur la sécurité et internet

Impulsée par le CIGREF, cette campagne a pour objectif d’apprendre les gestes pour éviter d’être la cible d’arnaques, fraudes ou autres sur la toile.

Lire l'article

Vade Retro : les vagues de virus se déchainent

L’entreprise spécialisée en sécurité présente les résultats de la dernière étude portant sur les boîtes emails professionnelles grâce à sa technologie de filtrage.

Lire l'article

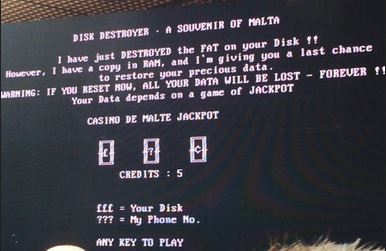

Hacker, voici L’histoire…

Durant l’évènement Datacloud Europe 2015 qui se déroule à Monaco, Graham Cluley a dressé avec humour le portrait de trois genres de hackers différents.

Lire l'article

Hacker, voici toute l’histoire

Durant l’évènement Datacloud Europe 2015 qui se déroule à Monaco, Graham Cluley a dressé avec humour le portrait de trois genres de hackers différents.

Lire l'article

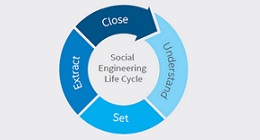

Les cybercriminels à la pointe de la psychologie

Intel Security dévoile un nouveau rapport dans lequel est expliqué comment les hackers persuadent leurs victimes de céder à leurs volontés.

Lire l'article

Accès des utilisateurs privilégiés : surveiller ceux qui surveillent

Les cas de compromission de systèmes d’informations d’entreprises par des utilisateurs de comptes à privilèges se multiplient.

Lire l'article

Hackers et entreprises : une histoire de comportements

Suite à la publication du rapport annuel sur la sécurité, Christophe Jolly, Directeur Sécurité Cisco France, revient sur les comportements des hackers mais aussi sur celui des entreprises.

Lire l'articleLes plus consultés sur iTPro.fr

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise

- Le paradoxe de la sauvegarde : quand le sentiment de sécurité peut devenir une faiblesse