Phishing, compromission de messagerie, ransomware : comment se protéger des principales attaques par email ?

Si l’email se montre très utile pour le travail, ce dernier possède la médaille du principal vecteur d’attaques informatiques !

Lire l'article

Phishing et spearphishing : comment fonctionnent ces attaques informatiques ?

Trois quarts des entreprises ont constaté une augmentation des attaques de phishing et 80% des cyberattaques recensées sont du phishing ou du spearphishing

Lire l'article

Baromètre annuel du CESIN : Cybersécurité des entreprises françaises

Etat de l’art, perception de la cybersécurité et des enjeux au sein des entreprises françaises. Une analyse du CESIN auprès de ses membres.

Lire l'article

Cybersécurité : quand tout arrive en même temps !

Il y a des moments dans la vie où tout arrive en même temps, quand tout se bouscule et se télescope dans une petite fenêtre de temps, plein d’évènements convergents ou pas, cohérents entre eux ou pas. Retour sur ce qui s’est passé tout début 2021 …

Lire l'article

Cybermenaces : les 3 piliers du risque utilisateur

Retour sur les mutations qui ont bouleversé le paysage des cybermenaces, suite à la crise sanitaire. Décryptage.

Lire l'article

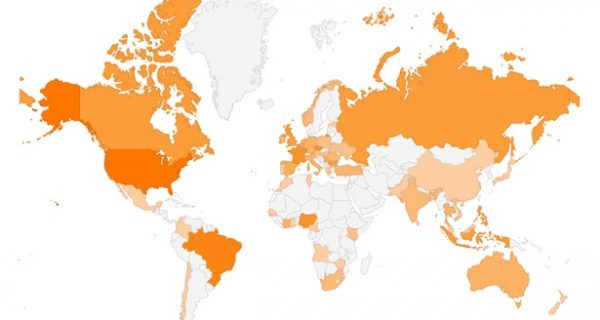

Les 4 moyens de se protéger des escroqueries aux crypto-monnaies

Nette augmentation des arnaques de type phishing liées aux crypto-monnaies dans les régions où celles-ci sont populaires ! Décryptage.

Lire l'article

Quelles menaces pèsent sur les technologies industrielles OT ?

Comment les équipes OT peuvent-elles maîtriser ces menaces ? Voici quelques recommandations à suivre suite aux retours d’entreprises opérant dans des secteurs industriels critiques, Production & fabrication industrielles, Énergies et services publics (utilities), Soins de santé et Transports

Lire l'article

L’authentification à deux facteurs sous-évaluée en France

Si plus de la moitié des employés (Monde) réutilisent leurs mots de passe sur plusieurs comptes professionnels, 41 % des chefs d’entreprise notent les mots de passe pour s’en rappeler !

Lire l'article

Les RSSI accélèrent le déploiement des mesures de sécurité

A l’heure du « Everywhere Workplace », la pandémie transforme les priorités des RSSI. Comment mieux gérer les périphériques et applications pour accéder aux ressources ? Voici quelques pistes de réponses.

Lire l'article

Le secteur de la santé dans le viseur des cyberattaquants !

Retour sur la sécurité des données dans le cloud pour les organismes de soins de santé, en 2020. Un organisme sur quatre a été condamné à une amende pour non-conformité et un sur dix a été poursuivi en justice, suite à une violation dans le cloud.

Lire l'article

Comment bénéficier d’une protection efficace contre les virus informatiques ?

En optant pour la transformation numérique, les entreprises parviennent à optimiser la communication avec les partenaires. Néanmoins, ce moyen est un couteau à double tranchant, car il peut engendrer le détournement de ses données sensibles. En effet, s’il n’est pas bien sécurisé, le système informatique de la firme peut être à la merci des virus transmis via ses mails professionnels. Qu’est-ce qu’il convient donc de faire pour s’en prémunir ?

Lire l'article

Campagne de phishing : 5 moyens pour se protéger

Les chercheurs de Check Point Research et d’Otorio ont découvert une campagne de phishing dans laquelle des pirates ont involontairement laissé des identifiants volés accessibles au public …

Lire l'article

Les nouvelles tactiques des hackers pour tromper les victimes

Quelles sont les dernières méthodes des cybercriminels pour lancer des attaques par phishing et exploiter les comptes de messagerie électronique compromis ?

Lire l'article

La pandémie révèle les lacunes de la sécurité IT : les 3 défis français

Dans ce contexte en pleine mutation, les entreprises ont une priorité : une solution de cyber protection durablement économique pour réduire la complexité et renforcer la sécurité.

Lire l'article

Les menaces d’hameçonnage liées au coronavirus

Pendant que le monde se mobilise pour faire face au COVID-19, les cybercriminels piègent les courriels : infection des terminaux avec des logiciels malveillants, vols d’identifiants et extorsions d’argent s’amplifient …

Lire l'article

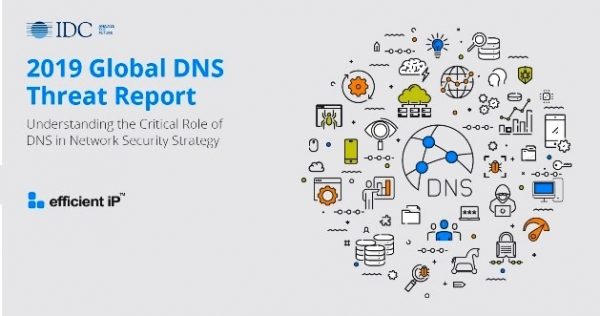

France : les attaques par hameçonnage en hausse

Assises de la Sécurité 2019 : confiance défensive en hausse, niveau soutenu des menaces, sensibilisation, conformité, comment gérer les cyber risques en amont d’autant que 90 % des entreprises françaises ont subi des violations principalement dues à des campagnes d’hameçonnage ...

Lire l'article

L’enseignement sous-estime le coût des cybermenaces !

Ce coût s’élève à 6,7 millions d’euros par an. Les universités subissent plus de cinq cyberattaques dévastatrices par semestre, pas de doute le secteur de l’éducation devient une cible prioritaire …

Lire l'article

Comment fonctionne le hameçonnage et comment protéger votre système

Le hameçonnage est le plus basique des cybercrimes. Pour la majorité de la population, il est facilement évitable car la plupart des tentatives sont faciles à démasquer. Mais les populations qui ne sont pas aussi expérimentées sur Internet (comme les personnes âgées) peuvent souvent se faire prendre, tout comme les personnes qui tombent sur des sites ou messages de hameçonnage au travail, où elles supposent que des filtres et d'autres sécurités écartent de telles menaces.

Lire l'article

Le CESIN : la cybersécurité en toute confidentialité

Le 6ème congrès du CESIN à Reims, est chronologiquement le dernier événement de l’année de la profession. Regroupant les visions et les voix des hommes et des femmes en charge quotidiennement de la cyber-protection des entreprises et des institutions, il trace la voie des tendances et des préoccupations.

Lire l'article

Cybersécurité : 11 tactiques de défense

Phishing, fraude, la vigilance est de rigueur ! On note une hausse de plus de 50 % des cas de fraude entre octobre 2018 et décembre 2018 par rapport à la moyenne annuelle

Lire l'articleLes plus consultés sur iTPro.fr

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise

- Le paradoxe de la sauvegarde : quand le sentiment de sécurité peut devenir une faiblesse