Un nouveau Focus du cabinet Solucom

Solucom, cabinet de conseil en management et système d’information, propose un focus rédigé par Stéphan Mir, consultant au sein de la practice Télécoms & innovation.

Il est désormais disponible dans la rubrique Publications de l’espace actualités du site Solucom.

Lire l'article

Aastra lance sa nouvelle version de son MX-ONE

Aastra, société développant et commercialisant des solutions de téléphonie sur IP ouvertes, destinées tant aux PME qu’aux grandes entreprises, annonce la nouvelle version 4.1 de son call manager MX-ONE.

Ce dernier dispose d’un panel complet de solutions de communications unifiées allant du centre de contacts multimédias à la messagerie unifiée, en passant par la vidéoconférence et par des applications de travail collaboratif.

Lire l'article

Microsoft ReMix10 Paris et Windows Phone 7

Après le Mix10 de Las Vegas, Microsoft a fait place au ReMix10, à Paris, dans les locaux même de Microsoft, à Issy-les-Moulineaux. L’éditeur et ses partenaires présentaient les premières réalisations pour leurs trois écrans, ordinateur, TV et mobile. Les technologies Silverlight et Framework XNA étaient au centre de ces nouvelles technologies multi-écrans car elles facilitent nettement le développement.

Cet évènement a réuni responsables marketing et développeurs. Ils ont pu entendre des témoignages de startups telles que Seesmic et Captain Dash, d’agences comme FullSix et de clients tels France Télévision, Canal + ou encore Coca Cola et CDiscount. Les participants ont pu, aussi, voir une démonstration des premières applications du tout nouveau Windows Phone 7.

Lire l'article

WIMA 2010 : Monaco, le « terrain d’expérimentation » du NFC

De faire de Monaco le premier pays entièrement recouvert de la technologie NFC, c’est toute l’ambition de l’équipe dirigée par Laurent Puons, directeur général de l'événement. Carole Mandorlo, Attachée de Presse sur le salon, explique que depuis 2004, lorsque la principauté a doté ses rues du Parcours Princesse Grace – des totems ornés de tags permettent aux riverains d’avoir accès à des contenus riches, textes, vidéos, photos, sur les principaux points de la ville, l’idée de faire de Monaco un lieu NFC a germé et évolué.

L’année suivante, c’est le Musée National de Monaco qui était habillé, puis on appliquait le même système de tags pour le contrôle d’accès à l’un des parkings du pays. Dans la principauté, le NFC est partout.

Lire l'article

WIMA 2010 : succès pour cette 4eme édition

Du 20 au 22 avril, la principauté recevait la communauté du NFC au Grimaldi Forum, au cœur de la cité, pour la 4eme édition du WIMA, qui rassemble les pays du monde entier développant autour des technologies liées à la mobilité.

Difficile de faire abstraction du phénomène de ces derniers jours : le volcan islandais, entré en éruption le 20 mars 2010, aura quelque peu endolori l’évènement monégasque, en empêchant de nombreux visiteurs de se rendre sur l’île de principauté.

Le WIMA 2010 s’en est pourtant bien porté. Sur ces trois jours dédiés exclusivement à la technologie NFC, Near Field Communications, le WIMA, qui représente pour le monde du NFC l’occasion de rencontrer les acteurs de la mobilité et de partager différents travaux de recherche, a proposé de nombreuses conférences de choix sur les nouveautés. Sur place, une quarantaine d’exposants, tous horizons confondus, et de nombreux pays représentés : les Etats-Unis, la Chine, le Japon, l’Espagne, la France… La Finlande, avec spécifiquement la ville d’Oulu qui investit majoritairement dans ce domaine, mais aussi la Grande-Bretagne faisaient hélas partie des absents.

Lire l'article

Cisco : répondre aux enjeux de sécurité liés à la mobilité

Cisco lance sa nouvelle architecture « Secure Borderless Networks » pour répondre aux enjeux de sécurité liés à la mobilité.

Lire l'article

TechDays 2010 : Les Communications Unifiées font leur show

Retour sur les Microsoft TechDays 2010. Damien Caro, Architecte Infrastructure sur les solutions de Communications Unifiées, faisait une démonstration complète de Unified Messaging, qui se révèle être une des forces novatrices d’Exchange 2010. Visite guidée.

A en croire la foule qui se presse aux abords de la salle, celle-là même qui programme la session des Communications Unifiées, les places risquent fort d’être chères, malgré la centaine de places mises à disposition. Damien Caro, Architecte Infrastructure sur les solutions de Communications Unifiées a l’habitude : casque micro sur la tête et manches retroussées, il assurait pour cette 4ème édition près d’une quinzaine de sessions, en plus d’une apparition au cours d’une plénière. En quelques secondes à peine, la salle s’est remplie.

Lire l'article

Vidéo : Exchange 2010 ou l’interopérabilité à toutes épreuves

Arnaud Alcabez, président du groupe des utilisateurs francophones d’Exchange Server, Administrateur du Groupe Exchange LinkedIn et MVP Exchange Server, est un habitué des Microsoft TechDays : voilà 4 ans qu’il est présent, au cœur du salon, à défendre les technologies en lesquelles il croit.

Exchange 2010 fait partie de l’aventure. Arnaud Alcabez aime à compter les nouveautés dans Exchange 2010 : « les nouvelles fonctionnalités d’Exchange 2010 servent à simplifier la vie des utilisateurs. Il s’agit avant tout d’affiner une première génération de produit », explique-t-il.

Lire l'article

Utiliser VPN pour connecter les clients Windows Vista distants au System i – part 1

L’un des aspects les plus étonnants du System i et i5/OS est la longue liste de fonctions de sécurité intégrées. Avec Windows Vista, Microsoft enfonce aussi le clou de la sécurité. Vous pouvez facilement utiliser les fonctions intégrées des deux systèmes pour offrir un accès distant sécurisé à vos utilisateurs à domicile et nomades.

Pour offrir cet accès distant sécurisé, nous utilisons trois technologies VPN (Virtual Private Network) principales : Internet Key Exchange Protocol (IKE), IP Layer 3 Security Protocol (IPsec) et Layer 2 Tunneling Protocol (L2TP).

• IKE négocie les algorithmes de cryptage et les clés d’après la stratégie que vous spécifiez. Celle-ci doit être compatible avec Windows Vista si vous avez utilisé un VPN pour Windows XP ou Windows 2000 par le passé.

• IPsec transfère les données cryptées à la couche IP.

• L2TP fournit un contrôle d’authentification et d’accès supplémentaire et fait apparaître vos utilisateurs distants comme des membres de votre réseau privé.

Actu Windows semaine 45

ERCOM a mis au point une suite logicielle, proposant une sécurité optimale pour Windows phone. Dernier-né de la gamme Windows Mobile, Windows phone n’en finit pas de faire parler de lui : plate-forme multi-facettes qui permet un panel large de fonctionnalités, elle a pour elle d’être compatible avec de nombreuses solutions éditeurs.

Lire l'article

Microsoft Days 2009 – Exchange 2010 : une révolution dans l’air

Grande vedette de ces journées Microsoft Days 2009, Exchange 2010 se présente comme révolutionnaire et novateur, vis-à-vis de la version antérieure du produit. Isabelle Scemla, chef de produit Exchange 2010 revient sur les atouts majeurs de cette nouveauté de fin d’année, avec démonstrations à l’appui.

La toute nouvelle version d’Exchange 2010 débarque enfin ! Voilà plusieurs mois maintenant que les décideurs gardaient un œil sur le produit en attendant sa sortie officielle, ce mardi 6 octobre 2009. Si quelques entreprises ont pu la tester sous sa forme bêta, comme l’Entreprise du Sang, l’ensemble des clients et partenaires de Microsoft se félicitent d’avance, à l’idée de goûter enfin ce nouveau progiciel de gestion de données.

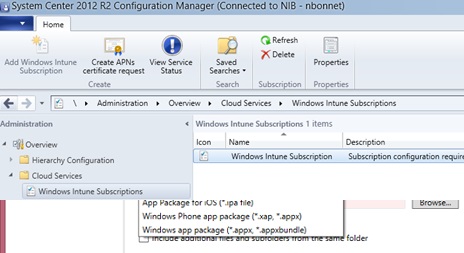

Evènement Microsoft Mobility Briefing 2009

Le 11 juin dernier, au Pavillon Royal, à Paris, se tenait le Microsoft Mobility Briefing 2009, la deuxième édition de la journée de l’entreprise, consacrée à la mobilité.C’est au Pavillon Royal du Bois de Boulogne, à Paris, que se sont donnés rendez-vous les acteurs majeurs de la mobilité d’entreprise, concentrés autour de Microsoft.

Lire l'article

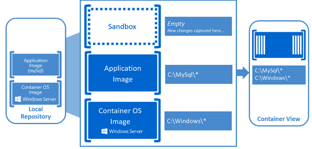

Windows Server 2008

Windows Server 2008 a su s'imposer comme un nouveauté technologique incontournable.

Sécuriser la connectivité nomade

La connexion à Internet lors onnées sensibles et privées, y compris de nature bancaire et professionnelle, ont été dévoilées. Vous pouvez, bien entendu, utiliser un réseau privé virtuel (VPN) pour établir une connectivité sûre en déplacement, afin d’écarter les fouineurs. Si vous recherchez une solution VPN plutôt légère, plus facile à installer et à gérer que d’autres, consultez l’outil OpenSSH VPN et le serveur proxy Squid for Windows (précédemment SquidNT), tous deux gratuits.

Changez pour Windows Mobile

Depuis de nombreuses années, je suis un adepte des terminaux BlackBerry de RIM (Research in Motion) et j’apprécie les accès rapides et fiables qu’ils procurent. Lorsque Microsoft a lancé les services mobiles mis à niveau dans Windows Mobile/Pocket PC et BlackBerry dans leur manière d’accomplir les tâches de messagerie, ainsi que dans certains autres domaines.

Lire l'article

Permettez à votre System i d’appeler chez vous sur le Web

IBM a ajouté des commandes de service à distance en V5R1 et amorcé ainsi un virage important dans la maintenabilité du logiciel système du System i. En déplaçant les communications d’assistance des liens SNA spécialisés vers la connectivité TCP/IP dial-up – même via modem – IBM a donné beaucoup plus de facilités aux utilisateurs de son assistance à distance.Au début, IBM distribuait les commandes de service via son processus PTF ; mais avec la V5R3, les commandes CL de service étaient livrées avec i5/OS. Cette release a aussi ajouté la connectivité directe par Internet : pour le bonheur des utilisateurs qui pouvaient dès lors bénéficier de la large bande d’Internet pour télécharger les PTF et pour soumettre de grands fichiers de compte-rendu de problèmes. IBM a par la suite octroyé cette possibilité aux releases i5/OS antérieures via des PTF. (Pour un bref aperçu des commandes de service i5/OS du passé au présent, voir « A Short History of i5/OS Service Commands » www.itpro.fr Club Abonnés.)

Lire l'article

Publier et sécuriser l’accès à distance à la messagerie Exchange – partie 1

L’accès à sa messagerie depuis une connexion Internet est une demande à laquelle les administrateurs sont de plus en plus souvent confrontés dans les entreprises. Si cette demande est légitime, il convient d’être vigilant afin de permettre cet accès en toute sécurité. Nous allons voir dans ce dossier les différents aspects de la mise en place de solutions d’accès à sa messagerie Exchange 2003 ou Exchange 2007 depuis Internet.

Lire l'article

Windows Mobile 6 et Exchange 2007, vers une nouvelle mobilité Windows

La Exchange 2007, il est intéressant de faire un point de l’apport réel de ces deux technologies dans le cadre de l’ultra-mobilité.

Lire l'article

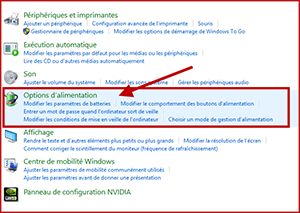

Conseils pour sécuriser les portables

Il est fort probable que les portables de votre entreprise contiennent des informations sensibles que vous ne pouvez pas vous permettre de perdre. Trop souvent pourtant, les pros des technologies de l’information ne ferment la porte de l’écurie qu’après que le cheval se soit échappé. Vous devez donc prendre les mesures nécessaires pour protéger les portables et l’information qu’ils contiennent avant de la perdre. Voici les 10 étapes les plus importantes de sécurisation des portables.

Lire l'article

Fonctions réseau avancées dans Windows XP

Pour satisfaire les besoins réseau des utilisateurs distants sans mettre à genoux le réseau d’entreprise

Windows XP Professional offre de nouvelles fonctions et améliorations de réseau puissantes pour faciliter et sécuriser le travail en réseau à domicile et à distance. Bien que certaines fonctions comme ICS (Internet Connection Sharing), ICF (Internet Connection Firewall) et Network Bridging mettent en émoi la communauté des administrateurs de réseau, ces fonctions offrent des solutions pratiques pour les utilisateurs chez eux et en déplacement...Windows XP Professional offre de nouvelles fonctions et améliorations de réseau puissantes pour faciliter et sécuriser le travail en réseau à domicile et à distance. Bien que certaines fonctions comme ICS (Internet Connection Sharing), ICF (Internet Connection Firewall) et Network Bridging mettent en émoi la communauté des administrateurs de réseau, ces fonctions offrent des solutions pratiques pour les utilisateurs chez eux et en déplacement. Si vous comprenez bien les possibilités de ces fonctions, quand il faut les appliquer, et comment les contrôler, vous pourrez améliorer la connectivité et la sécurité des systèmes portables de vos utilisateurs sans nuire à l’intégrité du réseau d’entreprise.

Les plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise