Les autres nouveautés de MDT 2010 Update 1

L’Update 1 de Microsoft Deployment Toolkit 2010 n’apporte pas uniquement l’UDI même s’il s’agit de la nouveauté majeure. Cette version apporte le support d’Office 2010 dans les scénarios Lite Touch.

Lire l'article

Les nouveautés de MDT 2010 Update 1

La dernière version de MDT 2010 est devenue rapidement la référence pour le déploiement Windows 7.

Les améliorations apportées par cette mise à jour ne sont pas forcément visibles aux premiers abords mais il s’agit ici d’une évolution sans précédent. Découvrons ensemble ce que cache MDT 2010 Update 1 sous son capot.

Ce dossier est issu de notre publication IT Pro Magazine (09/10). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Microsoft abandonne OLE DB sur SQL Server

Microsoft fait marche arrière. Après avoir développé l’interface OLE DB pour remplacer ODBC, la firme de Redmond décide finalement de se plier à l’usage constaté dans les entreprises.

Lire l'article

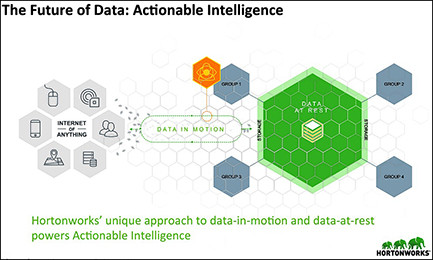

Des outils BI pour des IT plus percutants

Comment la BI peut-elle optimiser la qualité de vos services informatiques? Quels sont les outils à mettre en œuvre pour que les directions informatiques et fonctionnelles gagnent en efficacité? Voici quelques éléments de réponse…

Traditionnellement, la "Business Intelligence" trouve en premier lieu sa place dans la DAF, la direction du contrôle financier et la direction générale avec des applications de Scorecarding notamment. Dans un second temps, c’est souvent les RH (Ressources Humaines) qui en bénéficient pour l’optimisation de la masse salariale, le pilotage d’effectifs ou le pilotage de carrières.

Il est temps désormais que les ITs et les directions fonctionnelles attachées adoptent elles aussi ces technologies afin d'acquérir une vision plus pertinente du système d'information et de nouvelles techniques de pilotage.

Les droits numériques avec Exchange Server 2010

Exchange Server 2010 contient des fonctions de droits numériques (Information Rights Management – IRM) qui fournissent des solutions de protection des messages et de leur pièces jointes dont le format est compatible et ceux, en mode connecté ou déconnecté. L’émetteur a alors la possibilité de définir les

Lire l'article

Exchange Server 2010, comment contrôler la diffusion d’information

Plusieurs solutions sont proposées dans les suites de logiciel Microsoft pour contrôler cette diffusion d’information, mais l’article présentera essentiellement les moyens offerts par Microsoft Exchange Server 2010 associé au client de messagerie Outlook pour y parvenir du plus simple au plus riche fonctionnellement.

Lire l'article

Sécurité Exchange 2010 et Active Directory RMS

Il est commun aujourd’hui de contrôler finement l’accès à une information au travers de permissions et d’habilitations ; il est cependant beaucoup plus complexe de contrôler le flux de cette information.

Cette demande est pourtant maintenant régulièrement exprimée auprès des administrateurs et architectes des systèmes d’information par les maîtres d’ouvrage, les responsables sécurité voire certaines directions de projets ou équipes de ressources humaines. Dans le même temps, la volonté de pouvoir communiquer plus vite et plus facilement avec l’extérieur complexifie ces opérations de contrôle.

Ce dossier est issu de notre publication Exchange Magazine (11/10). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Intégrer un Page Component au ruban

Nous avons défini dans le précédent dossier la fonction permettant au Ribbon de savoir quelles commandes notre « Page Component » peut traiter et la fonction permettant d’indiquer si notre « Page Component » est capable de traiter la demande.

Nous allons maintenant implémenter la fonction permettant d’exécuter les commandes.

Lire l'article

Application mobile pour gérer les périphériques UAG

vNext, éditeur français de logiciels annonce sa nouvelle application pour mobile UAG Mobile Portal, disponible sur iOS et Windows phone 7.

Cette application permet aux entreprises disposant d'un portail web Microsoft Forefront UAG d'ouvrir l'accès à leur système d'information tout en contrôlant quels périphériques sont autorisés.

Lire l'article

BI infrastructure et développements

Appliquer la BI à la gestion de l'infrastructure ou des développements s'avère particulièrement simple et peu coûteux à mettre en œuvre. Tout du moins sur la plateforme Microsoft. Car tous les serveurs partagent un même socle, SQL Server, dont la BI a su s'imposer dans toutes les entreprises.

Ce dossier est issu de notre publication IT Pro Magazine (10/09). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Lire l'article

Configurer les accès Exchange Online

Quatre façons différentes de configurer les mots de passe Exchange Online. Ce dossier est issu de notre publication Exchange Magazine (11/10). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Lire l'article

Créer une sauvegarde Windows Server avec WBADMIN.EXE

Si vous avez installé les outils de sauvegarde en ligne de commande, vous disposez de quelques options supplémentaires. Ouvrez une invite de commandes et examinez l’aide de l’utilitaire WBADMIN.EXE. Vous pouvez employer cet outil pour configurer une sauvegarde planifiée, mais je pense que l’interface utilisateur graphique

Lire l'article

Création d’une tâche de sauvegarde

La fonctionnalité de sauvegarde de Windows Server vise à fournir une méthode tout-en-un pour protéger un serveur. Il est possible d’activer une tâche planifiée afin de sauvegarder des fichiers et l’état du système ou de mettre en place une restauration instantanée à chaud. Microsoft part du

La sauvegarde dans Windows Server 2008 R2

Un outil gratuit de Microsoft permet de réaliser des sauvegardes performantes et quasiment sans soucis dans Windows Server 2008 R2. Voici comment le mettre en œuvre efficacement.

Lire l'article

Windows 8 rénove le copier/coller

« Une des fonctionnalités les plus utilisées et que nous n’avons pas significativement améliorée depuis longtemps ».

Steven Sinofsky, en charge du développement Windows, a présenté hier certaines des futures nouveautés de Windows 8 concernant la gestion de fichiers.

Lire l'article

Développement d’un Page component simple

Pour ajouter des éléments dans le « Ribbon », une technique utilisée consiste à développer des « custom actions ». Dans le code de celles-ci, nous insérons directement le code « JavaScript » nécessaire au traitement du bouton dans le fichier XML de déclaration.

Cette technique, bien que simple, a ses inconvénients. Le premier est que nous définissons tel quel le code JavaScript relatif au bouton dans le fichier XML. Cela ne pose pas de problème quand le code JavaScript est court, mais lorsqu’il nous faut exécuter plus d’instructions, cela devient vite gênant.

Ce dossier est issu de notre publication IT Pro Magazine (12/10). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

ADFS 2.0 ouvre les portes du cloud

La nouvelle version d’Active Directory Federation Services va faire monter les enjeux de la sécurité sur le cloud.

Lire l'article

La BI pour les IT

A première vue, réunir les mots "Business Intelligence" et "IT" n'est ni un acte naturel ni une idée très répandue.

Pour beaucoup d'entreprise, la "BI" reste cantonnée aux services financiers et aux directions générales. Et pourtant, la BI a aussi toute sa place dans les services IT…

Lire l'article

Stratégies de gestion de mots de passe pour Exchange Online

Microsoft Online Services (BPOS-S) s’adresse à des sociétés ayant entre 5 et 4.999 utilisateurs, et force est de reconnaître qu’on rencontre rarement des entreprises ayant adopté une stratégie complexe pour la gestion des mots de passe de leurs collaborateurs.

Toutefois, si vous envisagez de basculer votre service de messagerie vers cette offre ou si vous l’avez déjà fait, il est important de savoir que sur les datacenters BPOS, Microsoft utilise par défaut une stratégie de mots de passe renforcée. Il est donc important de bien comprendre l’impact que cela pourrait avoir sur la productivité de vos salariés et de définir en amont de votre projet la gestion des mots de passe que vous voudrez mettre en œuvre, sans quoi, vous risquez de passer le reste de votre temps à réinitialiser fréquemment les mots de passe de vos utilisateurs.

Lire l'article

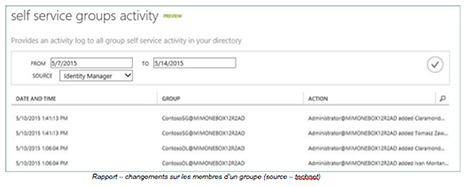

Les dangers d’Active Directory

Avec ses tentacules s’étendant dans tous les recoins du réseau de votre société, même le grand Cthulhu n’est pas aussi gargantuesque, ni aussi terrifiant que la menace que pourrait représenter votre architecture Active Directory.

Découvrez ci-dessous la suite de notre dossier "Comment éviter les désastres Active Directory".

Lire l'articleLes plus consultés sur iTPro.fr

- L’IA dans l’entreprise : questions et pratiques contemporaines

- Être une femme dans la tech en 2025 : comment prendre sa place et évoluer ?

- Les différents types de cyberattaques les plus répandues

- Bilan 2024 de la start-up Nation

- DORA, vecteur d’accélération de la transformation numérique des assureurs