Kaspersky, nouvelle solution sécurité taillée pour les PME

L’éditeur de logiciel de sécurité lance une nouvelle version de son offre conçue pour les entreprises de moins de 25 salariés dénommée Kaspersky Small Office Security.

Lire l'article

Commerce et cybercriminalité : nos données sont-elles en danger ?

Les cybercriminels ciblent toutes les industries, les entreprises et tous les individus susceptibles de leur fournir des données et des informations précieuses ; celles qu'ils pourront utiliser dans un but précis : gagner de l’argent.

Lire l'article

CozyDuke, une nouvelle attaque détectée par Kaspersky Lab

Un nouveau cyber espion aux techniques avancées qui sévit dans plusieurs pays dont les Etats-Unis a été détecté par les équipes de recherche et d’analyse de Kasperky.

Lire l'article

Kaspersky « 9300 nouveaux malwares par jour sur téléphone »

Lors du salon de la mobilité ROOMn 2015, Nicolas Brulez, Principal Malware Researcher de Kaspersky Lab, a durant une table ronde dressé le panorama complet des menaces sur appareils mobiles.

Lire l'article

Protection des systèmes SCADA et ICS : un enjeu vital

Face à la prolifération des attaques en ligne, les entreprises répliquent avec un arsenal de cybersécurité de plus en plus sophistiqué et élaboré.

Lire l'article

Cyberattaques, « Discrète et graduelle » : le tempo et l’intensité des cyberattaques s’adaptent

Le paysage des menaces modernes est alimenté par des hackers, non plus motivés par la notoriété mais, plutôt par le gain économique ou politique.

Lire l'article

Cisco publie son rapport annuel sur la sécurité

« Le Rapport Annuel sur la Sécurité 2015 » permet de mieux comprendre les tendances des cybercriminels.

Lire l'article

ForeScout Technologies, Palo Alto Network pour gérer les menaces informatiques

Fore Scout améliore la gestion des menaces grâce à son alliance avec Palo Alto Networks

Lire l'article

Check Point : prévention « zéro seconde »

La technologie Check Point ThreatCloud devance ses principaux concurrents et empêche les logiciels malveillants de passer ne serait-ce qu'une seconde sur les réseaux.

Lire l'article

L’industrie énergétique norvégienne cible d’une vaste attaque informatique

C’est peut-être la plus vaste cyberattaque coordonnée jamais vue en Norvège.

Lire l'article

Piratage : Des numéros de cartes bancaires volés chez UPS

UPS est à son tour victime d’une attaque informatique.

Lire l'article

Comment limiter les risques d’exécution des malwares sur un poste Windows ?

De plus en plus de malwares ne se contentent plus seulement de rester le plus discret possible sur le poste de la victime, occasionnant quelques publicités intempestives durant la navigation ou cherchant à se propager et se dissimuler au sein du système d'exploitation.

Lire l'article

Comment définir la bonne stratégie de sécurité

327 milliards d’euros par an. C’est ce que coûterait la cybercriminalité à l’économie mondiale, d’après un rapport publié aujourd’hui par le Center for Strategic and International Studies (CSIS).

Lire l'article

Nouvelles technologies de Cyberdéfense

Escroquerie, espionnage industriel ou activisme politique, les motivations peuvent être diverses mais la menace d’une attaque informatique pèse sur de nombreuses entreprises.

Lire l'article

Les cyber-menaces décryptées par Palo Alto Networks

Une étude signée Palo Alto Networks sur l'exploitation d'applications métier classiques par des pirates pour contourner les contrôles de sécurité.

Lire l'article

Sophos, lancer un DDOS depuis des mobiles devient plus pertinent

Le mois dernier, Sophos publiait une étude sur la sécurité des environnements mobiles.

Lire l'article

Windigo : 25 000 serveurs Unix piratés

Plus de 500 000 ordinateurs seraient menacés chaque jour par 25 000 serveurs UNIX piratés.

Lire l'article

ACE pointe les manquements des entreprises face aux risques émergeants

L’assureur mondial ACE a publié le résultat de son enquête menée auprès de 650 entreprises de la zone EMEA.

Lire l'article

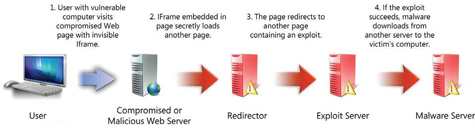

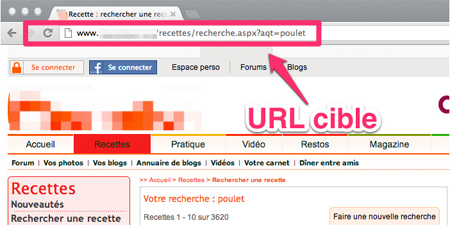

Attaques de type « Drive By Download »

Comment se protéger d'un des risques les plus couramment rencontrés lors de la navigation sur Internet : les attaques de type « Drive By Download » ?

Lire l'article

Guide de piratage pour les nuls

Plus besoin aujourd’hui d’être un crack de l’informatique pour voler des données ou faire tomber un site web. Des outils simples d’utilisation et facilement accessibles sur le web permettent à n’importe qui de devenir le prochain membre des Anonymous.

Lire l'articleLes plus consultés sur iTPro.fr

- Les entreprises françaises craignent de mesurer leur empreinte carbone !

- Java fête ses 30 ans et se tourne vers l’avenir !

- IA : l’urgence de combler le fossé entre ambition et exécution

- Data center : l’efficacité énergétique au cœur de la révolution

- La recherche clinique boostée par l’IA et le cloud de confiance