L’innovation Cloud passe par la collaboration

Réussir à l’ère du digital et créer une organisation collaborative

Lire l'article

CIGREF, quelles nouveautés ?

Quelles nouveautés au CIGREF, Intégrer et maîtriser le numérique en 2016, telle est la mission du nouveau Président du CIGREF

Lire l'article

Fin de la tutelle américaine sur Internet

Le sénat américain valide la transition de la supervision de la racine de l'internet. Qu’en est-il réellement ?

Lire l'article

98% des entreprises mettent la donnée au cœur de leur transformation digitale

Les entreprises qui placeront la donnée au cœur de leur stratégie feront la différence.

Lire l'article

Accord Safe Harbor invalidé : retour sur les conséquences pour les entreprises ?

Les entreprises américaines qui collectent et transfèrent des données à caractère personnel de sociétés basées en Europe par le biais de l’adhésion au Safe Harbor sont dans l’illégalité au regard de la loi…

Lire l'article

Outscale : le Cloud et ses usages

Le Cloud devient l’extension des entreprises et impulse de nouvelles manières de travailler, Outscale lors des Etats Généraux du Cloud pose le décor.

Lire l'article

Cloud Week Paris 2015, restaurer la confiance

La première édition de la semaine du cloud à Paris a vu défiler pas moins de 4000 acteurs du monde l’IT répartis sur 25 manifestations.

Lire l'article

Wallix, comment Gérer ses comptes à privilèges à la demande ?

Spécialiste dans l’édition de logiciel de cyber sécurité et de gouvernance des accès aux systèmes d’information, Wallix annonce le lancement de WAB On Demand (WOD).

Lire l'article

Innovation et optimisation des coûts IT : le juste équilibre

L’évolution des environnements IT suscite nombre d’interrogations et incertitudes quant aux stratégies et pratiques à adopter au sein des entreprises.

Lire l'article

Internet des Objets IoT: la révolution est en marche…

IT Pro Magazine est allé à la rencontre d’Antoine Rizk, vice-président responsable de la mise sur le marché des offres BtoB et API chez Axway.

Lire l'article

Souveraineté des données : se poser les bonnes questions

La souveraineté des données, vaste et brûlant sujet ! Criticité, confidentialité, localisation, accès…

Lire l'article

Cloud, Il est temps de penser offres souveraines

Si 94 % des responsables informatiques et responsables de la sécurité informatique connaissent la gestion des comptes à privilèges et les risques associés, et 37 % sont équipés d’une solution de PUM, la moitié ne sait pas si une fuite de données a eu lieu dans leur entreprise dans les mois qui précédent.

Lire l'article

Sauvegarde : le « Boeuf-Carottes » de l’IT

Les éditeurs de logiciels ou constructeurs de matériels informatiques intègrent de manière quasi-systématique des technologies natives de sauvegarde à leurs solutions.

Lire l'article

Les pratiques marketing : une nouvelle façon d’opérer pour une DSI ?

Les nouvelles tendances IT amenées par les technologies et les usages obligent la DSI à s'adapter pour proposer des offres de services mieux adaptées à ses clients internes.

Lire l'article

Wallix : « Il reste des zones d’ombre dans les SI »

L’éditeur français Wallix est spécialisé dans la gestion des comptes à privilèges avec sa solution WAB (Wallix AdminBastion).

Lire l'article

Gouverner ses flux de données pour gagner en sécurité

Comprendre les nouveaux usages générés par la mobilité et y adapter ses dispositifs et ses processus.

Lire l'article

Gouvernance des données, 6 étapes clés

Les départements IT sont confrontés à deux principaux écueils : d’un côté ils doivent faire face à une myriade de menaces à l’encontre des données de l’entreprise, et de l’autre, composer avec toutes sortes d’obligations de conformité et de règlements internes.

Lire l'article

Gouvernance des données : première étape vers le contrôle total des audits

On dit souvent que la valeur d’une organisation se mesure aux personnes qui la composent, mais elle se mesure aussi à leurs données.

Lire l'article

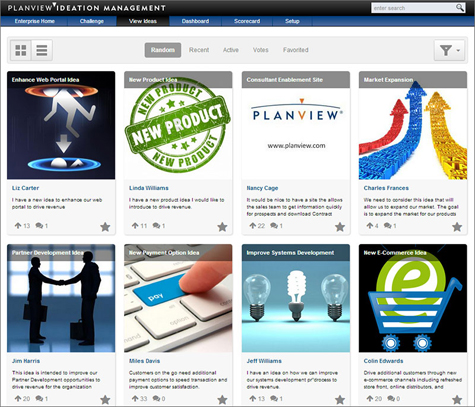

Planview Enterprise 11.2 s’ouvre aux métiers

Planview dévoile une nouvelle version de sa solution PPM (Project Portfolio Management, ou Gestion de portefeuille de projets) Enterprise 11.2.

Lire l'article

Optimisation du stockage de SharePoint 2013

L’optimisation du stockage dans les plateformes SharePoint est aujourd’hui une préoccupation habituelle.

Lire l'article