La culture de la prise de décision

82% des cadres dirigeants sont anxieux et ressentent la pression de leur employeur lorsqu’il s’agit de prendre des décisions importantes !

Lire l'article

La donnée au service de la croissance !

Si la donnée est perçue comme une source d'innovation, les entreprises tirent-elles le maximum de leurs données ? quelle importance ont-elles pour les décisionnaires ? Décryptage de la culture de la donnée.

Lire l'article

Etat des lieux des pratiques Zero Trust en 2020

Quels sont les modes d'adoption, les technologies, les investissements et les avantages de ce modèle sur lequel un professionnel de la cybersécurité sur deux manque de repères …

Lire l'article

Augmentation des pertes de données dans le Cloud

Les données disséminées sur le cloud échapperaient au contrôle des entreprises laissant la porte ouverte aux risques de pertes de données et non-conformité …

Lire l'article

RGPD : les entreprises françaises sont-elles conformes ?

Les investissements dans les solutions de sécurité sont considérables mais la maîtrise préalable du parc informatique est-elle concrète ? Seuls 22% se sentent totalement en confiance pour obtenir une visibilité instantanée sur l’architecture informatique de l’entreprise

Lire l'article

Spécial FIC 2020 : quels sont les enjeux de sécurité liés à l’adoption du Cloud ?

Décryptage de la sécurité des environnements cloud. Protection des données et prévention des intrusions hantent les DSI et RSSI

Lire l'article

L’importance stratégique de développer l’Intelligence Artificielle avant 2025

Leur entreprise pourrait disparaître d’ici 2025, si elle ne déploie pas l’intelligence artificielle selon 75% des dirigeants.

Lire l'article

L’accès aux données = décisions et actions !

Transformation numérique, instinct, rapidité, pression … L’obligation de vitesse prend le pas sur le développement d’un avantage compétitif et de décisions visionnaires. Alors, comment transformer les données en actions ?

Lire l'article

La gestion des données en 2020

Les décisionnaires optent parfois pour des méthodes d’assainissement de données inadéquates, laissant la porte ouverte aux piratages de données …

Lire l'article

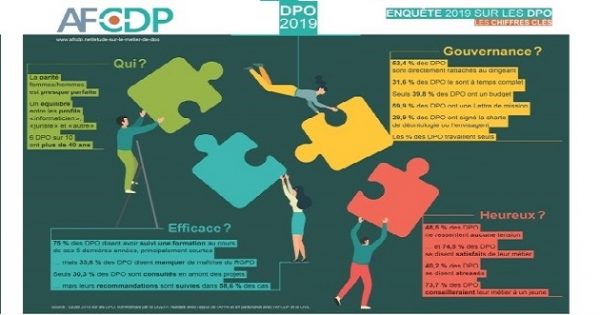

Décryptage du métier de Data Protection Officer

Les objectifs de la mission sont élevés ! Alors au-delà des résultats de cette enquête 2019, se profilent les exigences et les conditions d’application du RGPD, les enjeux économiques, technologiques, réglementaires, organisationnels et les impacts en termes d’évolution des métiers et des compétences.

Lire l'article

Embarquez au cœur de l’archivage des données numériques

Créée en mars 2001, cette filiale de la Caisse des Dépôts et Tiers de Confiance Archiveur, est la première société française d’archivage à valeur probante des données numériques, avec deux sites en région parisienne (actif) et un site à Bordeaux (backup). Entretien avec Charles du Boullay, président de CDC Arkhinéo.

Lire l'article

DSI, 5 ans après, le Big Data valait-il (vraiment) la peine ?

Cinq ans après, le Big Data a-t-il réalisé ses promesses ? Le Big Data n’était-il finalement qu’une mode ? Et quid du futur ? Dans cet article, nous allons répondre à ces interrogations. L’idée est de faire le point sur 5 ans de fanfare médiatique sur le Big Data et de former une opinion sur son futur.

Lire l'article

Les angles morts de sécurité alarment les entreprises

Retour sur les lacunes de visibilité des données, des utilisateurs, des périphériques et des environnements de cloud Quels sont les défis et les limites technologiques dans la lutte contre les menaces ?

Lire l'article

Pour IBM « l’innovation tracte le business ! »

Quand l’Intelligence Artificielle, le quantique, l’hybride et le multi-cloud s’emparent des systèmes ! Eclairage avec Catherine Chauvois Directrice de l’entité Systems et Pierre Jaeger, Systems Technical Director and Client Advisor in Financial Sector, IBM France.

Lire l'article

NetExplorer obtient la triple certification ISO 27001, 9001 et 14001

NetExplorer, entreprise spécialisée dans le partage et le stockage de fichiers dans le Cloud renforce son expertise grâce à l’obtention des certifications ISO 27001, ISO 9001 et ISO 14001

Lire l'article

Comment fonctionne le hameçonnage et comment protéger votre système

Le hameçonnage est le plus basique des cybercrimes. Pour la majorité de la population, il est facilement évitable car la plupart des tentatives sont faciles à démasquer. Mais les populations qui ne sont pas aussi expérimentées sur Internet (comme les personnes âgées) peuvent souvent se faire prendre, tout comme les personnes qui tombent sur des sites ou messages de hameçonnage au travail, où elles supposent que des filtres et d'autres sécurités écartent de telles menaces.

Lire l'article

Comment gagner la bataille de la cybersécurité ?

Aujourd’hui, face à la diversité des menaces, les entreprises font face à de multiples défis pour pouvoir se protéger efficacement et ce, à tous les niveaux. Innovation, processus et partenariats, découvrez les clés pour sécuriser sereinement votre organisation !

Lire l'article

Instaurer une culture de la sécurité auprès des collaborateurs

Appréhender au mieux le paysage actuel de la cybersécurité est essentiel, 83% des entreprises le confirment et pourtant les deux tiers ont du mal à intégrer la sécurité dans leur architecture informatique d’entreprise …

Lire l'article

Risque croissant des violations de données : 7 indicateurs clés

Le coût des violations est en hausse, les conséquences financières peuvent être lourdes pour les PME et coûter jusqu'à 5 % du revenu annuel …Retour sur l’impact financier.

Lire l'article

Centreon révolutionne la supervision d’infrastructures

Comment superviser les infrastructures informatiques hybrides et convergentes ? Comment délivrer une gestion des opérations IT alignée métier ? Comment booster l’analyse des performances ? C’est la mission de Centreon, entreprise co- créée en 2005 par Julien Mathis et Romain Le Merlus, dorénavant basé au Canada pour gérer le développement de business units locales en Amérique du Nord.

Lire l'articleLes plus consultés sur iTPro.fr

- Quel impact d’une cyberguerre sur les organisations ?

- Menaces cyber sur le secteur énergétique européen !

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation