Dépannage des problèmes DNS dans un environnement Exchange, partie 2

Dans un environnement Exchange (Exchange Magazine septembre 2007 ou www.itpro.fr Club abonnés), j’expliquais que le bon déroulement de vos opérations DNS est essentielle au fonctionnement approprié de votre environnement Exchange.

J’y abordais deux types de problèmes DNS ayant une incidence sur Exchange : la connectivité entre les serveurs Exchange et les serveurs DNS d’une part et, d’autre part, les performances des serveurs DNS.

Le présent article met l’accent sur l’importance de l’intégrité du serveur DNS, notamment sur l’intégrité de zone, DNS intégré à Active Directory (AD) et la résolution de noms. Avant de pouvoir dépanner DNS, n’oubliez pas qu’il vous faut valider la connectivité à votre service DNS.

| Contenu complémentaire : Dépannage des problèmes DNS dans un environnement Exchange Séparer les serveurs |

Lire l'article

Dépannage des problèmes DNS dans un environnement Exchange

DNS doivent entrer dans l’une des trois catégories. Nous allons examiner en détail DNS, ses composants clé et la méthode pour résoudre des catégories de problèmes spécifiques. En appréhendant les différentes catégories de problèmes de DNS et la manière de les résoudre, nous allons démystifier l’aspect « boîte noire » de cette fonctionnalité pour les administrateurs Exchange. Nous allons mettre ici l’accent sur les problèmes de performances et de connectivité liés à DNS, et l’intégrité DNS fera l’objet d’un prochain article.

Lire l'article

Séparer les serveurs DNS

De tous les protocoles Internet, DNS est l’un des plus anciens et des plus répandus. Hélas, c’est aussi l’un des plus mal compris et mal configurés. C’est un mécanisme de base de données distribuée hiérarchique, dont l’efficacité dépend d’une bonne configuration. Par conséquent, la performance et la sécurité de tout le réseau dépendent en grande partie de l’infrastructure DNS de votre entreprise.Quel est le meilleur moyen de configurer DNS dans un scénario d’entreprise ? Le secret d’un DNS efficace et sûr – particulièrement dans de vastes réseaux – consiste à isoler les serveurs DNS dans des rôles distincts, chacun se consacrant exclusivement à un rôle. Dans ce scénario idéal, la configuration, les fonctions et les données de zone de chaque serveur le distinguent de son voisin. Voici comment procéder.

Lire l'article

DNS

Récemment, mon réseau a souffert d’un problème intermittent de résolution de noms DNS. Franchement, traquer des bogues de résolution de noms n’est pas ce que je préfère. Et, malheureusement, mes compétences en dépannage DNS se sont rouillées au fil du temps. Il est vrai que DNS sait se faire oublier quand il fonctionne selon les normes: tout fonctionne : navigateur, client e-mail, serveur de courrier électronique, DC (domain controller). Comme je n’avais pas eu à dépanner DNS depuis des années, j’ai vu mon problème actuel comme une excellente occasion de rafraîchir mes compétences.Comme DNS est devenu la pierre angulaire d’un environnement AD (Active Directory) satisfaisant et parce que DNS est le liant des éléments d’Internet, il est essentiel de pouvoir détecter et résoudre rapidement les problèmes DNS du réseau. Voyons d’abord les subtilités du dépannage DNS en dehors de l’AD (Active Directory) puis voyons quelles complexités cet AD ajoute à l’ensemble.

Lire l'article

DNS revisité

Le DNS (domain name system) d’Internet a beaucoup changé depuis que nous l’avons examiné pour la première fois dans ces pages. Etonnamment, malgré l’incroyable croissance de la taille et de la complexité d’Internet, DNS est resté très fiable et stable. Il a évolué en douceur et s’est adapté non seulement à l’évolution des contraintes administratives, comme la concurrence accrue et les nouveaux noms de domaines de haut niveau, mais aussi à des demandes techniques plus pressantes, comme un trafic plus dense et des attaques par déni de service (DoS, denial of service). Et DNS a crû sans pratiquement connaître aucun changement de son interface utilisateur final.Cela ne signifie pas que les changements de DNS sont invisibles pour l’utilisateur final. Les noms de domaines sont maintenant des noms d’une grande banalité. Même votre grand-mère sait ce qu’est un .com. Peut-être même en possède-t-elle un. L’utilisation d’un nom de domaine n’a pas beaucoup changé, mais il en va différemment de leur administration : achat, hébergement, dépannage, etc. Si vous n’avez pas suivi l’évolution de DNS, voici l’occasion de vous remettre à niveau quant aux modifications de DNS les plus critiques.

Malgré tous ces changements, la mise en oeuvre proprement dite des mécanismes internes du serveur DNS n’a pas beaucoup changé. Les mêmes enregistrements SOA, NS, MX, A et PTR constituent le gros de l’information DNS. Comme cette partie de DNS n’est pas nouvelle, je n’en reparlerai pas ici. Il existe beaucoup d’excellents ouvrages de référence qui décrivent le fonctionnement interne de DNS (voir « Ressources DNS »). Les nouveautés que vous allez apprendre ici concernent la terminologie et les procédures DNS, la fiabilité et la sécurité et les techniques de dépannage. Munis de cette information, vous serez armés pour jongler avec les noms de domaines sur l’Internet d’aujourd’hui.

Scripter dans DNS Setup

Créez une infrastructure DNS dynamique au moyen d’un fichier batch

Dans des articles précédents, j’expliquais comment utiliser de simples fichiers batch pour mettre en place des systèmes récemment installés en tant que DC (domain controllers) et pour créer des outils de reprise après sinistre. Nous avons vu également comment utiliser Netsh pour configurer et régler finement votre pile IP. C’était la première étape pour préparer un serveur Windows Server 2003 ou serveur Windows 2000 à s’élever au rang de DC ...Pour mettre en place un AD (Active Directory), nous avons maintenant besoin d’une infrastructure DDNS (dynamic DNS).

Dans mon exemple, je crée une forêt à un seul domaine appelée bigfirm. biz qui contient deux DC : UptownDC.bigfirm.biz à 192.168.0.2 et DowntownDC.bigfirm.biz à 10.0.0.2. Les subnets 192 et 10 utilisent tous deux un masque subnet 255.255.255.0 et je veux que chaque machine soit à la fois un DC et un serveur DNS. Les deux systèmes bénéficient de copies récemment installées de Windows 2003 ou de Win2K Server, ainsi que du logiciel serveur DNS de Microsoft, livré avec les deux OS. La pile IP de chaque système est déjà constituée à l’aide des fichiers batch des articles précédents et le suffixe DNS de chaque système est défini comme bigfirm.biz. L’objectif de mon dernier fichier batch est d’installer DNS sur chaque système. UptownDC sera le serveur DNS primaire pour bigfirm.biz et pour une zone de consultation inversée 192. 168.0.x, et ce sera le serveur DNS secondaire pour une zone de consultation inversée 10.0.0.x. DowntownDC sera un serveur DNS secondaire pour bigfirm.biz et pour la zone de consultation inversée 192.168.0.x, et ce sera le serveur DNS primaire pour la zone de consultation inversée 10.0.0.x.

Déraciner DNS et désactiver NetBT

Supposons que vous ayez installé un serveur DNS Win2K sur votre réseau. Vous souhaitez le configurer mais vous ne pouvez pas accéder à l’onglet Forwarders parce qu’il est grisé, donc vous ne pouvez pas ordonner au serveur DNS d’utiliser un forwarder. Comme l’onglet Root Hints est lui aussi grisé, vous ne pouvez pas modifier la liste des serveurs root dont votre serveur DNS a connaissance. Que se passe-t-il ? ...

Pour répondre à une question DNS courante et pour apprendre à utiliser DHCP pour désactiver NetBT.

Ce mois-ci, je propose deux brefs sujets. Le premier répond à une question sur DNS que les lecteurs me posent fréquemment. Le second tient une promesse faite dans un article antérieur : montrer comment utiliser DHCP pour désactiver NetBIOS sur TCP/IP (NetBT) sur vos machines Windows 2000.

Lire l'articleLes plus consultés sur iTPro.fr

- Les entreprises françaises craignent de mesurer leur empreinte carbone !

- Java fête ses 30 ans et se tourne vers l’avenir !

- IA : l’urgence de combler le fossé entre ambition et exécution

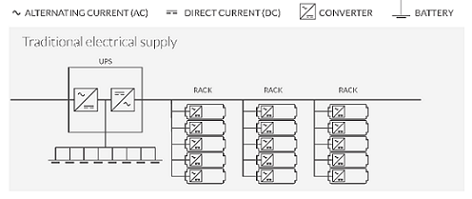

- Data center : l’efficacité énergétique au cœur de la révolution

- La recherche clinique boostée par l’IA et le cloud de confiance