Reconnaissance de modèle pour faciliter la programmation RPG moderne

Vous avez suivi un cours ILE RPG ou lu un livre ou un article. Vous savez donc ce que sont les procédures, les programmes de service, les répertoires de liage et les groupes d’activation. Et vous entamez bille en tête l’écriture de votre première application ILE… pour constater que rien ne colle !« C’est vraiment trop compliqué ! » vous exclamez-vous. « Comment accédez aux fichiers ? Comment traiter les erreurs quand les routines se trouvent dans des endroits différents ? Où diviser mes programmes en procédures ? »

Si vous vous reconnaissez dans ce questionnement, sachez que vous n’êtes pas le seul dans ce cas. Il ne suffit pas de comprendre les concepts pour apprendre ILE. Il faut aussi apprendre un nouveau modèle de conception. Peut être inconsciemment, si vous programmez depuis plusieurs années, vous avez développé vos propres modèles de conception. Vous réalisez une bonne programmation avec ces modèles parce que vous les utilisez depuis plusieurs années. Mais chaque fois que vous passez d’un paradigme de programmation à un autre, il vous faut apprendre de nouveaux modèles.

Quand vous aurez développé de puissants nouveaux modèles de conception dans ILE, vous serez efficaces et pourrez tirer parti de la capacité de réutilisation et de la facilité de maintenance qui valorisent les programmes ILE de votre société (ou client) par rapport aux anciennes méthodes.

Construisez vos propres systèmes de sécurité automatisés

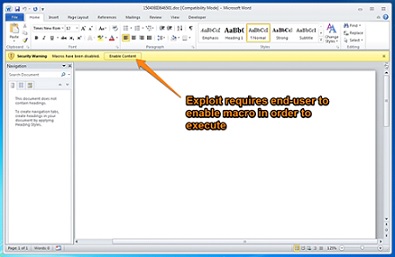

Il était une époque où la sécurité des SQL Server n’aurait l’idée de donner le feu vert à une base de données sans contrôler au préalable ses vulnérabilités concernant la sécurité, par exemple la présence de mots de passe faibles ou de firewalls perméables. Mais comment savoir si vous avez vérifié tous les paramètres de sécurité essentiels ? Ainsi, si vous omettez de verrouiller vos dossiers d’installation ou de désactiver le compte Invité (Guest) de votre serveur, vous serez à la fête !

La réponse à la question ci-dessus consiste à élaborer un plan structuré de test de la sécurité, afin de contrôler différents paramètres de configuration requis par votre entreprise et de générer les rapports consignant les résultats des tests. Cet article présente, dans un premier temps, les aspects constitutifs d’une approche de test de la sécurité, puis fournit des exemples de code TSQL utilisables afin d’automatiser certaines parties de votre processus de test de la configuration et de génération des rapports correspondants. Mais commençons par le commencement.

Une feuille de route innovante pour 2015

A quoi ressemblera le paysage technologique en 2015 ? Quels sont les défis les plus importants pour les professionnels de l'informatique ? Quelles seront les prochaines ruptures technologiques majeures ? Parmi les innovations qui façonnent ce futur, nombreuses sont celles qui sont en gestation dans les laboratoires de Microsoft. Tour d’horizon d’un parcours spécial tourné vers l’avenir.Pour la première fois, lors des Microsoft TechDays 2008, était prévu un parcours baptisé « Innovation Feuille de Route 2015 », avec plus d’une dizaine de sessions. Ce parcours transversal relève un challenge de taille: présenter les projets les plus innovants sur la prochaine décennie: nouvelle interface homme / machine, révolution dans les médias numériques vidéo et audio, etc. « En informatique, les éditeurs travaillent sur des cycles de vie entre 4 et 5 ans.

Au delà, cela relève de la Recherche et Développement, des projets qui ne sont pas encore rentrés dans les processus de planification et de commercialisation. Notre objectif est de montrer ce qui est en gestation dans les laboratoires de recherche Microsoft et poser quelques pistes de réflexion » énonce Pierre-Louis Xech, responsable partenariat plate-formes. Les sessions sont animées par des experts de Microsoft Corp, mais aussi des universitaires, des chercheurs, etc. Au programme, des sujets « explosifs » : les nouvelles expériences GUI (Graphical User Interface) avec Microsoft Surface, l’environnement Singularity, la révolution des médias numériques, la programmation avec Microsoft Robotics Studio, WinFX et .Net Micro Framework.

Modèles de conception de logiciels

En matière Les développeurs chevronnés s’appuient sur des années d’expérience de conception pour créer des applications souples, efficaces et faciles à maintenir. Les meilleurs d’entre eux ne s’appuient pas seulement sur leur propre expérience, mais aussi sur le bagage d’autres praticiens.

Lire l'article

Visual Studio, au coeur des développements de la plate-forme Microsoft

Blaise Vignon, chef de produit Visual Studio, nous explique comment Visual Studio, s’est imposé au fil du temps comme la solution de référence pour les développeurs.

Lire l'article

5 étapes pour développer et déployer du code CLR dans SQL Server

Itzik Ben-Gan vous présente comment développer et déployer du code CLR dans SQL Server

Lire l'article

CLR or not CLR telle est la question ?

L’intégration du CLR (Common Language Runtime) .NET dans SQL Server. Afin de faciliter le travail, je fournis le code .NET en C# et en VB.NET, et tous les exemples sont téléchargeables dans le Club Abonnés d'iTPro.fr.

Lire l'article

Développer du code performant et de qualité avec Visual Studio 2008

Que se passe-t-il dans mon script ?

Dans le domaine de lles scripts les plus simples.

Lire l'article

Veillez à bien protéger vos scripts

Vous venez juste d’écrire un superbe leur protection. Bien que vous puissiez protéger les scripts par des méthodes classiques, il existe un meilleur moyen.

Lire l'article

Astuces concernant l’IDE Visual Studio 2005

J’ai collaboré récemment à quelques projets de développement qui m’ont permis de mettre à l’épreuve Visual Studio 2005. Ce faisant, j’ai identifié les astuces de productivité suivantes et j’aimerais vous en faire profiter

Lire l'article

La puissance de SharePoint Server 2007

Microsoft Office SharePoint Server et vouliez savoir ce qu’il apporte à votre entreprise, ou que vous ayez déjà utilisé les versions précédentes de SharePoint Server et vouliez voir ce qu’apporte 2007, j’aimerais vous guider sur le chemin de SharePoint Server 2007, au moyen de sept « expériences » :

1. Obtenir et installer SharePoint Server 2007.

2. Configurer le site de niveau supérieur.

3. Créer un site départemental.

4. Créer une bibliothèque de documents.

5. S’abonner aux changements de la bibliothèque en utilisant RSS.

6. Mettre la bibliothèque offline par l’intégration de Microsoft Office Outlook 2007.

7. Générer un référentiel pour les slides Microsoft Office PowerPoint 2007 standard.

Mais, avant de nous lancer, voyons un aperçu de la technologie SharePoint.

Visual Studio 2008 : la plateforme de développement universelle de Microsoft

Associé au framework .NET 3.5, Visual Studio 2008 offre l’assurance aux développeurs de créer rapidement tout type d’applications y compris connectées, en phase avec la stratégie Microsoft de Clients dynamiques. Des améliorations ont été apportées pour optimiser la productivité des développeurs et la gestion du cycle de vie des applications. Blaise Vignon, chef de produit Visual Studio répond à quelques questions.

Lire l'article

Visual Studio 2005 et SQL Server 2005 : une équipe qui gagne

Le lancement sans cesse retardé dedéveloppement d’applications. N’attendez pas la sortie des versions définitives pour commencer à concevoir et planifier les logiciels qui exploiteront leurs nouvelles fonctionnalités. Agissez dès maintenant ! Lorsque SQL Server 2005 et Visual Studio 2005 seront enfin disponibles, vous disposerez d’applications capables de tirer immédiatement parti de leurs nouveautés.Néanmoins, au vu des dizaines de nouvelles fonctionnalités proposées, les développeurs auront peut-être des difficultés à identifier lesquelles essayer en premier. Trois améliorations apportées à SQL Server 2005 et Visual Studio 2005 visent spécifiquement à améliorer la compatibilité et l’efficacité de ce tandem : l’ajout de la fonctionnalité MARS (Multiple Active Results Sets), l’intégration de l’environnement CLR (Common Language Runtime) .NET et les mises à jour de l’espace de nom Transaction. Chacune de ces améliorations influe directement et de manière unique sur le développement d’applications. MARS améliore l’évolutivité en réduisant le nombre de connexions nécessaires, l’intégration du CLR permet aux développeurs et aux DBA d’étendre en toute sécurité les possibilités de la base de données et, pour finir, les mises à jour de l’espace de nom Transaction aboutissent à des transactions automatiques dignes de ce nom. Ces outils doivent aider les développeurs à créer des applications plus souples et les DBA à prendre en charge les applications qui tirent parti de fonctions de base de données allant au-delà du simple accès à une collection de lignes. Examinons maintenant comment mettre en oeuvre chacune de ces nouvelles fonctionnalités dans les applications que vous allez développer aujourd’hui.

Les exemples de cet article fonctionnent avec Visual Studio 2005 bêta 2 et SQL Server 2005 bêta 3, et font appel à la base de données exemple AdventureWorks fournie avec la nouvelle version de SQL Server. J’ai simplifié la configuration de ma chaîne de connexion en installant les deux produits serveur sur la même machine. Tous les exemples de code inclus fonctionnent aussi avec les CTP de février de SQL Server 2005 et de Visual Studio 2005. Pour rendre ces exemples fonctionnels, j’ai fourni un ensemble de procédures stockées et d’autres informations personnalisées, installables dans la base de données exemple AdventureWorks au moyen du code du listing Web 1 (http://www.itpro.fr, Club Abonnés).

Les plus consultés sur iTPro.fr

- Java fête ses 30 ans et se tourne vers l’avenir !

- IA : l’urgence de combler le fossé entre ambition et exécution

- Data center : l’efficacité énergétique au cœur de la révolution

- La recherche clinique boostée par l’IA et le cloud de confiance

- Plus d’identités machines que d’identités humaines en entreprise !