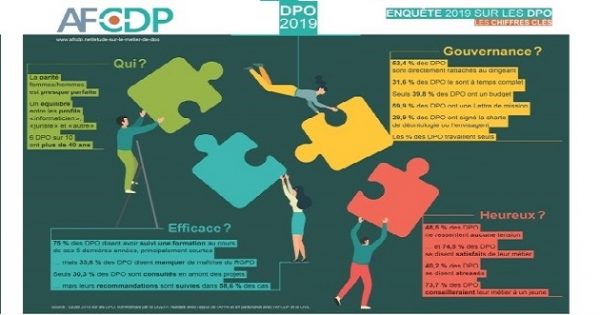

Décryptage du métier de Data Protection Officer

Les objectifs de la mission sont élevés ! Alors au-delà des résultats de cette enquête 2019, se profilent les exigences et les conditions d’application du RGPD, les enjeux économiques, technologiques, réglementaires, organisationnels et les impacts en termes d’évolution des métiers et des compétences.

Lire l'article

VMware développe avec force son activité cybersécurité !

Les annonces vont bon train chez VMware, rachats, solutions, partenariats, le tout dans la lignée du renforcement de la stratégie de cybersécurité. Entretien avec Pierre Ardichvili, Directeur réseau et sécurité chez VMware France.

Lire l'article

Forcepoint élève le débat avec l’analyse comportementale

Entretien avec Nicolas Fischbach, Global CTO de Forcepoint, qui dirige aussi le X-Labs, laboratoire de recherche en cybersécurité spécialisé dans l'analyse comportementale ...

Lire l'article

Pourquoi vous avez besoin d’une sauvegarde Office 365

Les applications de productivité SaaS telles que Microsoft Office 365 ont du sens dans le monde mobile d'aujourd'hui : elles comportent les avantages évidents d'un accès facile aux documents depuis n'importe quel appareil et d'une collaboration améliorée

Lire l'article

Les 3 stratégies des RSSI pour accélérer la transformation numérique

Les entreprises sont désormais engagées dans les processus de transformation numérique, de nouvelles opportunités de business sont à la clé et c’est l’occasion pour les RSSI de démontrer leur expertise

Lire l'article

Les angles morts de sécurité alarment les entreprises

Retour sur les lacunes de visibilité des données, des utilisateurs, des périphériques et des environnements de cloud Quels sont les défis et les limites technologiques dans la lutte contre les menaces ?

Lire l'article

T-Systems : « l’innovation change le quotidien des clients »

Nouveaux locaux à Rueil-Malmaison pour T-Systems, filiale du groupe Deutsche Telekom ! Occasion de faire le point sur l'actualité des différents centres d’innovation, les investissements, la stratégie et la transformation des business models avec Jean-Paul Alibert, Président de T-Systems France, François Baranger, CTO T-Systems France et Gérald Karsenti, Président SAP France.

Lire l'article

Cybersécurité : Techniques de cartographie Active Directory avec BloodHound

L’objectif de cet article est de vous donner les pistes nécessaires afin que vous puissiez comprendre, évaluer et enfin utiliser le fantastique outil qu’est BloodHound. BloodHound est un outil OpenSource et gratuit, régulièrement utilisé lors des attaques sur Active Directory.

Lire l'article

Du ransomware à la cyberwar : l’entreprise à l’heure de la cyber-résilience

Aucune entreprise ne peut éviter les attaques. Mais toutes doivent faire en sorte que ces dernières n’aboutissent pas et n’impactent pas leurs opérations. Une mission impossible si l’entreprise ne s’entoure pas de partenaires expérimentés pour l’accompagner dans la mise en place d’une véritable cyber-résilience…

Lire l'articleCybersécurité : quand les utilisateurs passent à la caisse – le coût des attaques

On l’a tous compris, en sécurité la question n’est pas, est-ce qu’une organisation va être attaquée mais quand. Avec la multiplication des annonces d’attaques et d’incidents et la transparence, en partie et dans certains cas, imposée par le cadre RGPD, la question du coût des incidents est devenue d’actualité.

Lire l'article

La révolution freelance : une solution pour la pénurie de talents ?

Le dynamisme du secteur Tech en France fait face à un manque de compétences. Les entreprises peinent à recruter et 66% se déclarent victimes de la pénurie de talents dans les métiers du numérique …

Lire l'article

Nouveau webinaire : réduire les risques d’attaques avec le contrôle d’accès Microsoft 365

A l’heure où les menaces explosent, comment contrôler l’accès à vos applications en temps réel ? Des solutions et des méthodes existent, venez découvrir la puissance de ces technologies lors du webinaire Exakis Nelite le 22 octobre à 11h30

Lire l'article

Cybersécurité Active Directory et les attaques de nouvelle génération

Quelle sera maintenant la prochaine organisation visée par une attaque sur les environnements Microsoft ?

Lire l'article

France : les attaques par hameçonnage en hausse

Assises de la Sécurité 2019 : confiance défensive en hausse, niveau soutenu des menaces, sensibilisation, conformité, comment gérer les cyber risques en amont d’autant que 90 % des entreprises françaises ont subi des violations principalement dues à des campagnes d’hameçonnage ...

Lire l'article

Les attaques ‘Pass-the-Hash’ ciblent les entreprises françaises

Parallèlement à l’édition 2019 des Assises de la Sécurité 2019 qui se déroule actuellement à Monaco, voici des indicateurs très intéressants émanant d’une étude One IDentity. Les attaques « Pass-the-Hash » ou PtH visent à compromettre les systèmes et les données de l'entreprise …

Lire l'article

Les obstacles à la mise en œuvre de l’approche DevOps

Entre maturité, bénéfices, communication plus serrée entre les équipes de la sécurité et les équipes de développement, comment garantir la réussite des projets ?

Lire l'article

L’évolution du secteur FinTech fait trembler les entreprises

Le secteur financier est une cible de choix pour les cybercriminels et les nouvelles directives bancaires au sein de l’Union Européenne vont sans doute élargir la surface d’attaque de services financiers et de leurs clients …

Lire l'article

L’enseignement sous-estime le coût des cybermenaces !

Ce coût s’élève à 6,7 millions d’euros par an. Les universités subissent plus de cinq cyberattaques dévastatrices par semestre, pas de doute le secteur de l’éducation devient une cible prioritaire …

Lire l'article

Les cyber-risques alarment les TPE et les PME

Les cybermenaces ne cessent de croître et la prise de conscience de gérer et protéger les données personnelles est réelle, notamment avec le RGPD. Retour sur l’action des PME et TPE et la gestion du risque IT

Lire l'article

Comment fonctionne le hameçonnage et comment protéger votre système

Le hameçonnage est le plus basique des cybercrimes. Pour la majorité de la population, il est facilement évitable car la plupart des tentatives sont faciles à démasquer. Mais les populations qui ne sont pas aussi expérimentées sur Internet (comme les personnes âgées) peuvent souvent se faire prendre, tout comme les personnes qui tombent sur des sites ou messages de hameçonnage au travail, où elles supposent que des filtres et d'autres sécurités écartent de telles menaces.

Lire l'article