SOC Managé, comment choisir son partenaire ? Les clés pour la réussite d’un projet de SOC Externalisé

Après une étude des différences entre un SOC internalisé et un SOC externalisé, vous avez choisi la 2nde formule. Vous avez l’appui des équipes et de votre direction, une enveloppe budgétaire vous a été attribuée. Il vous reste maintenant à trouver le bon partenaire parmi l’ensemble des acteurs proposant un service de SOC Managé.

Lire l'article

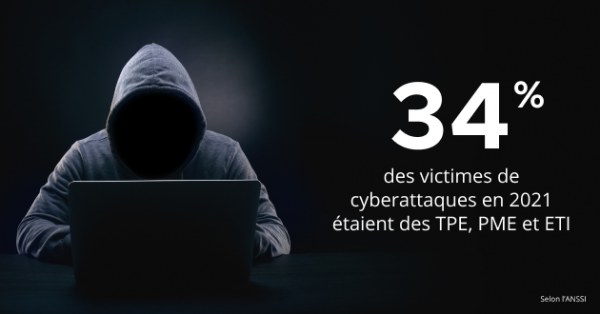

PME : la friandise préférée des hackers

Contrairement aux idées reçues, les PME sont des cibles idéales pour les hackers : peu protégées et passerelles idéales vers des entreprises de plus grande taille et donc mieux protégées

Lire l'article

Qu’est-ce que la Cyber Résilience ?

Constat : En seulement quatre mois, les attaques informatiques subies par les organisations dans le monde sont déjà à la moitié du nombre total d’attaques enregistrées en 2021. La France est le troisième pays le plus touché dans l’UE.

Lire l'article

Semperis : la cyber-résilience basée sur l’identité au service des entreprises

Créée il y a huit ans, avec une R&D en Israël, et un management aux Etats-Unis, Semperis, éditeur de logiciels, a vu ses effectifs gonfler. Aujourd’hui, plus de 160 collaborateurs sont répartis dans le monde, dont une vingtaine pour la partie européenne. Décryptage avec Matthieu Trivier, Director of EMEA Pre-Sales chez Semperis.

Lire l'article

Metsys invite les entreprises à découvrir et adopter une sécurité moderne « Zero Trust »

De la mise en place d’une Modern Workplace à la protection de vos applications dans le cloud, il convient d’adopter une approche globale de la sécurité à chaque étape. En s’engageant dans une transition digitale, les organisations s’exposent à des risques de compromission de plus en plus nombreux et fréquents, renforcés dernièrement par l’explosion du travail hybride.

Lire l'article

Assises de la Sécurité 2022 : Innovation & Co-construction au service de la cybersécurité

A l’heure des grands et rapides bouleversements économiques, sociaux, géopolitiques, climatiques, pas de doute, 2022 restera une année particulière ! Dans ce contexte agité et pour faire face aux défis cyber, les Assises de la Sécurité 2022 reviennent en force du 12 au 15 octobre prochains à Monaco. Et l’accélération prend le pas à tous les niveaux de l’événement !

Lire l'article

Vos employés sont-ils aptes à détecter les e-mails de phishing ?

Découvrez-le en participant gratuitement à la plus grande simulation d’hameçonnage mondiale organisée par Terranova Security et Microsoft en octobre.

Lire l'article

Aider les entreprises à anticiper et gérer les violations de données : l’objectif des lignes directrices publiées par le CEPD

Le 3 février 2022, le Comité Européen de la Protection des Données (CEPD) publiait les lignes directrices destinées à aider les responsables de traitement à répondre à leurs obligations et à déployer les réactions adaptées en fonction de chaque situation. Simon de Charentenay, CEO de MonJuridique.Infogreffe nous livre son expertise sur le sujet

Lire l'article

Focus 2022 : la sécurité du Cloud

Nouveaux modes de travail, environnement multisites, architectures hybrides complexes, pressions concurrentielles … la marche vers le Cloud s’accélère !

Lire l'article

Les VPN sont-ils sûrs pour tous tes appareils Apple ?

Le nombre de personnes qui déclarent utiliser des réseaux privés virtuels (VPN) a augmenté, malgré le fait que les VPN existent depuis un certain temps.

Lire l'article

Cloud in One : une cybersécurité sous contrôle à 360 °

Avec Cloud in One, gagnez en sécurité et résilience à l’heure où il faut s’armer contre l’accroissement en nombre et en intensité des cyberattaques.

Lire l'article

Quarkslab : rendre la sécurité accessible à tous !

En combinant sécurité offensive et sécurité défensive et en aidant les entreprises à adopter une toute nouvelle posture, Quarkslab, expert de la protection des logiciels et données, met en avant l’innovation et s’est incontestablement imposé sur le marché de la cybersécurité. Rencontre avec Fred Raynal, PDG et fondateur.

Lire l'article

Comment et pourquoi inscrire la cyber résilience dans la stratégie de cybersécurité de toute entreprise

Les données sont aujourd’hui l’actif le plus précieux des entreprises, après les talents bien entendu. Leur valeur globale se chiffre en milliers de milliards de dollars. Il n’est donc pas question pour les dirigeants, CIO, CISO, les services et leurs équipes IT de faire les frais d’une cyberattaque au risque de laisser ces données tomber entre de mauvaises mains.

Lire l'article

Cybersécurité : où en sont les TPE et PME ?

Les chiffres de la cybersécurité des TPE/PME en 2021 sont alarmants : plus d’une entreprise sur deux a déjà subi au moins une cyberattaque.

Lire l'article

Cyber espionnage – Les pirates russes APT29 utilisent les services de stockage en ligne, DropBox et Google Drive

Beaucoup d’entreprises utilisent des services de stockage, comme DropBox et Google Drive quotidiennement. Découvrons comment des acteurs malveillants redoublent d’ingéniosité et exploitent la situation au profit d’attaques difficiles à détecter

Lire l'article

SEKOIA : de l’intelligence sur les menaces jusqu’à l’automatisation de la réponse !

Créée en 2008, SEKOIA, deeptech cyber française, spécialisée dans l’anticipation des cybermenaces a déjà parcouru un rapide et innovant chemin au cœur de la cybersécurité. Avec 120 collaborateurs basés entre Paris, Rennes et Francfort, SEKOIA a tous les atouts en main pour son envol à l’international. Entretien avec François Deruty, COO de SEKOIA pour faire le point en 3 questions.

Lire l'article

Comment sécuriser ses emails professionnels des cyberattaques ?

Depuis la recrudescence des cyberattaques liée à la crise Covid (environ 400% d’attaques en plus), la protection des messageries professionnelles n'est plus une simple formalité

Lire l'article

Ingénierie sociale et usurpation d’identité : comment faire face à ces pratiques de manipulation ?

Parmi les techniques fréquemment utilisées par les hackers, deux d’entre elles sont de plus en plus présentes dans les cyberattaques : l’ingénierie sociale et l’usurpation d’identité !

Lire l'article

WithSecure : la co-sécurité au service des entreprises !

F-Secure annonçait une nouvelle marque, fin mars : WithSecure. Objectif : se focaliser sur offres BtoB, mais aussi devenir le nouveau nom de la société. Retour sur ce changement avec Guillaume Gamelin, Regional Vice President chez WithSecure.

Lire l'article

Metsys, meilleur partenaire cybersécurité de Microsoft !

Les lauréats des prix “Partner of the Year 2022” viennent d’être annoncés par Microsoft, Metsys se voit honorée par « l’Award Security ».

Lire l'articleLes plus consultés sur iTPro.fr

- Quel impact d’une cyberguerre sur les organisations ?

- Menaces cyber sur le secteur énergétique européen !

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation