Evaluez vos cyber-risques et votre degré de vulnérabilité

Ordinateurs, téléphones portables, imprimantes, tablettes, gadgets intelligents, serveurs, wi-fi et bien d’autres… Les ressources numériques et appareils intelligents sont indispensables à toute organisation.

Lire l'article

Les enjeux sociaux et environnementaux impactent la sphère cyber

Cybersécurité, cyber-risques, ransomware, cyber-hygiène … des mots qui hantent les organisations. Plus précisément en 2022, découvrons 5 tendances fortes pour se prémunir de la vague à venir !

Lire l'article

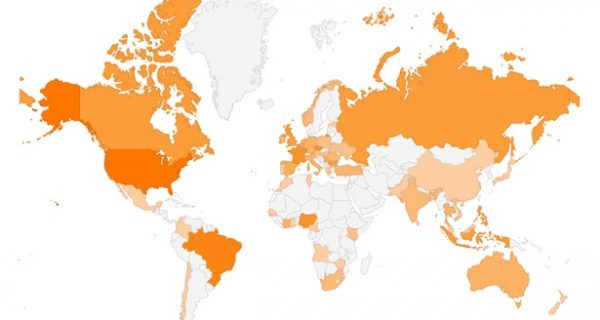

Cyberattaques : Top 5 des secteurs ciblés en 2021

Quelles sont les statistiques mondiales des cyberattaques ? Check Point Research livre ses observations 2021 par région, pays et industrie.

Lire l'article

Cybersécurité : que nous réserve l’année 2022 ?

2022 approche à grands pas après une année 2021 très chargée en matière de défis et d'attaques cyber …

Lire l'article

Décryptage de la faille Apache Log4j : priorités et inventaire

Les alertes se multiplient ces derniers jours au sujet d’une nouvelle faille découverte sur Apache Log4j, une bibliothèque Java particulièrement répandue.

Lire l'article

Cybersécurité : quand tout arrive en même temps !

Il y a des moments dans la vie où tout arrive en même temps, quand tout se bouscule et se télescope dans une petite fenêtre de temps, plein d’évènements convergents ou pas, cohérents entre eux ou pas. Retour sur ce qui s’est passé tout début 2021 …

Lire l'article

Evolution de la maturité Cybersécurité des dirigeants

Focus sur l’évolution des mentalités en matière de cybersécurité au sein des directions générales.

Lire l'article

Dark Web : où sont vos données dérobées ?

Endroit dangereux, de plus en plus actif et vaste, les qualificatifs n’en finissent pas ! Retour sur le rapport « 2021 Where is your Data » pour comprendre les évolutions, la valeur des violations de données, les modifications de comportements des cybercriminels.

Lire l'article

Ransomware, voilà les professionnels !

L’information confirmée par l’entreprise elle-même était tombée sec : Colonial Pipeline a versé 4,4 millions de dollars de rançon à des hackers !

Lire l'article

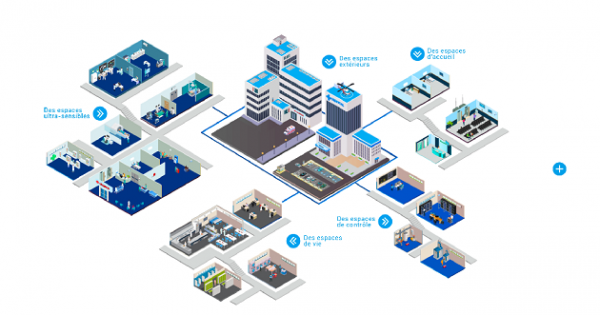

Cybersécurité – milieu hospitalier : Immergez-vous dans les vecteurs de risques cyber grâce à la cartographie réalisée par Stormshield

Infrastructures critiques et vitales, manipulant des données sensibles, les établissements de santé sont des cibles de premier choix pour les cybercriminels. Face aux nombreuses questions, il y a urgence. Stormshield met à disposition des responsables informatiques du secteur, un outil exclusif qui cartographie l’ensemble des types d’attaques et les réponses adaptées.

Lire l'article

Mois européen de la cybersécurité : 5 pratiques contre les ransomwares !

Sensibiliser les entreprises pour se prémunir contre les menaces est une priorité, à l’heure où l’ANSSI note une augmentation de 255 % du nombre d'attaques par rançongiciels en 2020 en France.

Lire l'article

Conseils pour protéger les chaînes logistiques logicielles dans le Cloud

Après études de plusieurs cyberattaques ciblant la chaine logistique, des conclusions émergent. En voici quelques-unes.

Lire l'article

Quatre technologies de sécurité pour des défenses efficaces

Si 86 % des entreprises ont été victimes d’une attaque réussie sur les 12 derniers mois, 40 % ont été ciblées au moins six fois ! Retour sur les perceptions, défis et priorités pour mettre en place des défenses efficaces.

Lire l'article

Le boom des cyberattaques sur les technologies opérationnelles

La technologie opérationnelle ou OT (Operational Technology) sous-tend des processus critiques qui, s’ils venaient à être compromis, pourraient avoir des conséquences catastrophiques, y compris des pertes de vies humaines. William Culbert, Directeur EMEA Sud de BeyondTrust nous livre son expertise.

Lire l'article

Hausse des vulnérabilités dans les systèmes industriels

Retour sur l’ampleur des vulnérabilités ICS (Industrial Control System) en 2021. Décryptage.

Lire l'article

Cybermenaces : les 3 piliers du risque utilisateur

Retour sur les mutations qui ont bouleversé le paysage des cybermenaces, suite à la crise sanitaire. Décryptage.

Lire l'article

Cybersécurité : les angles morts en environnements PaaS et IaaS

Les entreprises confrontées à un incident de sécurité, continuent d'élargir leur périmètre, et 64 % déploient de nouveaux services AWS chaque semaine.

Lire l'article

Les 4 moyens de se protéger des escroqueries aux crypto-monnaies

Nette augmentation des arnaques de type phishing liées aux crypto-monnaies dans les régions où celles-ci sont populaires ! Décryptage.

Lire l'article

Alerte logiciels malveillants : 688 menaces par minute !

Retour sur l'activité cybercriminelle et l'évolution des cyber menaces au cours du premier trimestre 2021.

Lire l'article

Quelles menaces pèsent sur les technologies industrielles OT ?

Comment les équipes OT peuvent-elles maîtriser ces menaces ? Voici quelques recommandations à suivre suite aux retours d’entreprises opérant dans des secteurs industriels critiques, Production & fabrication industrielles, Énergies et services publics (utilities), Soins de santé et Transports

Lire l'articleLes plus consultés sur iTPro.fr

- Les entreprises françaises craignent de mesurer leur empreinte carbone !

- Java fête ses 30 ans et se tourne vers l’avenir !

- IA : l’urgence de combler le fossé entre ambition et exécution

- Data center : l’efficacité énergétique au cœur de la révolution

- La recherche clinique boostée par l’IA et le cloud de confiance