Safenet virtualise le chiffrement et sécurise Dropbox

Entretien avec Julien Champagne, Directeur Régional des ventes Europe du Sud chez Safenet.

Lire l'article

Samsung fait appel à Lookout pour renforcer Knox

La sécurité d’Android est régulièrement remise en cause.

Lire l'article

Cryptage des données et technologie PCI

Comprendre l'essentiel des algorithmes de cryptage et des protocoles.

Lire l'article

Le cryptage des données sensibles au sein des entreprises

L'insécurité des échanges de données va croissant.

Lire l'article

Comment utiliser les jetons pour se conformer aux règles de sécurité des données ?

Les nouvelles exigences en matière de sécurité d'entreprise imposées par des organismes tels que Health Insurance Portability and Accountability Act (HIPAA), Sarbanes-Oxley et Payment Card Industry Data Security Standard (PCI DSS) demandent souvent le cryptage des données utilisées par les anciennes applications.

Lire l'article

Crypter pour une protection maximale

Parfois vous voulez qu'une application puisse accéder à une colonne, sans que quiconque puisse extraire cette colonne au moyen d'instructions SQL arbitraires.

Lire l'article

Comment protégez vos outils de service IBMi

Evitez que ces outils ne servent à voler des données et à endommager vos système.

Lire l'article

Diademys la BI en mode SaaS

Diademys se diversifie avec Novulys. Cette nouvelle filiale sera entièrement dédiée à la vente de solutions BI en mode SaaS sur le cloud privé de Diademys.

L’offre a été dévoilée au cours du séminaire Diademys sur le cloud computing.

Lire l'article

Intel enchaîne dans le SSD

Intel annonce la sortie de ses unités SSD série 320. Gravées en 25 nanomètres celles-ci remplacent les unités X25-M.

Les SSD Intel série 320 se déclinent en capacités de 40, 80, 120, 160 gigaoctets (Go) et de nouvelles versions à 300 et 600 Go.

Lire l'article

Dossier Sécurité : Verrouiller l’informatique mobile (2/2)

Il est temps de protéger les appareils informatiques portables avant qu’ils ne mettent votre entreprise à genoux.

Après les étapes simples évoquées la semaine dernière, allons un peu plus loin dans les mesures pour renforcer votre sécurité.

Lire l'article

Spamina crypte vos e-mails

Spamina poursuit le développement de sa gamme de sécurisation des messageries en mode cloud.

La société annonce lancement de Cloud Email Encryption & DLP (Data Loss Prevention), une solution de chiffrage basée permettant de garantir aux organisations la confidentialité de leurs courriers électroniques et éviter ainsi la fuite d'informations confidentielles par ce biais.

Lire l'article

Dossier Sécurité : Bonnes pratiques pour la gestion des clés

Tout le processus de cryptage repose sur la clé. Sans elle, il manque un facteur à l’équation de cryptage et les données ne peuvent être ni cryptées ni décryptées.

Si la clé tombe dans de mauvaises mains ou si elle est découverte, le premier venu peut décrypter les données cryptées. Lorsqu’on crypte des données, ce n’est pas l’algorithme mais bien la clé de cryptage qui doit rester secrète. Il est donc impératif de limiter ceux qui connaissent la clé ou qui y ont accès. La réponse à la question suivante détermine la force, ou l’efficacité, de la clé de cryptage : combien de temps faut-il à quelqu’un ne connaissant pas la clé pour l’obtenir à coups d’attaques cryptanalytiques. Sans une bonne gestion des clés, votre projet de cryptage est vulnérable et ne protège nullement vos données. Le moment est donc venu d’apprendre les bonnes pratiques en matière de gestion des clés de cryptage. C’est le but des paragraphes suivants.

Lire l'article

Sagem prépare de nouveaux mobiles sécurisés avec Ercom

Les nouveaux terminaux mobiles sécurisés devraient voir le jour au premier trimestre 2011.

L’entreprise française et Ercom ont en effet annoncé un partenariat stratégique visant à développer et commercialiser une nouvelle génération d’équipements mobiles sécurisés.

Lire l'article

Cotranet en version 6.3

Cotranet annonce le lancement de la toute dernière version de sa solution de Gestion électronique des documents (GED) en mode collaboratif.

Cette version 6.3 concentre des nouveautés en termes de fonctionnalités et de sécurisation des documents et des flux d’information.

Lire l'article

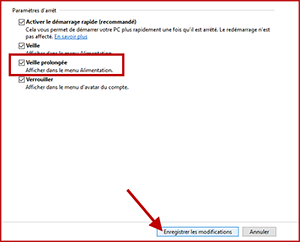

Dossier Windows : Bitlocker To Go : Adoptez-le

BitLocker to Go est une nouvelle fonctionnalité présente dans certaines éditions de l'OS Windows 7 et de Windows Server 2008 R2. Il vous permet de crypter des données sur des lecteurs amovibles.

Ainsi, vous n’avez pas à vous inquiéter en cas de perte d’un lecteur flash. Toutefois, une planification soigneuse reste indispensable pour éviter toute perte de données.

Lire l'article

Actus SQL semaine 46

Spotlight et Foglight pour SQL Server permettent de gérer les performances des applications de Business Intelligence. Quest Software étend son offre de supervision et de gestion des performances en environnement SQL Server.

Lire l'article

Célébrons la cryptographie courante

La division des algorythmes pour une meilleur approche de la cryptographie.

On peut diviser les algorithmes de cryptage en deux catégories : simples et complexes. Pour les premiers, nous avons RSA, l’algorithme « Rivest Shamir Adleman » sans brevet.

Un accès sécurisé aux données des rapports

Dans les secteurs de la santé et de la finance, où les applications de base de données traitent fréquemment des informations confidentielles, le recours à l’authentification et au cryptage pour sécuriser l’accès aux données est devenu une pratique courante.

En effet, pour les entreprises soumises à des réglementations spécifiques telles que la loi américaine sur la portabilité et la responsabilité d’assurance médicale HIPAA (Health Insurance Portability and Accountability Act), la sécurisation des données des systèmes de reporting constitue une nécessité absolue. En revanche, dans de nombreux autres secteurs, la sécurité des systèmes de reporting et des bases de données auxquelles ils accèdent reste une priorité secondaire sur les listes de tâches des concepteurs et administrateurs de systèmes, en raison de sa complexité apparente.

Pourtant, ce type de travail n’a nul besoin d’être difficile, en particulier si vous utilisez SQL Server Reporting Services (SSRS) comme système de reporting. Fourni avec Windows Server 2003 ou Windows 2000. Voyons comment configurer SSRS afin de sécuriser l’accès à vos données.

| Contenu complémentaire : Le groupe utilisateurs de SQL Server |

Lire l'article

Cryptage de conformité : une signature System i

Signer un document comme preuve d’identité et d’intention est depuis des siècles, et encore aujourd’hui, le meilleur moyen d’assurer l’authentification et la responsabilité d’un acte juridique (remarque : sans intention de conseil juridique).

Récemment, l’infrastructure de clés publiques et le concept de signatures numériques ont jeté les bases d’une méthode électronique de signatures de documents. Une signature numérique ajoute les propriétés suivantes à un document électronique ou à tout autre type de fichier stream :

• Intégrité – L’envoyeur et le récepteur sont sûrs que le message n’a pas été altéré durant la transmission. Si un message est signé numériquement, tout changement qui lui est apporté invalide la signature.

• Authentification – Les signatures servent à authentifier l’origine des messages. La possession de la clé privée lie cette clé à un utilisateur bien précis, et donc une signature valide calculée à l’aide de la clé publique associée confirme que le message émane bien de cet utilisateur.

| Contenu complémentaire : Comment les certificats numériques sont (ou pas) utilisés |

Lire l'article

Les plus consultés sur iTPro.fr

- Les entreprises françaises craignent de mesurer leur empreinte carbone !

- Java fête ses 30 ans et se tourne vers l’avenir !

- IA : l’urgence de combler le fossé entre ambition et exécution

- Data center : l’efficacité énergétique au cœur de la révolution

- La recherche clinique boostée par l’IA et le cloud de confiance