Cybersécurité en entreprise : quelles stratégies choisir ?

Marché, enjeux juridiques, charte informatique, lutte contre la fuite des données, autant d'éléments à considérer dès que les projets de sécurisation entrent en jeu…

Lire l'article

Gérez vos documents, gérez votre business

Si elle ne l’est pas déjà, la gestion documentaire risque de devenir un thème majeur dans votre site i.

Lire l'article

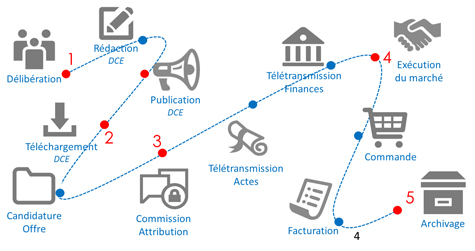

Les hôpitaux face à la dématérialisation des achats

Le salon Documation a ouvert ses portes ce matin au CNIT (La Défense).

Lire l'article

Les DSI et la sécurité mobile BYOD

Les utilisateurs adoptent leurs mobiles, mais avec vos données : attention, danger.

Lire l'article

La norme PCI DSS 3.0 met de nouveau l’accent sur l’importance de la gestion de logs

Le Conseil Payment Card Industry Security Standards Council (PCI SSC) a récemment sorti la norme Data Security Standard (DSS) 3.0 ; trois ans après la version précédente.

Lire l'article

La cybersécurité à l’aune de Prism

Le FIC prend de plus en plus d’ampleur. Plus de 3 000 personnes étaient présentes mardi 21 janvier au Grand Palais de Lille, pour la 6e édition du Forum International de la Cybersécurité.

Lire l'article

Mesurer les enjeux et risques du Cloud pour votre direction générale

Depuis quelques années, je m’occupe d’accompagner les entreprises à mettre en œuvre les services issus du Cloud Computing, et force est de constater que ce domaine ne cesse de me surprendre.

Lire l'article

La culture BYOD dans l’entreprise

La hausse de popularité des appareils personnels, notamment des smartphones, marque indéniablement l’environnement professionnel.

Lire l'article

Protection des données dans le CLOUD : réalité ou illusion ?

Le 17 septembre 2013, j’ai été invité à participer à un colloque pour présenter ce sujet en une vingtaine de minutes à la Maison du Barreau de Paris, sur l’invitation d’Anne-Katel Martineau, présidente de la Confédération Nationale des Avocats.

Lire l'article

Big Data ou Bug Data ?

Un de plus gros défis de notre société actuelle reste incontestablement la sécurité et la protection des informations sensibles.

Lire l'article

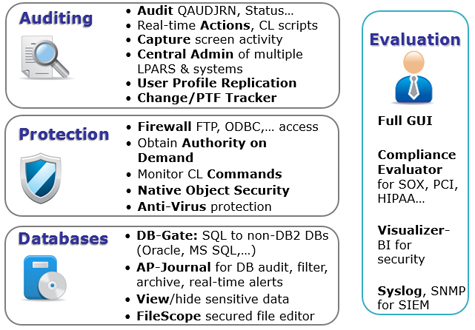

Raz-Lee, 30 ans de sécurité pour l’IBM i

IBM fête cette année les 25 ans de l’environnement IBM i.

Lire l'article

La sauvegarde informatique en 3 questions

Tour d’horizon des questions relatives à la sauvegarde informatique.

Lire l'article

Comment utiliser les jetons pour se conformer aux règles de sécurité des données ?

Les nouvelles exigences en matière de sécurité d'entreprise imposées par des organismes tels que Health Insurance Portability and Accountability Act (HIPAA), Sarbanes-Oxley et Payment Card Industry Data Security Standard (PCI DSS) demandent souvent le cryptage des données utilisées par les anciennes applications.

Lire l'article

Vol de données, 51 % des salariés ont déjà emporté des informations privées de leur entreprise

Selon une étude menée par Iron Mountain, les salariés sont nombreux à conserver des informations sensibles de leur entreprise.

Lire l'article

Les salariés unanimes sur le télétravail

A l’occasion de la future entrée du télétravail dans le Code du travail, Citrix a élaboré une étude concernant les points de vue des employeurs et employés français sur la législation à venir.

1 200 entreprises (dont 88% de PME) et 1 169 salariés ont été interrogés ce mois pour répondre à la question sur leur usage, connaissance et perception du télétravail.

Lire l'article

McAfee face au cyber-armement

McAfee publie un rapport réalisé par le SDA (Security & Defence Agenda) sur la sécurité informatique

Le SDA est un groupe de réflexion bruxellois spécialisé dans les questions de défense et de sécurité.

Lire l'article

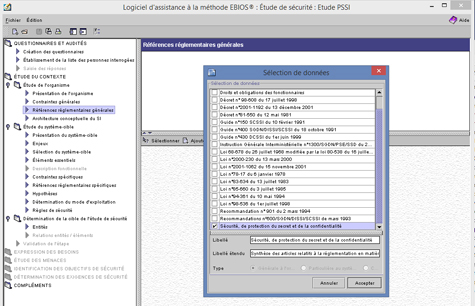

Sifaris lance la version 2 de son Pack IT Compliance

Sifaris propose un pack regroupant conseil et infogérance à destination des entreprises évoluant dans des domaines à fortes contraintes réglementaires, tel que la finance.

Lire l'article

Etix Group : « Le réseau électrique arrive à saturation »

Etix Group, société du groupe Carinae, conçoit et exploite des datacenters via ses trois filiales Datacenter, Consulting et Everywhere. Antoine Boniface, directeur, s’inquiète de la pénurie d’énergie qui touche l’Île-de-France.

Il explique comment il est possible de réduire la consommation énergétique des centres et comment la nouvelle division Etix Everywhere va permettre de créer des infrastructures en régions en seulement quelques semaines.

Lire l'article

Le W3C s’installe en France

Le Consortium World Wide Web (W3C) annonce la création d'un bureau en France.

C’est l’Inria (Institut national de recherche en informatique et en automatique) qui hébergera les représentants du W3C.

Lire l'article

La visibilité du Cloud

La question n’est pas de savoir si le cloud est sécurisé, mais si votre fournisseur peut vous montrer les coulisses.

La sécurité constitue l’argument principal avancé par les entreprises peu enthousiastes à l’idée de transférer leurs applications et leurs données critiques vers le cloud. Toutefois, certains experts affirment que les services de cloud sont plus sécurisés que les systèmes internes hébergeant actuellement bon nombre d’applications.

Ce dossier est issu de notre publication IT Pro Magazine (10/10). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Les plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise