Le Cloud, une révolution à sécuriser

Peut-on encore aujourd’hui, à l’heure de cette grande révolution du Cloud, ne pas fusionner dans une seule démarche d’ingénierie cohérente, les compétences et activités cybersécurité, les environnements Cloud et leur gestion « as code » de facto une imbrication forte autant dans la conception, l’ingénierie que dans l’exploitation, et le maintien dans les conditions opérationnelles et de sécurité de ces environnements ?

Lire l'article

Sécuriser vos collaborateurs, votre technologie et votre entreprise

Dans un environnement cyber complexe, l’entreprise se doit de protéger le personnel, les processus mais aussi les applications et les données. Comment procéder ? Comment être conforme à la réglementation ? Les experts d’Insight ont la réponse.

Lire l'article

Les décideurs informatiques français s’inquiètent de la conformité de leurs données

Conformité, contrôle, cloisonnement, coût, règlementations … autant de problématiques pour la gestion des données auxquelles sont confrontées les entreprises françaises.

Lire l'article

4 bonnes raisons de mettre en place un SMSI

La sécurité de l’information est devenue un enjeu majeur depuis que l’outil informatique, le partage de données et la communication en réseau font partie intégrante du paysage professionnel, peu importe le domaine d’intervention ou la taille de l’organisme.

Lire l'article

Vidéo Protection des données avec Purview !

Comment éviter que vos données sensibles sortent de votre Système d’Information ? Focus sur Microsoft Purview avec les explications de Philippe Paiola et Romain Dalle.

Lire l'article

L’IA générative impactera un grand nombre de métiers

Les emplois les plus touchés par l’IA générative concerneront l’analyse de données, la communication, les fonctions bureautiques et administratives et les opérations financières

Lire l'article

Les universités françaises exposent les étudiants et collaborateurs au risque de fraude par email

En cette rentrée scolaire et à l’heure où les écoles et les universités restent des cibles privilégiées des cyberattaques, quels sont les niveaux de protection des plus grandes universités françaises ?

Lire l'article

La directive NIS2 est perçue comme un guide pour une activité durable

La nouvelle directive NIS2 qui entrera en vigueur en France au deuxième semestre 2024, vise à élever le niveau de cybersécurité des entreprises européennes. Conformité, responsabilités, identité, accès, cyberhygiène … autant de points à prendre en compte.

Lire l'article

La fraude à l’identité est la priorité des préventions

Comment tirer parti de la gestion des identités et des accès des clients (CIAM) pour améliorer les résultats commerciaux et l'expérience numérique des clients ?

Lire l'article

Accessoires professionnels : la différence qui compte

Les accessoires professionnels constituent un élément clé dans de nombreux domaines, apportant une différence marquée entre un travail standard et un travail d'excellence. Conçus spécifiquement pour répondre aux besoins des professionnels, ces accessoires offrent une qualité, une durabilité, et une fonctionnalité inégalées. Cet article explore en profondeur l'importance des accessoires professionnels dans différents secteurs, soulignant comment ils contribuent à la réalisation d'un travail de qualité supérieure.

Lire l'article

Identité, fraude et réglementation LBC : le véritable coût de la (non-)conformité

D’après la Harvard Business Review 2020, seulement 23 % des entreprises dans le monde ne sont pas dépendantes des produits ou interactions numériques. Pour les autres, la connectivité à distance devient de plus en plus la norme. Si certaines d’entre elles estiment en tirer un avantage concurrentiel, d’autres y voient un investissement propice à la croissance et à la fidélisation de la clientèle sur le long terme.

Lire l'article

E-facturation véritable révolution numérique : les 4 enseignements

L'e-facturation, ou facturation électronique, est un processus qui révolutionne la façon dont les entreprises émettent et reçoivent des factures.

Lire l'article

L’Intelligence Artificielle dans le secteur financier

Comment l’IA est exploitée par les organismes ? Pourquoi certains responsables financiers sont sceptiques concernant son adoption ? Quels sont les atouts apportés par cette technologie ? L’IA remplacera-t-telle un jour l’humain ? Décryptage avec Sridhar Iyengar, Managing Director Europe chez Zoho qui a accepté de répondre à quelques questions.

Lire l'article

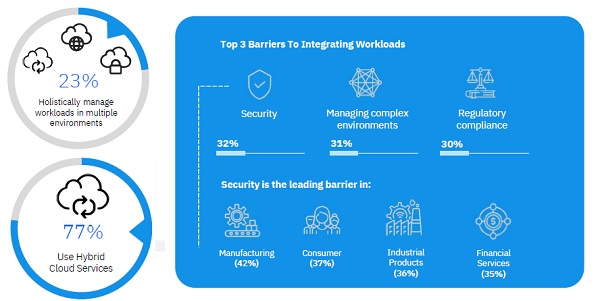

Les 3 défis du Cloud hybride au cœur de la Transformation numérique

Sécurité, Compétences, Conformité. Il est actuellement difficile d'assurer la conformité dans le Cloud et le manque de talents entrave les objectifs !

Lire l'article

Aider les entreprises à anticiper et gérer les violations de données : l’objectif des lignes directrices publiées par le CEPD

Le 3 février 2022, le Comité Européen de la Protection des Données (CEPD) publiait les lignes directrices destinées à aider les responsables de traitement à répondre à leurs obligations et à déployer les réactions adaptées en fonction de chaque situation. Simon de Charentenay, CEO de MonJuridique.Infogreffe nous livre son expertise sur le sujet

Lire l'article

Le défi « Innovation » des dirigeants français

Comment innover à l’heure des problématiques de sécurité, conformité et de l’implémentation du concept shift-left ?

Lire l'article

Audit, Gestion et Contrôle de votre système de messagerie Microsoft Exchange en local ou dans Office 365 avec Promodag Reports

Promodag Reports optimise les usages de la messagerie et évolue avec les besoins de l’entreprise.

Lire l'article

SEKOIA : de l’intelligence sur les menaces jusqu’à l’automatisation de la réponse !

Créée en 2008, SEKOIA, deeptech cyber française, spécialisée dans l’anticipation des cybermenaces a déjà parcouru un rapide et innovant chemin au cœur de la cybersécurité. Avec 120 collaborateurs basés entre Paris, Rennes et Francfort, SEKOIA a tous les atouts en main pour son envol à l’international. Entretien avec François Deruty, COO de SEKOIA pour faire le point en 3 questions.

Lire l'article

Cloud Computing dans le secteur bancaire – Comment mettre en œuvre les exigences de conformité ?

Il est incontestable que le secteur bancaire bénéficie également de l'externalisation des services vers le cloud grâce à une plus grande agilité et des avantages en termes de coûts. En outre, les banques ont libre accès à une expertise qui, autrement, devrait être développée ou développée en interne, par exemple dans le domaine de la sécurité.

Lire l'article

Baromètre RGPD 2022 : conformité et contrôles de la CNIL

Entre accélération de la digitalisation de la conformité RGPD, freins au déploiement de projet et formation, le ton est donné dans le baromètre 2022 de Data Legal Drive.

Lire l'articleLes plus consultés sur iTPro.fr

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise

- Le paradoxe de la sauvegarde : quand le sentiment de sécurité peut devenir une faiblesse