Gestion des services IT : 8 questions importantes à poser à votre partenaire

Les tendances de la technologie sont à l'origine de nouvelles façons de travailler qui établissent progressivement de nouvelles normes, notamment : résultats immédiats lors de la connexion, prises de décisions basées sur des données disponibles en temps réel et expérience client différenciée.

Lire l'article

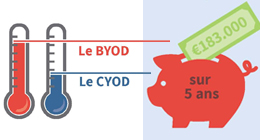

Les réelles économies du BYOD…

La mobilité des nouvelles technologies, des smartphones et tablettes, est une tendance apportée par les utilisateurs eux-mêmes et non par la DSI.

Lire l'article

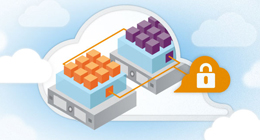

Les apports de Windows Intune v4

Cette quatrième release de Windows Intune introduit des réponses concrètes aux entreprises.

Lire l'article

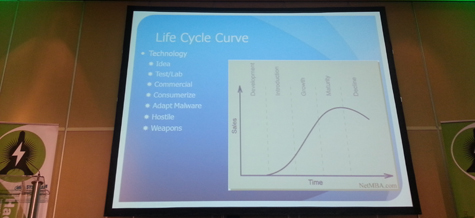

Winn Schwartau : « Il faut hacker les nouvelles technologies plus tôt »

« Personne ne croyait que le malware serait un problème ». En ouverture de la conférence Hack In Paris, l’expert en sécurité Winn Schwartau tire encore et encore le même signal d’alarme.

Lire l'article

Entre interconnexions diverses et sécurité optimale

Dans un monde ultra interconnecté, où les frontières sécuritaires se dissolvent et les modèles traditionnels IT sont complètement repensés, Paul Jaillard, DSI de Segula Technologies, nous livre sa vision de la sécurité aujourd'hui…

Lire l'article

Quand le BYOS s’en mêle…

Yacine Mahfoufi, Directeur Marketing Alcatel-Lucent Enterprise présente le concept du BYOS et revient sur les diverses préoccupations des entreprises aujourd’hui, notamment au travers d’une étude publiée en 2013 et menée auprès de différents DSI.

Lire l'article

HP prône l’arrivée du LYOD

Le BYOD surfe sur la consumérisation des technologies de l’information.

Lire l'article

Surface Pro 3 : Microsoft vient chasser sur les terres du MacBook Air

Microsoft présentait hier la dernière version de sa Surface, la Pro 3.

Lire l'article

Sécurité réseaux : la cible en mouvement est la plus facile à atteindre

De tous temps, les personnes en déplacement ce sont avérées vulnérables : cet état de fait s’applique également au réseau mobile actuel ainsi qu’à l’environnement BYOD (Bring Your Own Device = Apportez Votre Propre Matériel) – à la différence que, désormais, ce n’est plus l’individu qui se trouve être la victime finale mais l’organisation toute entière.

Lire l'article

IT stratégique et transformation du business

L'IT peut-il faire face aux défis permanents liés à l'évolution des entreprises ?

Lire l'article

Solution BYOD de Windows 8 Entreprise

Dans un contexte où les entreprises adoptent doucement mais sûrement les nouveaux usages du « Bring Your Own Device » (littéralement : apportez votre propre matériel) et où les éditeurs multiplient les solutions à destination des DSI afin de les accompagner dans l’intégration de ces dispositifs «non-standard», ces dispositifs peuvent être une source d’insécurité dans un système informatique aujourd'hui maîtrisé.

Lire l'article

Alcatel-Lucent Enterprise veut relever le défi d’application de réseau

Dans cette optique, la division Enterprise d'Alcatel-Lucent ajoute des fonctionnalités d’analyse couplée au support du SDN.

Lire l'article

La mobilité en mode retail

Olivier Clos, Directeur Exécutif en charge de l’Organisation, des Systèmes d’Information et de la Supply Chain du Groupe Ludendo, nous fait part de sa réflexion sur l’évolution de la mobilité dans les magasins.

Lire l'article

La mobilité des salariés et l’accès aux données et applications « ATAWAD »

Les périphériques nomades se multiplient au rythme des besoins en mobilité des entreprises : Il faut plus de disponibilité, de fluidité dans la gestion des comptes.

Lire l'article

Trend Micro lance un poste de travail virtuel sur mobile

Trend Micro annonce trois nouveaux outils de sécurité dédiés à la mobilité.

Lire l'article

ARTE France : vers un monde numérique…

Robert Eusebe, Directeur des Systèmes d’Information & Moyens Numériques chez ARTE France, et Co-président de l’Agora des DSI, nous livre sa réflexion quant à l’évolution de l’univers numérique qui émerge au cœur des entreprises vers un monde numérique…

Lire l'article

Le BYOD, une réalité

Patrice Trousset, CIO Microsoft IT pour la France et le Benelux, a rencontré IT Pro Magazine. Il nous livre ses réflexions et partage son sentiment quant au BYOD. Retour sur la manière dont il aborde cette nouvelle vague avec son équipe IT.

Lire l'article

Chiffrement, se concentrer sur les données

La gestion des accès au système d’information est aujourd’hui très complexe : BYOD, mobilité accrue, explosion des points d’accès aux informations.

Lire l'article

Comment faciliter le travail collaboratif ?

Entre communications unifiées et solutions collaboratives, les enjeux, les problématiques, les acteurs sont divers.

Lire l'article