PowerTech Security, Gare aux configurations par défaut sur IBM i

PowerTech vient de publier la nouvelle version de son rapport sur la sécurité des environnements IBM i.

Lire l'article

Bonnes pratiques d’un projet de gestion des identités :

Comment automatiser les tâches d’administration, sur la base de règles de gestion, que ce soit pour libérer du temps aux équipes informatiques, sécuriser l’infrastructure, ou fiabiliser les process et la sécurité ?

Lire l'article

Keynectis-OpenTrust garantit l’identité des travailleurs nomades

Protéger l’identité numérique et les transactions. Telles sont les deux missions que s’est confié Keynectis.

Lire l'article

Cloud, identité, compliance : Orange étend son offre sécurité

Orange Business Services (OBS) complète son offre sécurité avec de nouvelles solutions et de nouveaux services.

Lire l'article

Le cryptage des données sensibles au sein des entreprises

L'insécurité des échanges de données va croissant.

Lire l'article

IBMi, Extraire facilement les références de programmes

Toutes les réponses aux questions des administrateurs d'environnements IBM i.

Lire l'article

Gestion des stratégies de mots de passe Active Directory

Vous croyez connaître le fonctionnement des stratégies de mots de passe dans Active Directory. Mais est-ce vraiment le cas ? Découvrez comment les gérer dans Windows Server 2008 et Windows Server 2008 R2

Lire l'article

Kemp démocratise le load balancing

Kemp Technologies est une société américaine spécialisée dans la répartition de charge.

Lire l'article

Fleur Pellerin ressuscite le projet IdéNum

Évoqué pour la première fois en 2010 par Nathalie Kosciusco-Morizet, alors Ministre chargée de la Prospective et du développement de l’Économie numérique, le projet IdéNum pourrait finalement voir le jour sous le gouvernement Hollande.

Lire l'article

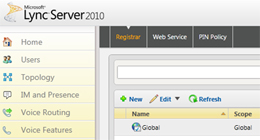

Découverte et connexion du client Lync

Beaucoup de clients nous demandent régulièrement des explications concernant le mode d’authentification du client.

Lire l'article

Single Sign-On sur SharePoint 2010

Le SSO (Single Sign On) ou authentification unifiée dans la langue de Molière, est un concept d’utilisation visant à faire en sorte que l’utilisateur ne se ré-authentifie pas à chaque fois qu’il accède à une ressource.

Lire l'article

Office 365 : Architecture avancée d’authentification ADFS

Précédemment, nous avons dit que pour utiliser l’authentification fédérée, il faut disposer d’un serveur ADFS.

Lire l'article

L’authentification sous Office 365

Avant de commencer à rentrer dans les détails, revenons quelques mois dans le passé.

Lire l'article

Microsoft intègre Active Directory à Windows Azure

Microsoft a annoncé une developper preview de Windows Azure Active Directory. Il s’agit d’un ensemble d’outils permettant aux développeurs de créer des applications cloud qui intègrent un service d’identification.

Lire l'article

Utiliser l’authentification à deux facteurs

Vous pouvez aussi utiliser l'authentification à deux facteurs : une partie de la clé de décryptage est stockée sur le système et une partie est fournie par l'utilisateur final via un jeton électronique.

Lire l'article

Crypter pour une protection maximale

Parfois vous voulez qu'une application puisse accéder à une colonne, sans que quiconque puisse extraire cette colonne au moyen d'instructions SQL arbitraires.

Lire l'article

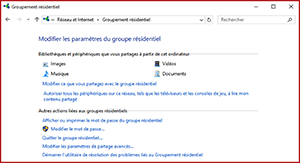

Windows 7 : Gestion des informations d’identification

Le Gestionnaire d’identification offre un service de stockage et de récupération sécurisé des informations d’identification pour les utilisateurs, les applications et les packages de services de sécurité. Le Gestionnaire d’identification est présent en tant que service Windows, identifié sous le nom VaultSvc. Il dépend du composant Appel de procédure distante (RPC). Ce dossier est issu de notre publication IT Pro Magazine (11/09). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Lire l'article

Implanter les RODC Windows Server

L’implantation des DC a changé considérablement depuis l’introduction de la stratégie PRP des RODC.

Ce dossier est issu de notre publication IT Pro Magazine (10/10). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Lire l'article

Les contrôleurs de domaine Windows Server 2008 R2

Lorsque la sécurité physique fait défaut, il devient essentiel de mettre encore plus l’accent sur la sécurité des données.

Windows Server 2008 et R2 fournissent certaines nouvelles approches conçues spécialement pour les environnements d’agences distantes ne disposant pas forcément d’une sécurité physique renforcée.

Ce dossier est issu de notre publication IT Pro Magazine (10/10). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Comment protégez vos outils de service IBMi

Evitez que ces outils ne servent à voler des données et à endommager vos système.

Lire l'article