Danger de falsification d’informations

Dernière partie de notre rencontre avec Arnaud Alcabez, Directeur technique et stratégie groupe chez ABC Systèmes, autour de la transformation numérique des entreprises.

Lire l'article

Ilex porte l’IAM sur smartphones et tablettes

L’éditeur français Ilex était au salon ROOMn de Deauville.

Lire l'article

Phishing-Initiative lutte contre le pishing

L’association Phishing-Initiative, association à but non lucratif permettant au public de signaler les sites de phishing présumés, a été mandatée en 2011 par Microsoft, Paypal et CERT-LEXSI.

Lire l'article

Protéger les comptes à privilèges dans son SI

Les comptes à privilèges représentent des cibles de choix pour les attaquants du Système d'Information.

Lire l'article

Top 5 des configurations de sécurité à mettre en place

Lorsque l’on a à sa charge la gestion d’un parc informatique, il n’est pas forcément simple de prendre du recul et faire les bons choix en termes d’architecture ou de solution permettant de pérenniser l’existant.

Lire l'article

Efforts communs pour F5 et WMware

F5 et WMware renforcent mutuellement leurs offres à destination des utilisateurs.

Lire l'article

Les 3 royaumes des outils de sécurité IT essentiels

La sécurité est un éternel combat, avec son lot quotidien de nouvelles menaces et faiblesses systémiques.

Lire l'article

Vers une meilleure gestion des groupes locaux

L’article qui vous est présenté aujourd’hui porte sur la gestion des groupes locaux au sein de votre parc informatique.

Lire l'article

Chiffrement, se concentrer sur les données

La gestion des accès au système d’information est aujourd’hui très complexe : BYOD, mobilité accrue, explosion des points d’accès aux informations.

Lire l'article

10 conseils pour protéger son compte sur un réseau social

Comment utiliser les réseaux sociaux en entreprise et en toute sécurité ?

Lire l'article

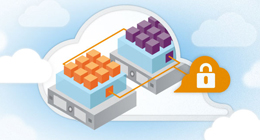

Évaluer la sécurité d’un projet Cloud et la gérer au quotidien

Aujourd’hui, la plupart des entreprises utilisent ou envisagent d'utiliser des services sur le Cloud.

Lire l'article

Varonis, c’est un non-sens que l’IT gère les droits d’accès

Entretien avec Norman Girard, Vice-Président Europe de Varonis.

Lire l'article

Internet, évolution des menaces et des systèmes de défense

Il y a encore quelques années, les mots « sécurité » et « cloud » ne pouvaient apparaître dans la même phrase.

Lire l'article

Gouvernance des flux de données

Pour l'entreprise numérique, la création de valeur passe par l'échange de données au travers des différents écosystèmes auxquels elle est connectée.

Lire l'article

Sécurité de l’IBM i – Les autorités

Continuons à comprendre et à apprécier le vrai dispositif de sécurité de l'i.

Lire l'article

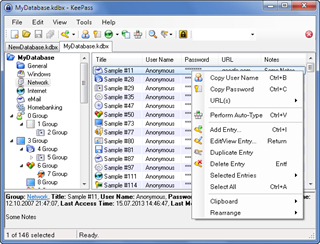

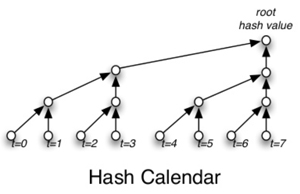

Guardtime certifie l’intégrité des données sans clé

Dans un des pays les plus dématérialisés du monde, où les échanges d’informations bancaires, administratives et médicales se font majoritairement de façon électronique, la confiance accordée aux données est primordiale.

Lire l'article

KEMP Technologies, fonctions de sécurité avancées

KEMP Technologies annonce Edge Security Pack.

Lire l'article

Devenez une entreprise Cloud-Ready – L’authentification des utilisateurs

Faire évoluer son entreprise afin qu’elle soit alignée sur l’utilisation de services à consommer à la demande semble être inéluctable, quoique chaque entreprise soit libre de dérouler son calendrier, et de choisir les services qui lui sembleront les plus favorables à déplacer partiellement ou totalement vers le nuage (messagerie, fichiers, applications, etc.).

Lire l'article

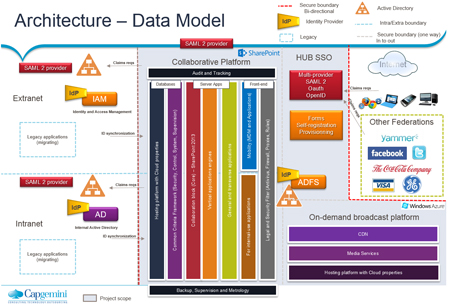

Cloud-Ready – Le modèle de données

Récemment, une enquête de l'Insee sur les technologies de l'information et de la communication et le commerce électronique au sein des entreprises d'au moins 10 personnes a montré que si presque 100% des sociétés sont connectées à Internet, elles ne sont que 64% à être présentes sur ce média au travers d’un site web ou une page d’accueil.

Lire l'article