Cloud Security : une nouvelle insécurité ?

Techniquement, un Cloud public est plus sûr qu'un SI.

Lire l'article

Gouvernance des données, 6 étapes clés

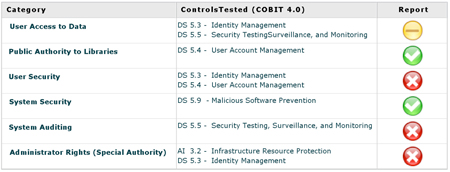

Les départements IT sont confrontés à deux principaux écueils : d’un côté ils doivent faire face à une myriade de menaces à l’encontre des données de l’entreprise, et de l’autre, composer avec toutes sortes d’obligations de conformité et de règlements internes.

Lire l'article

Gouvernance des données : première étape vers le contrôle total des audits

On dit souvent que la valeur d’une organisation se mesure aux personnes qui la composent, mais elle se mesure aussi à leurs données.

Lire l'article

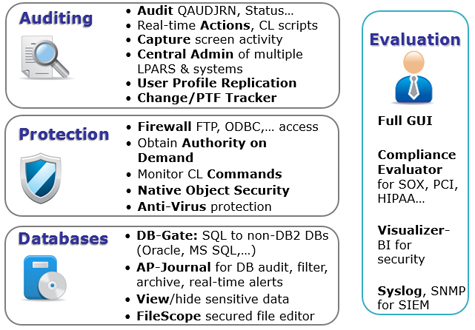

iSecurity, Raz-Lee lance un nouveau module d’audit des changements

Raz-Lee complète sa suite iSecurity. L’éditeur spécialiste des environnements IBM i lance un nouveau module baptisé Change Tracker.

Lire l'article

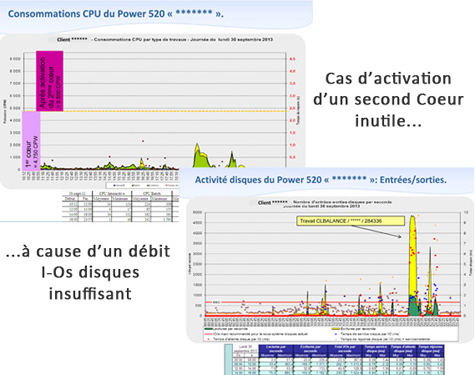

Service d’audit de performances en environnement IBM : enjeux et méthodes

Vous observez des ralentissements sur votre Power i ? Votre Power n'est plus à la hauteur des besoins de vos nouvelles applications ? Votre budget informatique se réduit ?

Lire l'article

Sécurité it : Comment tirer profit de l’automatisation

Lorsqu’une liste d’audit existe, un processus d’audit automatisé peut être développé à l’aide d’un bon vieux processus d’analyse : l’organigramme.

Lire l'article

Raz-Lee, 30 ans de sécurité pour l’IBM i

IBM fête cette année les 25 ans de l’environnement IBM i.

Lire l'article

Analyse avec QAUDJRN, détecter les événements liés à la sécurité

Maîtrisez les activités qui affectent la sécurité de votre système

Lire l'article

Analyse avec QAUDJRN pour détecter l’accès aux fichiers sensibles

Auditer et présenter l'accès aux fichiers.

Lire l'article

Maîtrisez l’audit sous IBM i

Le système d’exploitation IBM i a par défaut des fonctions d’audit intéressantes. Encore faut-il savoir les utiliser efficacement.

Lire l'article

IBM i, 10 mythes de sécurité courants

Débusquez ces mythes pour améliorer la sécurité. Cet article se propose de dévoiler certaines des idées fausses et des erreurs courantes en matière de sécurité IBM i.

Lire l'article

Perquisition au siège de Microsoft France

Un Groupe d’intervention régional (GIR) est venu perquisitionner le campus d’Issy-les-Moulineaux (Hauts-de-Seine), jeudi 28 juin.

Lire l'article

Analyse du journal d’audit avec RPG

La commande Analyze Audit Journal vous permet de filtrer les événements.

Lire l'article

Auditer et suivre l’usage de STRSQL

Avec l'IBM i 6.1 vous pouvez désormais suivre les changements de STRSQL tout en satisfaisant les auditeurs.

Lire l'article

Boîte à outils System i, Données FTP à partir de l’IFS

Toutes les réponses aux questions des administrateurs d'environnements IBM i. Ce dossier est issu de notre publication System iNews (06/11). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés. Au sommaire de cette édition : - Obtenir des données FTP à partir de l'IFS - Résoudre le problème de verrouillage numérique (numlock) dans Xterm - Activer PCO.EXE dans SmarTerm - Imposer une lettre majuscule dans les mots de passe - Créer un nom de fichier variable en SQL - Audit des objets dans QSYS et dans l'IFS

Lire l'article

Analyse approfondie avec QAUDJRN

Imposez la stratégie par l’analyse et le reporting de la commande CL. Ce dossier est issu de notre publication System iNEWS (11/09). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Lire l'article

EraseDisk : Supprimez les données de vos anciens PCs

Fujitsu annonce l'ajout de la fonction EraseDisk à plusieurs modèles de ses PC Esprimo, de ses ordinateurs portables Lifebook et de ses stations de travail Celsius.

Cet outil de suppression efface les données sans redémarrage du système d'exploitation.

Lire l'article

La commande Start SQL

La commande STRSQL (Start SQL Interactive Session) peut apporter de bonnes et de mauvaises nouvelles. Son bon côté est de fournir une interface qui permet d'exécuter rapidement des instructions SQL.

On l'utilise souvent pour consulter le contenu de la base de données et pour éliminer d'éventuelles erreurs de données injectées par un bogue de programme ou par une erreur d’utilisateur. Côté négatif ? STRSQL peut être porteuse de mauvaises nouvelles quand un auditeur inspecte votre système et désire voir la liste des modifications de la base de données effectuées à partir de l'interface STRSQL et quels sont leurs auteurs. Pour la plupart des départements IT, l'activité de STRSQL participe normalement et simplement à l'exploitation : le problème est de suivre son usage.

Lire l'article

Quest audite les stockages NAS

La solution d'audit ChangeAuditor s’étend aux systèmes de stockage NAS.

Avec l'ajout de la prise en charge des serveurs de fichiers EMC Celerra et NetApp, les entreprises disposent désormais d'une solution d'audit couvrant l'ensemble de l'environnement informatique, notamment Active Directory, Exchange, SQL Server, LDAP et les serveurs de fichiers Windows.

Lire l'articleLes plus consultés sur iTPro.fr

- Les entreprises françaises craignent de mesurer leur empreinte carbone !

- Java fête ses 30 ans et se tourne vers l’avenir !

- IA : l’urgence de combler le fossé entre ambition et exécution

- Data center : l’efficacité énergétique au cœur de la révolution

- La recherche clinique boostée par l’IA et le cloud de confiance