System Center la BI au service de votre infrastructure

Par définition, les solutions System Center capturent et agrègent toutes les informations sur l'infrastructure, les stratégies, les processus et les meilleures pratiques de sorte que la DSI et ses IT puissent être plus productifs tout en offrant le niveau de services espéré par l'entreprise pour motoriser

Lire l'article

Synchroniser les mots de passe Active Directory et BPOS

Si Microsoft n’offre pas nativement de synchronisation des mots de passe entre Active Directory et BPOS, il existe quand même une solution tierce commercialisée par MessageOps si vous n’êtes pas développeur. Il faudra compter 7$ supplémentaire pour chaque utilisateur que vous voudrez synchroniser pour disposer d’une licence

TOP 5 Centraliser la gestion de mots de passe

Il n’y a pas grand-chose à dire sur cette stratégie. Au final, elle s’apparente à ce que vos équipes d’administration maintiennent manuellement la cohésion entre les mots de passe modifiés de l’Active Directory local et les comptes sur BPOS. Pour cela, ils pourront utiliser la méthode décrite dans la

Lire l'article

Création d’une tâche de sauvegarde

La fonctionnalité de sauvegarde de Windows Server vise à fournir une méthode tout-en-un pour protéger un serveur. Il est possible d’activer une tâche planifiée afin de sauvegarder des fichiers et l’état du système ou de mettre en place une restauration instantanée à chaud. Microsoft part du

PowerVM : la virtualisation sur processeur POWER

Avant avril 2008, la virtualisation sur processeur POWER n’avait pas de nom particulier malgré l’étendue de ses possibilités et son extrême sophistication. Le service marketing d’IBM a probablement considéré qu’il y avait un manque de ce côté. Désormais, le composant de virtualisation sur plateforme POWER se nomme

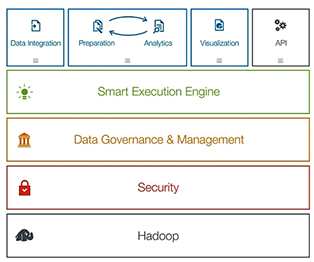

Gérer des voluméries importantes avec les appliances Bull

Pour gérer efficacement des volumétries très importantes et un nombre élevé d’utilisateurs simultanés, il est essentiel de coupler la solution logicielle à des solutions matérielles testées, éprouvées et certifiées.

Lire l'article

PowerShell Nouvelle génération

Je me souviendrais toujours de la première version de Windows PowerShell avec nostalgie, au même titre que j’ai adoré la série « Star Trek » originale. Mais ce n’est pas pour autant que j’ai boudé mon plaisir avec la suite « Star Trek : La nouvelle génération ».

Lire l'article

Créer une liste SharePoint depuis InfoPath

Une autre possibilité offerte par InfoPath 2010 est la création de liste ou library. En effet, il est également possible de définir un formulaire avec tous les champs nécessaires. Lors de la publication du formulaire dans SharePoint, une liste avec les colonnes nécessaires sera créée.

Les frontières entre le SMP et MPP

Alors quand faut-il partir vers de l’Appliance et quand faut-il adopter du MPP ? Il n’existe aucune réponse unique et universelle. Et la volumétrie, souvent présentée comme principal critère, est loin d’être un critère unique et significatif. Pour Frank Sidi « Avec Fast Track en mode SMP,

Riverbed s’installe dans les Microsoft Technology Centers

Les Microsoft Technology Centers (MTC) sont des espaces permettant aux clients et partenaires Microsoft de tester en conditions réelles les solutions et matériels de la firme de Redmond et de ses partenaires.

Pour accélérer ces applications et offrir une expérience plus satisfaisante aux visiteurs, Microsoft a décidé d’incorporer la technologie Riverbed au sein de ces centres.

Lire l'article

Compuware rachète dynaTrace pour 256 millions de dollars

Compuware annonce l'acquisition de la société dynaTrace, spécialiste de la surveillance de la performance applicative (APM). Cette acquisition de 256 millions de dollars a été finalisée le 1er Juillet 2011.

dynaTrace connaît une croissance de 125 % sur 5 ans (CAGR), notamment grâce à sa solution PurePath d’optimisation des applications.

Lire l'article

Imagine Cup 2011 : Les « Jeux Olympiques numériques » de Microsoft

La neuvième édition de l’Imagine Cup va bientôt connaître son dénouement.

Dream ‘n Touch, équipe française issue de l’EFREI (Val-de-Marne), va s’envoler vers New York pour défendre son projet de cartable intelligent.

Lire l'article

IBM i : La modernisation sous toutes ses formes

Les 16 et 17 mai derniers, IBM s’accordait deux journées au Forum de Bois-Colombes pour faire un point sur les différents aspects de la modernisation des applications sous IBM i.

Une thématique qui intéresse de nombreux clients de Big Blue, notamment ceux qui ont des applications métiers critiques développés en 5250 il y a parfois plusieurs années. Une audience qui a même surpris les organisateurs de l'événement, qui tablaient au départ sur une centaine de personnes, et qui en ont vu plus de 140 s'inscrire. L'audience était donc bien présente, quitte à s'asseoir sur les marches de la salle de conférence, faute de siège libre.« La plateforme a beaucoup évolué aussi bien d'un point de vue matériel et que logiciel », comment Philippe Bourgeois, maître de cérémonie de la séance plénière. Celui-ci a abordé cinq points clés de la modernisation. Voici un panel de solutions possibles.

Lire l'article

Cryptage et restauration

Le scénario de reprise doit aussi tenir compte des effets du cryptage. Si vous cryptez déjà ou si vous l’envisagez sous une forme quelconque (communications cryptées telles que SSL ou Transport Layer Security (TLS), champs cryptés dans une base de données par un procédé matériel ou logiciel,

Les filtres de moniteur de base de données

Les filtres de moniteur de base de données remontent à la version V5R3. Depuis, leur rôle a été étendu au fil des releases. Retenons-en deux : un filtre utilisateur (FTRUSER) pour restreindre la collecte de données aux seules instructions SQL exécutées par un certain utilisateur ; et

Réussir son application mobile huit facteurs de succès

En 2014, le mobile sera le premier point d'accès à internet. Un an plus tard, les smartphones représenteront 45 % du marché du mobile.

« Sans stratégie mobile, vous n'avez pas de stratégie de croissance », affirme Dimitri Dautel, Directeur d'Havas Digital Mobile. Havas et Sogeti organisaient une conférence baptisée « Rendez-vous Mobile », au cours de laquelle les deux partenaires ont expliqué leur vision de l'application mobile.

Lire l'article

Haute disponibilité et stockage virtualisé

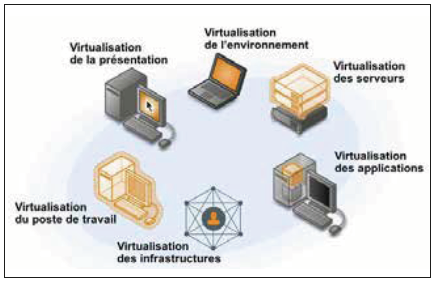

L’important est d’avoir une continuité de service avec basculement automatique si nécessaire. Les applications doivent être disponibles 24h / 24 et il est essentiel d’utiliser des infrastructures délocalisées. En ce sens, la virtualisation est l’une des couches qui permet « d’approcher » les services demandés par les utilisateurs.

Résilience des points d’extrémité

La résilience des points d’extrémité doit veiller à ce que les informations d’état concernant les périphériques et applications soient collectées et analysées en continu. Ainsi, des dysfonctionnements de périphériques ou d’applications peuvent être réparés automatiquement, sans risquer d’interrompre la bonne marche de l’entreprise.

Les

5 piliers de la sécurité réseau

Le fondement essentiel des quatre piliers est de maintenir le réseau opérationnel, même s’il est exposé à une attaque. La première étape vise à identifier les points d’extrémité. Dans ce modèle, un point d’extrémité représente n’importe quel périphérique servant à accomplir le travail concret, à savoir les postes de

Lire l'articleLes plus consultés sur iTPro.fr

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise

- Le paradoxe de la sauvegarde : quand le sentiment de sécurité peut devenir une faiblesse