Cyber espionnage – Les pirates russes APT29 utilisent les services de stockage en ligne, DropBox et Google Drive

Beaucoup d’entreprises utilisent des services de stockage, comme DropBox et Google Drive quotidiennement. Découvrons comment des acteurs malveillants redoublent d’ingéniosité et exploitent la situation au profit d’attaques difficiles à détecter

Lire l'article

Gestion de la surface d’attaque : les nouvelles pratiques autour des méta-connecteurs et des puits de données adaptifs

Faites donc un test, interrogez un RSSI relativement proche de ses équipes, et demandez-lui quels sont ses pires « cauchemars » !

Lire l'article

Vers un modèle de cyber dissuasion en 6 principes

Des leaders et experts de premier plan de la cybersécurité, réunis au sein du Cyber Defenders Council, soutiennent le concept « Defend Forward ». Décryptage.

Lire l'article

Baromètre RGPD 2022 : conformité et contrôles de la CNIL

Entre accélération de la digitalisation de la conformité RGPD, freins au déploiement de projet et formation, le ton est donné dans le baromètre 2022 de Data Legal Drive.

Lire l'article

Cybersécurité : la montée inexorable des services managés

A l’heure où en 5 ans les coûts annuels liés aux virus informatiques et aux vols des données ont plus que doublé pour dépasser les 1000 milliards de dollars, où plus de 1% du PIB mondial représente les coûts liés à la cybersécurité, au-delà des fournisseurs constructeurs de solutions, les services d’expertise représentent la pointe de lance de la lutte contre le cybercrime.

Lire l'article

Introduire l’informatique décisionnelle au sein de son organisation

Longtemps, l’informatique décisionnelle, ou en anglais la « Business Intelligence », a été considérée comme un domaine de niche à destination des cabinets de consultance et leurs beaux graphiques.

Lire l'article

Les décisions durables des entreprises pour la planète et les collaborateurs

Les technologies d’Intelligence Artificielle, de Machine Learning, d’analyse de données vont ouvrir la voie à une innovation et une créativité sans précédent. Découvrons les nouveaux fondamentaux de la stratégie de transformation des entreprises

Lire l'article

L’architecture d’entreprise : du statut de méconnue à démarche incontournable !

Les entreprises considèrent aujourd’hui la planification des systèmes d’informations comme une priorité stratégique et un enjeu primordial. Paul Estrach, Directeur Marketing Produit chez MEGA International partage son expertise sur le sujet.

Lire l'article

Le Privacy Day : constat, actions et opportunités

Que signifie la journée mondiale de la protection des données en 2022, à l'heure où les actes de cyber malveillance explosent, où la protection de la vie privée est essentielle et où le numérique croît rapidement ?

Lire l'article

Trois conseils pour renforcer sa sécurité avec le Zero Trust

L'intérêt pour l'utilisation des concepts de confiance zéro afin de renforcer la sécurité a augmenté alors que de plus en plus d'organisations soutiennent les initiatives de "travail en tout lieu". Christophe Auberger, Cybersécurité Evangéliste chez Fortinet partage son expertise

Lire l'article

5 axes pour exploiter efficacement les données en 2022

Les organisations doivent être prudentes quant à la manière d’intégrer et gérer les données qui sont distribuées, accessibles, fiables et gouvernées.

Lire l'article

La nouvelle version de Promodag Reports à l’honneur !

Vous avez des besoins de reporting sur votre messagerie Microsoft Exchange ou hybride ? Vous utilisez l’authentification moderne avec Exchange Online ? La nouvelle version de Promodag Reports est faite pour vous !

Lire l'article

Databricks lève 1 milliard de dollars !

Une nouvelle importante était arrivée début février 2021, cette nouvelle nous donnait une indication de l’état de santé du marché du Big Data. Retour sur cette annonce ...

Lire l'article

Webinaire : comment sécuriser la mobilité et les nouveaux modes de travail ?

Un webinaire pour répondre à toutes vos interrogations et questions liées à la sécurité informatique pour la mobilité et les nouveaux modes de travail.

Lire l'article

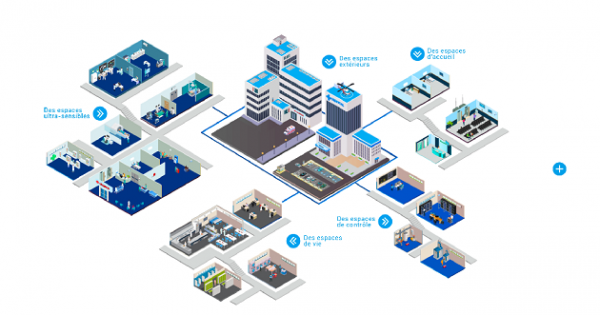

Cybersécurité – milieu hospitalier : Immergez-vous dans les vecteurs de risques cyber grâce à la cartographie réalisée par Stormshield

Infrastructures critiques et vitales, manipulant des données sensibles, les établissements de santé sont des cibles de premier choix pour les cybercriminels. Face aux nombreuses questions, il y a urgence. Stormshield met à disposition des responsables informatiques du secteur, un outil exclusif qui cartographie l’ensemble des types d’attaques et les réponses adaptées.

Lire l'article

Données : favoriser la montée en compétences en 3 étapes

A l’heure où les mutations numériques s’accélèrent, les dirigeants d’entreprise craignent la concurrence, car les formations en matière de données stagnent.

Lire l'article

L’absence de culture de la donnée dans les entreprises

Si les données sont fondamentales pour prendre de meilleures décisions, les entreprises françaises se donnent-elles réellement les moyens de renforcer leur expertise sur le sujet ?

Lire l'article

Quatre technologies de sécurité pour des défenses efficaces

Si 86 % des entreprises ont été victimes d’une attaque réussie sur les 12 derniers mois, 40 % ont été ciblées au moins six fois ! Retour sur les perceptions, défis et priorités pour mettre en place des défenses efficaces.

Lire l'article

Observabilité, et après ?

Observabilité. Dans son sens originel lié au contrôle, l'observabilité est une propriété d'un système. Il fournit des informations sur la manière dont l'état d'un système peut être mesuré et évalué de manière externe à l'aide des informations internes fournies. Ces dernières années, le terme d'observabilité a été fréquemment utilisé dans le domaine du contrôle et de la surveillance des systèmes et applications informatiques

Lire l'article

Les stratégies pour créer les champions de la donnée de demain

Il existe un déséquilibre entre la connaissance des données perçue et les compétences clés pour apporter la valeur ajoutée à l'entreprise. Comment y remédier ?

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise