Industrie 4.0 : Comment l’analyse de données enrichie par les capteurs et augmentée par l’IA optimise la production automobile

Dans le secteur industriel, toutes les usines s'efforcent d'atteindre l'efficacité économique, qui repose sur quatre éléments clés : une cadence de production élevée, l'exploitation maximale des capacités de production, l'élimination des temps morts et des pertes, ainsi que le respect des critères de qualité prédéfinis pour chaque produit manufacturé.

Lire l'article

Comment l’intelligence artificielle révolutionne le secteur des logiciels CRM ?

L'intelligence artificielle (IA) a considérablement changé notre façon d'interagir avec la technologie, et elle continue de repousser les limites de ce qui est réalisable dans tous les domaines de la vie. L'industrie des logiciels CRM n'échappe pas à cette réalité.

Lire l'article

Comment l’analyse de données et l’Intelligence Artificielle assurent la performance de l’entreprise ?

ChatGPT et l'IA générative ont fait couler beaucoup d’encre et continuent d’avoir le vent en poupe. Les entreprises sont enthousiastes à l'idée de réimaginer leurs activités, car ces nouvelles capacités permettent d’accéder à des solutions technologiques concrètes.

Lire l'article

L’avenir de la prise de décision perçu par les entreprises françaises

Comment les entreprises prennent-elles des décisions ? De quelle manière vont-elles le faire ? Décryptage.

Lire l'article

Le fossé se creuse entre les équipes Sécurité et les outils de détection

Selon 90 % des analystes SOC, les outils de détection des menaces sont efficaces mais 97 % craignent de manquer un événement de sécurité important.

Lire l'article

Accélération des déploiements multiclouds hybrides en France

Focus sur l’adoption du cloud par les entreprises françaises : 57 % des leaders IT utilisent une infrastructure informatique multicloud hybride.

Lire l'article

Le potentiel des données sécurisées

Un décideur sur deux ne fait toujours pas le lien entre la sécurité des données et une potentielle source de revenus additionnels. Eclairage.

Lire l'article

EGERIE analyse les risques financiers liés aux risques cyber

Levée de fonds, pilotage de la performance, stratégie d’analyse de risque, règlementations, mais aussi perspectives 2023, retour sur ces sujets avec Jean Larroumets, Président et Fondateur EGERIE, éditeur leader de l’analyse et du pilotage des risques cyber en Europe.

Lire l'article

Gatewatcher : l’IA et l’analyse pour détecter les cybermenaces sur les réseaux et infrastructures critiques

Dans un contexte de sophistication des cyber attaques, Gatewatcher, ‘champion’ européen de la détection d’intrusion et de menaces avancées, répond parfaitement aux nouveaux besoins et attentes des organisations. Partenariats, levée de fonds, stratégie, offres et perspectives 2023. Entretien avec Jacques de la Rivière, PDG de Gatewatcher, pour faire le point et évoquer quelques recommandations pour l’année.

Lire l'article

Patch Tuesday – Janvier 2023

Microsoft a publié son dernier patch Tuesday. Que retenir en quelques points clés ?

Lire l'article

Challenges et perspectives sur la gestion des vulnérabilités en entreprise

La gestion des vulnérabilités en entreprise demeure une pratique épineuse, sujet de tensions récurrentes entre les équipes du CISO et les équipes de production. Néanmoins, il s’agit sans conteste d’un des domaines les plus importants de la Cybersécurité. Les entreprises doivent connaitre leur stock de vulnérabilités, les prioriser et les corriger.

Lire l'article

Tenable dynamise la gestion des cyber-risques !

Cyber exposure, cyber menaces, analyse, prévention …. Tenable entend réduire les cyber-risques et permet de visualiser rapidement son exposition cyber et ses vulnérabilités avec la nouvelle plate-forme Tenable One. Entretien avec Bernard Montel, EMEA Technical Director, Security Strategist chez Tenable.

Lire l'article

Stockage Big Data et analytique : l’heure du changement a sonné

L'analyse de données et les systèmes de stockage ont beaucoup évolué au cours de ces dix dernières années. La côte de popularité des frameworks Big Data tels que Hadoop s’est accélérée au début des années 2010. Ils sont devenus populaires alors que les volumes de données étaient en pleine croissance.

Lire l'article

Patch Tuesday – Septembre 2022

Microsoft vient de publier son dernier patch Tuesday. Que retenir en quelques points clés ?

Lire l'article

Power BI & Azure SQL DB pour apprendre à battre Nadal ?

Et si vous tentiez de battre le meilleur joueur de terre battue ? C’est parti !

Lire l'article

L’authentification unique : l’équilibre entre le pouvoir et la responsabilité

A ce jour, l’authentification unique (SSO) est un puissant outil de productivité dans les entreprises. Facilitant l’accès aux applications sur site et dans le cloud, elle simplifie drastiquement la vie des utilisateurs. Avec la SSO, les utilisateurs ne doivent se connecter qu’une seule fois, puis ils peuvent accéder à tous les navigateurs, portail d’application ainsi qu’à chaque application mises à disposition par l’équipe technique.

Lire l'article

Vos employés sont-ils aptes à détecter les e-mails de phishing ?

Découvrez-le en participant gratuitement à la plus grande simulation d’hameçonnage mondiale organisée par Terranova Security et Microsoft en octobre.

Lire l'article

L’entreprise de demain au service d’une nouvelle gestion de la data

Avec les besoins évolutifs des entreprises en matière de données, la nécessité de recruter des profils hybrides apparaît : ces personnes doivent être des data leaders et des data experts, ce qui est loin d’être le cas actuellement.

Lire l'article

Que signifie le Zero Trust pour les MSP ?

Le Zero Trust est parfois présenté comme un moyen d’empêcher les choses de se produire, par exemple en bloquant les utilisateurs non-autorisés. Ce n’est pas le cas. Un intérêt caché du Zero Trust est qu’il offre la possibilité d’améliorer la gestion des ressources réseau des utilisateurs et des données de manière à réduire les coûts et à faciliter l'adoption des technologies.

Lire l'article

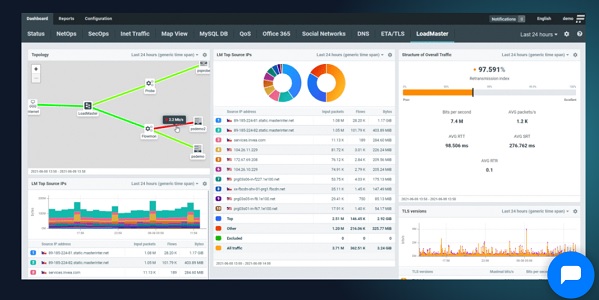

Quelle surveillance réseau pour votre environnement d’entreprise ?

Comment visualiser avec simplicité la structure du trafic de votre réseau ? La visibilité de l’ensemble de votre infrastructure est primordiale ! Découvrez la réponse avec Progress et Kemp Technologies .

Lire l'articleLes plus consultés sur iTPro.fr

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise

- Le paradoxe de la sauvegarde : quand le sentiment de sécurité peut devenir une faiblesse