VMworld – VMware anticipe l’ère « Post-PC »

VMware a présenté au cours du son événement VMworld de nouveaux produits et services de cloud computing pour aider les directions informatiques « à se libérer des modèles bureautiques pour accéder à une nouvelle ère post-PC ».

Voici donc un tour d'horizon des nouvelles offres.

Lire l'article

Administrer Hyper-V avec PowerShell

Alors que Microsoft met systématiquement en avant les commandes PowerShell apportées par System Center Virtual Machine Manager (SCVMM) lorsqu’il s’agit d’administrer des serveurs Hyper-V en lignes de commandes, nous allons voir à travers cet article qu’il existe d’autres moyens d’arriver à cette fin.

En effet, dès la conception de son produit de virtualisation, Microsoft a eu la bonne idée d’inclure dans Hyper-V une interface WMI ; et c’est via cette dernière que l’on va pouvoir interagir relativement facilement avec PowerShell.

Ce dossier est issu de notre publication IT Pro Magazine (09/10). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

La ThinkPad Tablet embarque l’agent furtif Computrace

Absolute Software et Lenovo se sont mis d’accord pour intégrer à la tablette Androïd de ce dernier la technologie de sécurité Computrace.

La ThinkPad Tablet, qui sera disponible dans le courant du mois de septembre, se verra donc dotée du module permettant de gérer la sécurité de l’appareil à distance et de le localiser à tout moment.

Lire l'article

Réseaux : les principes de base

Découvrez les couches qui constituent un réseau, et leur rôle. Jadis, on disait souvent que le meilleur moyen de sécuriser notre S/34 était de déconnecter le câble twinax. En effet, c’était pratiquement la seule chose qui lui soit connectée. Certes, beaucoup de machines avaient aussi des lignes de communications, mais la plupart aboutissaient directement dans nos propres locaux. Le nombre d’adaptateurs réseau pour le S/34 : 0. Projetez-vous à aujourd’hui et à l’IBM Power System. Ce dossier est issu de notre magazine System iNews (06/09). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Lire l'article

La BI pour les IT

A première vue, réunir les mots "Business Intelligence" et "IT" n'est ni un acte naturel ni une idée très répandue.

Pour beaucoup d'entreprise, la "BI" reste cantonnée aux services financiers et aux directions générales. Et pourtant, la BI a aussi toute sa place dans les services IT…

Lire l'article

Les dangers d’Active Directory

Avec ses tentacules s’étendant dans tous les recoins du réseau de votre société, même le grand Cthulhu n’est pas aussi gargantuesque, ni aussi terrifiant que la menace que pourrait représenter votre architecture Active Directory.

Découvrez ci-dessous la suite de notre dossier "Comment éviter les désastres Active Directory".

Lire l'article

Créer sa première machine virtuelle

Vous avez installé System Center Virtual Machine Manager ? Il est temps de créer votre première VM.

Au fil de l'été, vous avez déjà pu apprendre comment installer une infrastructure SCVMM et de quelle manière administrer System Center.

Lire l'article

Administrer votre infrastructure SCVMM 2008 R2

Jusqu’à maintenant, vous avez pu découvrir et faire vos tous premiers pas dans l’apprentissage du produit. Dans cette dernière partie, vous allez apprendre à configurer votre infrastructure VMM dans sa généralité.

La console d’administrateur vous permet d’administrer votre infrastructure virtuelle hétérogène avec une seule et même console.

Lire l'article

Installer une infrastructure SCVMM 2008 R2

Dans les parties précédentes, vous avez pu découvrir et faire vos premiers pas sur System Center Virtual Machine Manager (SCVMM), la solution phare de Microsoft permettant de gérer et d’administrer une infrastructure virtuelle hétérogène au sein d’une entreprise.

Nous allons maintenant plonger dans les profondeurs de VMM 2008 R2 en commençant l’installation du produit.

Lire l'article

PowerShell Nouvelle génération

Je me souviendrais toujours de la première version de Windows PowerShell avec nostalgie, au même titre que j’ai adoré la série « Star Trek » originale. Mais ce n’est pas pour autant que j’ai boudé mon plaisir avec la suite « Star Trek : La nouvelle génération ».

Lire l'article

Citrix rachète Cloud.com

Citrix a annoncé qu'elle avait fait l'acquisition de la start-up Cloud.com.

Le montant de l’acquisition n’a pas été dévoilé mais d’après Techcrunch, l’opération aurait coûté à Citrix entre 200 et 250 millions de dollars.

Lire l'article

Présentation de SCVMM 2008 R2

Comme vous le savez, pour ceux qui me connaissent, je suis un passionné des technologies Microsoft mais plus encore de la virtualisation. Pourquoi ? Tout simplement parce qu’à l’époque de Virtual Server 2005, je trouvais magique et impressionnant de pouvoir émuler plusieurs systèmes sur une seule machine physique.

Je me souviens des soirées passées à formater mon PC pour faire un dual boot afin de tester les derniers systèmes d’exploitation MS. Bien sûr, s’en suivaient d’interminables heures pour installer les drivers et autres logiciels nécessaires au bon fonctionnement de la machine. Grâce à la virtualisation, tous ces problèmes ont enfin disparu ! J’ai donc pu sortir et découvrir le monde ! Par conséquent, avec la montée en puissance de la virtualisation sur le marché informatique depuis ces dernières années, il était évident pour moi de vous faire partager ma passion à travers cet article.

Comment survivre à un projet ERP ?

Comme l’a dit Mark Twain après la publication par le New York Times de son avis de décès en 1897 (avec treize ans d’avance), « The reports of my death have been greatly exaggerated » (L’annonce de ma mort a été très exagérée). Il en va de même pour les ERP.

Nombreux sont ceux qui pensent que le gros des projets ERP a disparu avec la folie Y2K (passage à l’an 2000), mais la réalité est bien différente.

Lire l'article

La corvée de la gestion des mots de passe

Sans aucun doute, la gestion des mots de passe est un fardeau pour les administrateurs système et de sécurité. Après avoir créé et communiqué une stratégie de mots de passe, il faut la surveiller et la gérer.

Et, comme cette gestion est critique pour le respect de la stratégie de sécurité, vous devez la vérifier souvent.

Lire l'article

Les clés de l’authentification

Pendant l’un de mes voyages professionnels, un employé dans la salle des serveurs devait accéder en urgence à un IBM i pour installer une application à utiliser le lendemain matin.

Des verrous chiffrés identiques protégeaient chaque salle de serveurs, et la personne qui connaissait la combinaison était absente pour la journée. Les verrous étaient configurés de la manière suivante : 1|2, 3|4, 5|6, 7|8, 9|0 et #.

Lire l'article

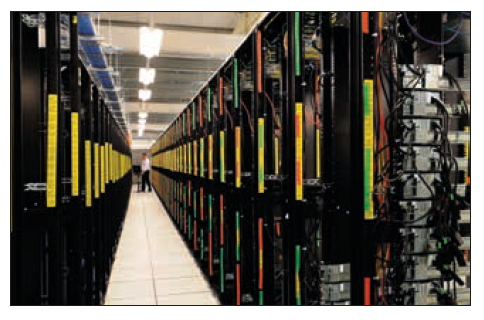

Le cloud computing en perspective

De nombreux directeurs informatiques reconnaissent la puissance de l’informatique en nuages et cherchent à mettre en œuvre cette technologie dans leurs propres environnements.

Mais devant l’abondance d’informations sur le cloud computing, comment savoir par où commencer ?

Lire l'article

NetApp OnCommand gère et analyse les services cloud

NetApp annonce son nouveau logiciel de gestion NetApp OnCommand.

L’outil permet de contrôler, d'automatiser et d'analyser l'infrastructure de stockage partagé.

Lire l'article

MTI certifié par Cisco

MTI est reconnu officiellement « Authorized Technology Provider » de l'offre « Data Center Unified Computing » de Cisco.

Le consultant et l'intégrateur accède à la certification Cisco ATP UCS lui donnant toute latitude pour conseiller, vendre et installer son offre intégrée dédiée à l'équipement des datacenters.

Lire l'article

IBM Connections gère la conformité des réseaux sociaux en entreprise

L’utilisation des réseaux sociaux dans l’environnement de travail se généralise.

D’après l'étude CIO Study IBM de 2011, 55% des CIO prévoient d’investir dans la collaboration et les réseaux sociaux pour renforcer la compétitivité de leur entreprise ces cinq prochaines années.

Lire l'article

Les cadres en difficulté face à l’arrivée du cloud

Avanade, prestataire de services technologiques, annonce les résultats d'une enquête sur l'utilisation des services de cloud public.

Ces services se généralisent et engendrent des difficultés pour de nombreuses entreprises.

Lire l'articleLes plus consultés sur iTPro.fr

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise

- Le paradoxe de la sauvegarde : quand le sentiment de sécurité peut devenir une faiblesse

- Digital Disruption Matrix 2025

- Baromètre de la cybersécurité 2024 : Top 5 des enseignements

- Tech : les 5 métiers très recherchés en 2025