Les dangers d’Active Directory

Avec ses tentacules s’étendant dans tous les recoins du réseau de votre société, même le grand Cthulhu n’est pas aussi gargantuesque, ni aussi terrifiant que la menace que pourrait représenter votre architecture Active Directory.

Découvrez ci-dessous la suite de notre dossier "Comment éviter les désastres Active Directory".

Lire l'article

Comment éviter les désastres Active Directory

Une défaillance d’Active Directory peut avoir des conséquences désastreuses pour l’ensemble de votre environnement informatique.

Toutefois, avec quelques conseils et certaines pratiques d’excellence, il est possible de préserver le bon fonctionnement de votre architecture d’annuaire.

Lire l'article

Installation d’une forêt de ressources

Dans le cadre de cet article, nous allons prendre un exemple pour bien comprendre les mécanismes de mise en place et de déploiement de ce modèle d’architecture.

Une forêt de comptes, mono domaine est nommée EntrepriseA.lan. Une forêt de ressources elle aussi mono domaine, nommée Ressources.lan est déployée avec un serveur Exchange 2010. Ces forêts sont mises en place avec un niveau fonctionnel Windows Server 2003 au niveau de la forêt et aussi au niveau du domaine. Les domaines et forêt ont été installés de manière traditionnelle, sans configuration spécifique et les DNS en place sont intégrés sur chacun des contrôleurs Active Directory.

Lire l'article

Dossier OS : Interopérabilité d’Unix et Linux avec les architectures Microsoft (3/3)

Nous avons déjà abordé la notion d'interopérabilité de façon globale ainsi que les services proposés nativement par Microsoft pour gérer des services NIS au sein d'Active Directory.

Nous nous atterderons ici sur les applications de GPO et la migration depuis NIS.

Lire l'article

Dossier OS : Interopérabilité d’Unix et Linux avec les architectures Microsoft (2/3)

Dans la première partie de cet article, nous avons abordé la notion d'interopérabilité de façon globale ainsi que les services proposés nativement par Microsoft pour gérer des services NIS au sein d'Active Directory.

Nous allons maintenant réaliser un focus sur l'interopérabilité liée aux protocoles Kerberos et LDAP au sein des environnements Microsoft, notamment grâce à Active Directory.

Lire l'article

Dossier Windows 2008 R2 : Les comptes de services

Habituellement, lors de l'installation par défaut d'une application, l'administrateur peut configurer celle-ci afin de lancer son service associé soit en tant que Local System, Local Service ou Network Service.

Il était également possible d'indiquer un compte de domaine afin de lancer ce service mais ce compte de domaine devait généralement avoir un mot de passe qui n'expirait jamais. De plus, la sécurité de ce compte laissait fortement à désirer car le mot de passe se trouvait dans le cache LSA et devenait alors assez facilement accessible.

Lire l'article

Dossier Restauration : La corbeille Active Directory sous Windows 2008 R2

Windows Server 2008 R2 contient une fonctionnalité qui ravira plus d’un administrateur : une corbeille pour les objets Active Directory !

En effet, il est désormais possible de restaurer un objet Active Directory effacé, ainsi que tous ses attributs liés, sans nécessairement faire appel à votre dernier jeu de sauvegarde, ni même nécessiter un arrêt de service d’un de vos contrôleurs de domaine avec toute la lourdeur des tâches associées (redémarrage du serveur en mode DSRM, utilisation de la commande NTDSUTIL etc...).

Lire l'article

Dossier Sécurité : Protection et contrôle de l’information dans Exchange Server 2010

Depuis le lancement du produit, de nombreux articles vous ont présenté les nouveautés de cette version majeure d’Exchange Server : Haute disponibilité, sauvegarde, stockage, stratégies de groupes…

Aujourd’hui, nous allons souligner une nouveauté qui intéressera de nombreux administrateurs, mais qui n’est pas si technique que cela.

Lire l'article

Dossier Service Manager : Intégration avec Operations manager et Configuration Manager (2/2)

Ou comment connecter Service Manager avec votre infrastructure Active Directory et l’interfacer avec vos solutions de supervision et de gestion du cycle de vie des serveurs et postes de travail.

Nous allons cette semaine aborder l’import des données recueillies par System Center Configuration Manager (SCCM) dans la solution Service Manager. L’import des données d’inventaire logiciel et matériel ainsi que la liste des applications packagées, des mises à jour de sécurité, des ordinateurs et utilisateurs découverts ou bien encore la liste des lignes de standards (DCM) définis au sein de ConfigMgr sont synchronisés dans Service Manager par le biais d’un connecteur Configuration Manager.

Lire l'article

Dossier Service Manager : Intégration avec Operations manager et Configuration Manager (1/2)

Ou comment connecter Service Manager avec votre infrastructure Active Directory et l’interfacer avec vos solutions de supervision et de gestion du cycle de vie des serveurs et postes de travail.

La version RTM de System Center Service Manager 2010 (SCSM) a été officiellement annoncée fin Avril 2010 lors de l’événement Microsoft majeur autour des technologies System Center, le Microsoft Management Summit.

SCSM venant ainsi compléter la suite Microsoft System Center en tant qu’outil de gestion des services informatiques intégrant les bonnes pratiques MOF et ITIL adaptées à vos besoins. SCSM permet la gestion des incidents et des problèmes, la gestion des changements, la gestion des risques et de la conformité…

Pour cela, SCSM s’intègre nativement avec Active Directory, Operations Manager ou encore Configuration Manager. Cet article traite des différentes possibilités offertes par les trois principaux connecteurs proposés par défaut dans le produit :

• Active Directory,

• System Center Operations Manager,

• System Center Configuration Manager.

Dossier Administration : Domptez les comptes de services

De nombreuses applications ont besoin que les services qu’elles emploient s’exécutent sous l’identité d’un compte utilisateur.

La gestion des comptes de services peut constituer une tâche fastidieuse mais, avec Windows Server 2008 R2 et Windows 7, elle devient nettement plus facile.

Lire l'article

Dossier Sécurité : Verrouiller l’informatique mobile (1/2)

Il est temps de protéger les appareils informatiques portables avant qu’ils ne mettent votre entreprise à genoux.

Le scénario suivant est tellement fréquent qu’il n’étonne plus personne. Remplissez simplement les espaces vierges pour l’adapter à n’importe quelle information actuelle : « L’employé d’un ou d’une [petit sous-traitant/grande entreprise/administration] laisse son [ordinateur portable/lecteur de disque dur/téléphone mobile] dans un ou une [voiture/taxi/aéroport/ bibliothèque/ café/jardin public] où il (ou elle) a été [perdu/dérobé/volé à l’arraché]. Malheureusement, l’appareil volatilisé contient [10 000/100 000/2,1 millions] d’enregistrements confidentiels [individuels/professionnels/administratifs] de nature [privée/délictueuse/financière/confidentiel défense]. Comme les données ne sont pas cryptées, même si quelqu’un trouve l’appareil perdu, de nombreuses entités doivent dépenser des [milliers/millions/milliards] de dollars pour atténuer le préjudice subi par les parties [innocentes/coupables] affectées. »

Lire l'article

Dossier Administration : La console Active Directory Administrative Center

Windows Server apporte comme à chaque nouvelle version un certain nombre de nouveautés concernant Active Directory.

Ainsi, on a pu voir apparaître avec la version 2008 R2 des fonctionnalités comme la corbeille Active Directory, l’intégration des machines en mode non connecté, l’ajout de commandes PowerShell (cmdlets) spécifiques ainsi que la console Centre d’administration Active Directory. Cet article porte justement sur cette nouvelle console d’administration.

Lire l'article

Dossier Reporting : SCCM 2007 – Automatiser l’installation du Reporting Services Point (2/2)

System Center Configuration Manager 2007 (SCCM) est une application qui permet d’inventorier les matériels et logiciels, de minimiser les coûts d’exploitation informatique en réduisant les tâches manuelles et répétitives tout en optimisant l’utilisation de vos ressources matérielles et logicielles.

Ses fonctionnalités de rapports sont donc très importantes afin de suivre régulièrement l’état de votre parc informatique. Celles-ci permettent, par exemple, de lister l’ensemble des postes de travail sur lesquels est installé un logiciel, de suivre l’état d’avancement du déploiement des correctifs de sécurité du mois en cours, de vérifier l’espace disque restant sur les serveurs, etc.

Lire l'article

Dossier Reporting : SCCM 2007 – Automatiser l’installation du Reporting Services Point (1/2)

System Center Configuration Manager 2007 (SCCM) est une application qui permet d’inventorier les matériels et logiciels, de minimiser les coûts d’exploitation informatique en réduisant les tâches manuelles et répétitives tout en optimisant l’utilisation de vos ressources matérielles et logicielles.

Ses fonctionnalités de rapports sont donc très importantes afin de suivre régulièrement l’état de votre parc informatique. Celles-ci permettent, par exemple, de lister l’ensemble des postes de travail sur lesquels est installé un logiciel, de suivre l’état d’avancement du déploiement des correctifs de sécurité du mois en cours, de vérifier l’espace disque restant sur les serveurs, etc.

Lire l'article

Dossier Sécurité : Exchange 2010 et Windows Server 2008 R2, une sécurité à toute épreuve

Notre environnement Exchange Server 2010 est basé sur Active Directory 2008 R2. Plusieurs raisons ont justifié ce choix par rapport à la version précédente.

L’une de ces raisons est la possibilité de verrouiller un objet Active Directory et d’activer la fonctionnalité de corbeille Active Directory (en anglais : Active Directory Recycle Bin). Ces deux fonctions ont pour objet d’éviter les suppressions involontaires des objets Active Directory en les protégeant à deux niveaux, ce qui prend tout son sens avec Exchange Server comme vous allez le découvrir dans cet article

Lire l'article

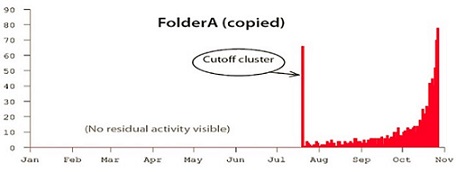

Un outil pour supprimer les utilisateurs inactifs du réseau

Le nouveau produit de Tools4ever permet aux administrateurs systèmes de nettoyer leur Active Directory.

AD User & Computer Accounts Cleaner, abrégé en ADUCAC, aide à la maintenance d’AD en supprimant les comptes d’utilisateurs et d’ordinateurs inactifs.

Lire l'article

Dossier Exchange Server : Introduction à Microsoft Exchange 2010 Server (4/4)

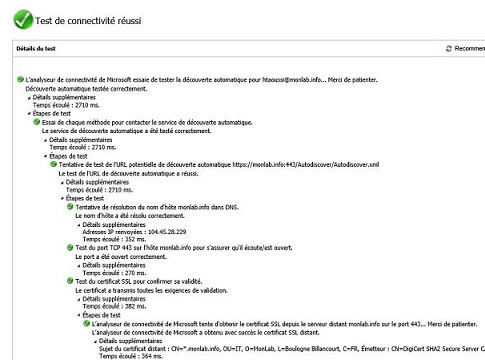

Nous avions vu lors de la première partie de cette série d’articles consacrée à Exchange 2010, qu’un des changements importants d’Exchange 2010 consiste à connecter l’ensemble des clients de messagerie sur le rôle CAS et non plus directement sur le rôle MBX comme c’était le cas pour les clients Outlook.

permet d’offrir un nouveau scénario de haute disponibilité abordé dans l’article paru avant l’été (Exchange Magazine mai 2009). Voici les autres changements concernant ce rôle.

Lire l'article

Tools4ever : renforcer la complexité des mots de passe

Face au piratage, certains utilisateurs finaux sont tenus de produire des mots de passe extrêmement complexes.

Tools4ever, l’un des spécialistes dans le domaine de la gestion des identités et des accès, lance Password Complexity Manager (PCM), une solution permettant aux administrateurs système de renforcer la complexité des mots de passe dans Active Directory.

Lire l'article

Les plus consultés sur iTPro.fr

- Les entreprises françaises craignent de mesurer leur empreinte carbone !

- Java fête ses 30 ans et se tourne vers l’avenir !

- IA : l’urgence de combler le fossé entre ambition et exécution

- Data center : l’efficacité énergétique au cœur de la révolution

- La recherche clinique boostée par l’IA et le cloud de confiance