Plusieurs des options de commande créent des scripts MySQL temporaires.

Processus Write Stream File

Les scripts sont créés dans le dossier IFS /tmp/scripts/<User Name>_<JobNbr>. Le script temporaire est supprimé aussitôt après son exécution, donc il ne traîne pas dans l’IFS. Par exemple, la figure suivante montre un script temporaire créé dans le programme de traitement de commandes MYSQL_RPG pour traiter l’option *CRTUSR de la commande MYSQL.

Code dans le programme de traitement de commandes MYSQL_RPG utilisé pour créer un nouvel utilisateur MySQL.

Pour faciliter l’écriture des fichiers script, j’ai créé la commande WRTSTMF qui n’a qu’un petit nombre de paramètres. Elle sert à la fois pour créer un fichier dans l’IFS et pour écrire une chaîne de texte dans le fichier. Par exemple, cet usage de WRTSTMF montre un fichier texte créé avec une extension .sql et un court script MySQL qui y est écrit :

WRTSTMF TEXTSTRING(‘show plugins;’)

IFSDIR(‘/home/kcoldon’)

IFSSTMF(‘Show_MySQL_Plugins.sql’)

ENDLINFMT(*CRLF)

STMFOPT(*REPLACE)

Vous pouvez ensuite exécuter ce script avec la commande MYSQL :

MYSQL MYSQL_PRC(*RUNSCRIPT)

MYSQL_USR(kcoldon)

MYSQL_PWD()

SCRIPT(‘/home/kcoldon/Show_MySQL_Plugins.sql’)

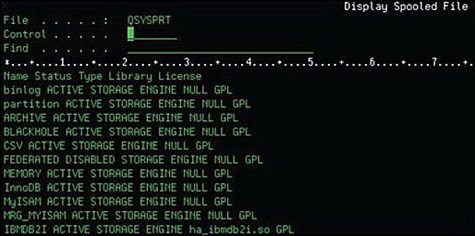

La sortie résultant de la commande MYSQL est montrée ci-dessous. C’est un fichier spoulé dans le job qui a exécuté la commande MYSQL.

Exemple de la sortie de la commande MYSQL

en utilisant la valeur *RUNSCRIPT pour montrer les plug-ins.

Téléchargez cette ressource

Guide de Threat Intelligence contextuelle

Ce guide facilitera l’adoption d’une Threat Intelligence - renseignement sur les cybermenaces, cyberintelligence - adaptée au "contexte", il fournit des indicateurs de performance clés (KPI) pour progresser d' une posture défensive vers une approche centrée sur l’anticipation stratégique

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- L’IA agentique, nouveau pilier de la résilience numérique des RSSI

- L’identité, talon d’Achille de la cybersécurité

- De la donnée brute à l’actif stratégique : une approche produit

Articles les + lus

Confiance et curiosité : les clés pour entrer (et grandir) en tant que femme dans la tech

Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

Alliée ou menace ? Comment l’IA redessine le paysage cyber

À la une de la chaîne Tech

- Confiance et curiosité : les clés pour entrer (et grandir) en tant que femme dans la tech

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber