Pour sécuriser un objet QSYS.LIB, il convient d’ajuster correctement le propriétaire de l’objet, l’autorité privée, et la liste d’autorisations, plus d’autres facteurs servant à restreindre l’accès non autorisé.

Processus Lock Down Object

Cette tâche peut être accomplie de nombreuses manières. J’ai créé un utilitaire appelé « Lock Down Object » pour aider à la mise en oeuvre de cette sécurité.

J’insiste beaucoup sur le fait que ma commande Lock Down Object (LCKDWNOBJ) n’est qu’un complément à la sécurité IBM i existante. Elle ne remplace pas la sécurité au niveau objet ni votre sécurité globale sur l’IBM i. Concertez-vous avec l’administrateur de sécurité IBM i pour le bon usage de la sécurité des objets que je couvre dans cet article. Par exemple, votre administrateur préfèrera peut-être une autre méthode que LCKDWNOBJ.

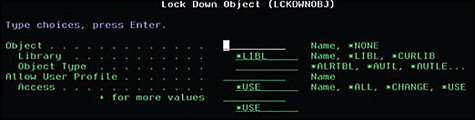

La commande LCKDWNOBJ telle qu’elle apparaît dans l’invite de commandes.

La commande LCKDWNOBJ, montrée dans la figure ci-dessus, ne fonctionne que pour les objets système de fichiers QSYS.LIB. Elle ajoutera des utilisateurs privilégiés élevés avec l’accès *EXCLUDE. Sachez que vous ne pouvez pas restreindre un profil avec l’autorité spéciale *ALLOBJ. Cette commande LCKDWNOBJ est utile pour scripter rapidement la révocation de l’accès à des membres d’un profil de groupe, pourvu qu’ils n’aient pas *ALLOBJ dans leur profil. Voici ce que je considère comme un utilisateur privilégié élevé, qui vous aidera à procéder à des ajustements dans le programme de traitement de commandes LCKDWN_RPG nécessaire à votre site :

• User Class *SECOFR ou *SECADM

• Special Authority contenant *ALLOBJ, *SECADM

• Primary Group Profile ou Supplemental Group Profile QSECOFR

Cette commande CL inclut un paramètre nommé ALWUSRPF (Allow User Profile). Grâce à lui, vous pouvez autoriser un certain profil utilisateur à accéder àun objet, même s’il aurait été par ailleurs exclu dans un profil de groupe.

Seule IBM doit créer des profils utilisateur commençant par la lettre Q. La commande LCKDWNOBJ valide tous les profils utilisateurs qui commencent par la lettre Q, dotés des critères de privilèges élevés mentionnés ci-dessus. Si le profil utilisateur Q a été créé par l’utilisateur *IBM, le profil bénéficie du droit d’accès.

Étendre les fonctions MySQL en utilisant d’autres produits

La commande MYSQL est suffisamment souple pour s’appliquer à d’autres produits. Par exemple, votre site peut avoir des produits de sécurité pour l’approvisionnement de comptes et la gestion des mots de passe recouvrant plusieurs plates-formes, dont IBM i, Windows et UNIX. En modifiant le programme de traitement de commandes pour la commande MYSQL, vous pouvez incorporer la synchronisation pour les fonctions *CRTUSR, *DLTUSR et *CHGUSRPWD d’après votre infrastructure de sécurité existante.

Téléchargez cette ressource

Rapport Forrester sur la sécurité des workloads cloud (CWS)

Dans son rapport, Forrester Consulting passe au crible et note les produits des 13 principaux fournisseurs de solutions de sécurité des workloads cloud (CWS). Bénéficiez d’un état des lieux complet du marché, explorez tous les enjeux associés à la convergence des fonctions de sécurité cloud et les avantages des solutions complètes.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise