Plus besoin aujourd’hui d’être un crack de l’informatique pour voler des données ou faire tomber un site web. Des outils simples d’utilisation et facilement accessibles sur le web permettent à n’importe qui de devenir le prochain membre des Anonymous.

Guide de piratage pour les nuls

Le Hacking fait sa révolution industrielle

Fini le temps où l’attaque d’un site web était réservé à quelques développeurs chevronnés. Les méthodes se démocratisent et tout un chacun peut aujourd’hui se convertir en Anonymous en trois clics de souris. L’éditeur de solutions de sécurité Imperva a passé deux années à arpenter les forums de hackers sur le web pour dénicher les dernières tendances en la matière. Et force est de constater que le pirate informatique d’aujourd’hui est bien éloigné de l’image du génie de l’informatique reclus dans son garage. « Grâce à la vente de logiciels et de services en ligne, ce qui prenait des semaines ou des mois prend maintenant quelques minutes, indique Sylvain Gil, Chef de produit chez Imperva.

Quelles sont donc ces techniques utilisées par les hackers ? Deux méthodes ressortent particulièrement : l’injection SQL et le DoS/DDoS (Denial of Service/Distributed Denial of Service). Si aucune d’elles ne constitue véritablement une nouveauté, les méthodes se sont considérablement simplifiées.

La « bonne vieille » injection SQL

Un chiffre pour commencer : 83 % des fuites de données dues au piratage sont causées par des injections SQL (Source : Privacy Rights Clearinghouse). Le principe est simple puisqu’il s’agit d’entrer une instruction SQL dans une application web liée à une base de données. Il suffit pour cela de passer, par exemple, par un formulaire classique d’identification pour accéder à son compte personnel sur le site internet en question. « Les bonnes vieilles techniques fonctionnent toujours, remarque Sylvain Gyl. Beaucoup d’entreprises n’y sont pas sensibilisée ou n’ont pas le budget pour recruter des experts en sécurité qui connaissent ces problématiques ».

Ce type d’attaque peut avoir plusieurs objectifs : vol de données sensibles d’une société, vol du mot de passe administrateur ou encore distribution de malware aux visiteurs du site web. Les conséquences peuvent être très importantes, comme l’a montré l’exemple de Sony en 2011. Le géant japonais avait dû interrompre son service Playstation Network pendant plusieurs semaines après que des pirates aient volé les données personnelles de 77 millions d’utilisateurs. L’impact de l’attaque avait alors été estimé par Sony à 122 millions d’euros.

Le cours de l’action Sony a chuté suite au piratage de 2011.

Une fois la cible et ses failles identifiées, il est temps de passer à l’attaque automatisée, encore une fois grâce à des outils accessible sur le web. « Vous les pointez sur une URL repérée grâce au scan et ensuite, vous laissez faire un algorithme qui va créer la meilleure requête SQL pour récupérer les données ». Et le tour est joué. À noter également que les données hachées stockées sur la base (généralement des mots de passe) ne sont pas à l’abri. Grâce aux différentes offres IaaS existantes, il est possible de mobiliser temporairement la puissance de calcul nécessaire pour les décrypter en brute-force.

Le DDoS : arme préférée des « Hacktivistes »

Passer de 25 000 transactions par seconde à plus de 550 000 en l’espace de quelques heures, voilà qui pourrait causer des problèmes à bon nombre de sites web. Et c’est ce qui est arrivé au site du Vatican suite à une attaque lancée par le collectif Anonymous. Alors qu’une offensive de ce type visait traditionnellement la couche réseau, les DDoS ont de plus en plus tendance à cibler la couche applicative pour faire tomber un site internet. « Au lieu d’exploiter les faiblesses du datacenter ou de l’OS, on vise directement le code PHP ou Java de l’application web ».

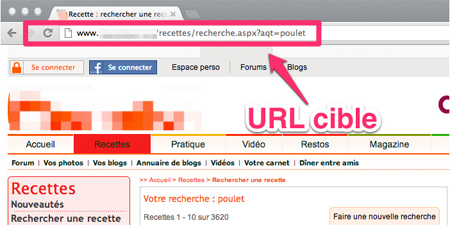

L’idée est de faire utiliser le plus de ressources possibles au système. Concrètement, imaginez un site intégrant un moteur de recherche interne. Il suffit de copier l’URL d’une requête et de la rentrer dans un outil qui va la répéter plusieurs dizaines de milliers de fois pour inonder le site et le rendre inaccessible.

Une simple recherche répétée des dizaines de milliers de fois peut rendre un site internet inaccessible.

Le DDoS est la tactique la plus utilisée des Anonymous. Le collectif de hackers recrute sur les réseaux sociaux des internautes prêts à participer à la prochaine attaque. Une fois le groupe constitué, il invite les participants à utiliser HOIC (Hight Orbit Ion Canon, ou LOIC dans son ancienne version). Presque toutes les attaques Anonymous viennent de cet outil. Avec seulement trois champs à remplir et un bouton à cliquer pour initier le DDoS, difficile de faire plus simple Une version mobile, accessible depuis un navigateur web, a été développée afin de pouvoir participer à une attaque communautaire depuis son téléphone.

Outre les motivations politiques de groupe comme Anonymous, le déni de service sert essentiellement à gagner de l’argent, en exigeant par exemple d’une société le versement d’une somme d’argent en échange d’un abandon de l’attaque. Une entreprise peut également souhaiter rendre le site e-commerce de son concurrent inaccessible pendant une période d’activité importante. La vente de logiciels et de services se développe également. Comptez entre 2 et 5 dollars de l’heure pour commander une attaque sur le site de votre choix ! Certains tentent également de vendre leurs outils mais, ironie de la chose, se retrouvent eux-mêmes confronté à d’autres hackers qui crackent ces logiciels de piratage.

« Résoudre le problème n’est pas très compliqué, assure Sylvain Gyl, mais le point faible est au niveau applicatif et ce n’est pas un investissement prioritaire pour les entreprises. Le niveau d’apprentissage requis du développeur pour sécuriser est beaucoup plus élevé que le niveau d’apprentissage nécessaire au hacker pour pirater. La solution est d’avoir un service en amont de l’application qui filtre les requêtes ». D’après une étude Gartner, seulement 5% des dépenses sécurité sont dédiées directement à la protection d’applications et de données.

Téléchargez cette ressource

Démocratiser l’adoption de l’IA par la maîtrise de ses données

Saviez-vous que 80% du temps de vos projets IA portent sur l’analyse de vos données ? explorez tous les outils nécessaires pour entreprendre une gestion performante de vos flux de données et optimiser votre architecture afin de réussir vos projets d’Intelligence Artificielle. découvrez le guide des experts Blueway.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Quel impact d’une cyberguerre sur les organisations ?

- Menaces cyber sur le secteur énergétique européen !

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation