Plusieurs options très intéressantes viennent compléter la fonctionnalité d’accès contrôle dynamique.

Gestionnaire de ressources du serveur de fichiers, les options pour aller plus loin

Parmi celles-ci, il faut retenir ce qui suit.

• En cas d’accès refusé, il est possible de définir une stratégie de remédiation permettant à l’administrateur de définir un message spécifique à l’utilisateur et même de prévenir le propriétaire de la ressource par mail, ce qui améliorera fortement la réactivité en cas de mauvaise configuration lors de la mise en place de DAC. A noter que cette fonctionnalité n’est disponible qu’en utilisant SMB 3.0 (et par conséquent que pour des accès à des fichiers ayant été réalisés depuis un poste client sous Windows 8/2012 vers un serveur de fichiers sous Windows Server 2012.

Cela se configure sur le serveur de fichiers, depuis la console Gestionnaire de ressources du serveur de fichiers – Gestion de la classification. Puis cliquez droit sur Propriétés de la classification et Définir les propriétés de gestion des dossiers.

• Les stratégies d’audit sont beaucoup plus efficaces lorsqu’elles sont couplées et qu’elles sont basées sur des expressions permettant ainsi de cibler les évènements à remonter en utilisant des expressions qui s’appuient sur des revendications (claims) d’utilisateur, d’ordinateur et de ressource.

Ainsi, vous pouvez par exemple choisir d’auditer tous les utilisateurs tentant d’accéder à des ressources pour lesquelles ils n’ont pas d’habilitations définies ou au contraire des administrateurs qui useraient de leurs droits de façon

abusive.

– Depuis les Propriétés du dossier à auditer, onglet Sécurité – Avancés – Onglet Audit – Ajouter – Sélectionner un principal.

– Choisissez alors le groupe à auditer, par exemple le groupe habilité à accéder à ce dossier.

– Vous pouvez ensuite ajouter une condition qui indique par exemple : Utilisateur – Groupe – Membre de chaque – Valeur – [Admins du Domaine] et [Administrateurs].

Vous aurez au préalable activez l’audit du système de fichiers dans Configuration Ordinateur – Stratégies – Paramètres Windows – Paramètres de Sécurité – Configuration avancée de la stratégie d’audit – Stratégie d’audit – Accès à l’objet. Puis au niveau du paramètre Auditer le système de fichiers et du paramètre Auditer la stratégie d’accès centralisé intermédiaire, activez l’audit Succès et Echec.

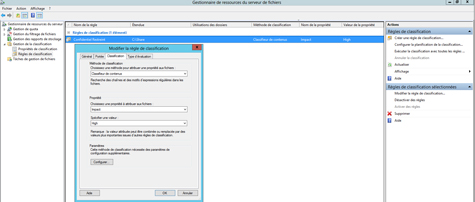

• La classification des fichiers étant une des étapes les plus complexes, sachez qu’il est possible de définir des règles de classification automatique des données. Vous pourrez alors chercher les fichiers contenant la chaîne de caractère « Confidentiel restreint » et ainsi catégoriser automatiquement le fichier en tant que « High ».

Il faut pour cela créer une règle de classification depuis la console Gestionnaire de ressources du serveur de fichiers ; en ayant pris soin au préalable d’avoir activé la Propriétés de ressources « Impact ».

Ainsi, cette règle sera exécutée et scannera tous les fichiers à la recherche de la chaîne de caractère en question puis attribuera automatiquement la valeur High à l’attribut Impact du fichier. Autrement, Microsoft propose également l’outil Data Classification Toolkit pour vous aider dans la classification de vos fichiers sur vos serveurs Windows 2008 R2 et 2012. Il est disponible à cette adresse.

• Si vous choisissez de coupler DAC à RMS, il sera possible de chiffrer vos documents sensibles suivant par exemple leur classification ce qui vous permet ainsi de garder le contrôle sur des documents classifiés quoiqu’il arrive.

Le contrôle d’accès dynamique est une évolution majeure présente dans Windows Server 2012. Bien qu’un travail de fond important soit nécessaire, la sécurité des données de l’entreprise s’en trouvera fortement améliorée.

Téléchargez cette ressource

Sécurité et gouvernance des applications d’IA

Les applications d’IA se multipliant dans les entreprises, ces dernières se doivent d’établir un cadre de gouvernance qui tient compte des risques de sécurité et des défis associés. Ce livre blanc vous offre les connaissances et les outils nécessaires à une gouvernance garante de la sécurité de vos applications d’IA.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise