Le fournisseur français de services cloud, né en 2012 de l’association de SFR, Bull et de la Caisse des Dépôts et Consignations, est aujourd’hui bien lancé.

Numergy dévoile son SOC

En l’espace de 18 mois, plus de 500 entreprises ont souscrit à ses offres d’informatique en nuage. Aujourd’hui, la société qui revendique le statut de « cloud souverain » lève le voile sur la stratégie de sécurité mise en place pour les protéger.

Numergy dévoile son SOC

« Toutes les entreprises sont victimes de la cybercriminalité. Sauf qu’elles en sont plus ou moins au courant ». Philippe Tavernier, PDG de Numergy, inaugurait le 15 avril dernier, le centre de supervision et d’administration de la sécurité du fournisseur de services cloud. L’occasion pour lui de rappeler les menaces qui guettent les infrastructures informatiques des entreprises et de souligner les avantages du cloud sur cette question. « La sécurité est toujours un frein dans l’adoption du cloud notamment parce que les clients ont souvent tendance à croire que leurs informations seront plus en sécurité chez eux que chez un prestataire extérieur », poursuit-il. Avec la présentation du SOC (Security Operations Center), le dirigeant compte bien tordre le cou à cette idée reçue.

Le centre est installé dans des locaux de la société Bull. Celle-ci s’est chargée de mettre en œuvre le SOC qui est opéré en 24/7 par les analystes Numergy depuis l’été 2013, date à laquelle les offres IaaS (Infrastructure-as-a-Service) de la société ont été lancées. À partir de ce moment-là, l’entreprise est devenue une cible pour les hackers du monde entier. « Le cloud public est intéressant pour les attaquants car il concentre beaucoup de ressources et d’informations », note Thierry Floriani, Responsable de la Sécurité des Systèmes d’Information (RSSI) de Numergy. D’autant plus que l’étiquette « cloud souverain » revendiquée par l’entreprise sous-entend l’hébergement de données sensibles sur la plateforme, qui génère donc un certain intérêt dans le monde de la cybercriminalité. « Certains doutaient de l’intérêt du cloud souverain jusqu’à l’affaire Snowden, rappelle Philippe Tavernier. Numergy, c’est le respect de toutes les réglementations françaises, un actionnariat de l’État et une localisation des données en France ».

Thierry Floriani, RSSI de Numergy, devant les écrans de contrôle du SOC.

Le centre de supervision est hébergé chez Bull mais est également relié

via un réseau 10 Gbits aux locaux du Numergy à Aubervilliers.

Pour la création de ce SOC, Bull a dû composer avec un cahier des charges strict, qui comprenait notamment l’interdiction de rentrer dans une machine virtuelle d’un client et ce même pour y déceler une menace potentielle.

Jusqu’à 2 millions d’événements pas seconde

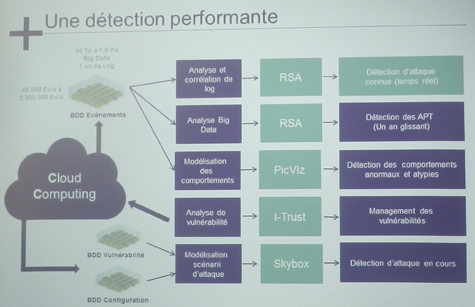

La stratégie de défense mise en place repose donc sur une combinaison de plusieurs outils afin de bâtir la plateforme de détection la plus performante possible. En premier lieu, la suite RSA Security Analytics, qui s’appuie notamment sur Hadoop, se charge de l’analyse des grands volumes de données récoltés pour y détecter à la fois les attaques connues en temps réel et les APT (Menaces persistantes avancées). La solution RSA se base sur une année complète de logs enregistrés dans une base de données capable d’absorber entre 40 000 et 2 millions d’événements par seconde et dont la taille peut atteindre jusqu’à 1,5 Po.

La technologie des français de PicViz Labs scrute elle aussi cette base d’événements pour en tirer une représentation visuelle de comportement normal de la plateforme et alerter sur toute activité qui s’en éloignerait. Autre jeune acteur français de la sécurité, I-Trust recherche les vulnérabilités de l’infrastructure cloud afin de les combler avant qu’elles ne soient exploitées par d’autres. Son scanner diminue les risques d’intrusion en détectant les ports ouverts, les mots de passes définis par défaut ou encore les clés de chiffrement faibles. Pour finir, l’outil Risk Control de la société californienne Skybox se charge de modéliser des scénarios d’attaques possibles et permet de déceler une intrusion en cours.

La stratégie de détection des menaces mise en place dans le SOC

repose sur une combinaison de plusieurs outils.

Un mail piégé venant de Chine

Le centre est conçu autour d’un cycle de sécurité complet. « Il permet de détecter une attaque mais aussi d’analyser, investiguer, supprimer la menace et ensuite communiquer autour de cette menace. Notre but est que Numergy ne devienne pas une plateforme d’attaque », note Guillaume Rossignol, Responsable de l’activité Security Operation Center chez BULL, qui rappelle au passage que l’attaque sur le réseau PlayStation Network de Sony en 2011, provenait d’un serveur hébergé chez Amazon Web Services.

Si Numergy prend toutes ces précautions, c’est aussi parce que malgré son jeune âge, elle a déjà eu à faire face à de nombreuses attaques. Elle en recense même actuellement près de 4 000 par jour. Depuis son lancement, elle a ainsi pu constater par exemple des installations répétées de sites de phishing bancaire, dont les VMs ont depuis été saisies et le signalement transmis à Interpol. Un mail piégé a également été reçu par certains salariés de l’entreprise. Celui-ci était censé venir de Philippe Tavernier et contenait en pièce-jointe un PDF. Le fichier dissimulait en réalité un malware et le mail était parti d’un bâtiment appartenant à l’État chinois.

Numergy souhaite aujourd’hui faire reconnaître la sécurité mise en œuvre via un programme de certification. Des démarches sont en cours pour valider la conformité de l’infrastructure aux normes ISO 9001 et 27001. La société souhaite également obtenir l’agrément pour l’hébergement des données de santé, la certification PCI DSS pour les informations bancaires et le label CSA Star (Security, Trust & Assurance Registry) délivré par la Cloud Security Alliance.

Téléchargez cette ressource

Comment accélérer la transformation des environnements de travail ?

Dans un monde professionnel en pleine mutation, la mobilité, l’efficacité énergétique, la sécurité et l’intelligence embarquée sont devenues des critères décisifs pour les équipements informatiques. Découvrez comment les nouveaux PC Microsoft Surface dotés des processeurs Snapdragon X Series s’imposent comme une réponse stratégique aux nouveaux enjeux IT.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Cloud : 37 % des entreprises françaises sécurisent les données trop tard

- Les banques passent à l’action avec l’IA générative et le cloud

- DSI en assurance : gardien du temple ou moteur de la transformation ?

- Ransomware : persistance des cyberattaques à l’échelle mondiale

- Cybersécurité : l’IA générative rebat les cartes du cybercrime