La planification d’un projet Lync est marquée par quelques étapes clef qui pour certaines d’entre elles ont un impact global sur l’environnement de production.

Lync 2013 : Phase de planification

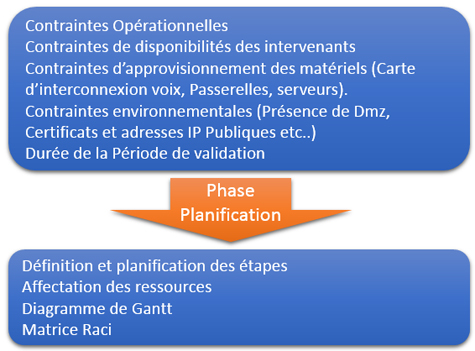

On trouve bien évidemment les opérations d’extension de schéma, la mise en place de passerelle de communication voix en coupure parfois du Pbx, ou la mise à disposition de certificats ou d’adresses IP publiques V4 qui sont parfois difficiles à obtenir. En outre, la disponibilité des équipes réseaux et des personnes ayant en charge la maintenance, en conditions opérationnelles, des équipements tels que les proxy inverses et les répartiteurs de charge est une contrainte de planification qu’il convient de ne pas négliger. N’oublions pas que Lync est un produit communiquant et va demander, plus particulièrement dans le cadre de scénarios basés sur une répartition de charge matérielle, la mise en place de paramétrages parfois évolués.

La phase de validation fonctionnelle (Vérification d’Aptitude) doit être ainsi particulièrement étendue car les fonctions Lync et les cas d’usage sont généralement nombreux. Ce sera notamment le cas si votre le projet comprend une phase de coexistence entre Office Communicator, Lync 2010 ou Lync 2013. Et si vous associez à cela les accès externes et la présence des fonctions mobiles sur Windows Phone, Iphone, Ipad, Android, vous aurez plusieurs centaines de tests à faire pour valider l’ensemble des scénarios.

Dans la plupart des cas, je vous rassure, les équipes techniques valident les fonctions clefs et migrent une population pilote importante et variée afin de vérifier que la plateforme est totalement opérationnelle.

Dans les entreprises de taille importante, tous les changements demandés, toutes les validations indispensables vont nécessiter l’établissement de demandes de changement qui elles aussi peuvent générer du délai. Toutes ses contraintes liées à l’organisation et à l’approvisionnement doivent impérativement rentrer en ligne de compte dans la planification du projet.

Téléchargez cette ressource

Rapport Forrester sur la sécurité des workloads cloud (CWS)

Dans son rapport, Forrester Consulting passe au crible et note les produits des 13 principaux fournisseurs de solutions de sécurité des workloads cloud (CWS). Bénéficiez d’un état des lieux complet du marché, explorez tous les enjeux associés à la convergence des fonctions de sécurité cloud et les avantages des solutions complètes.

Les articles les plus consultés

- Cybersécurité Active Directory et les attaques de nouvelle génération

- N° 2 : Il faut supporter des langues multiples dans SharePoint Portal Server

- Partager vos images, vidéos, musique et imprimante avec le Groupe résidentiel

- Et si les clients n’avaient plus le choix ?

- Les 6 étapes vers un diagnostic réussi

Les plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise