Qu'il s'agisse d'un État souhaitant détourner des éléments de propriété intellectuelle, ou de criminels extorquant de l'argent ou des informations personnelles, les administrations sont confrontées à des profils d'attaques utilisant une multiplicité de techniques et modes opératoires …

Les cybercriminels au cœur des services publics en 2022

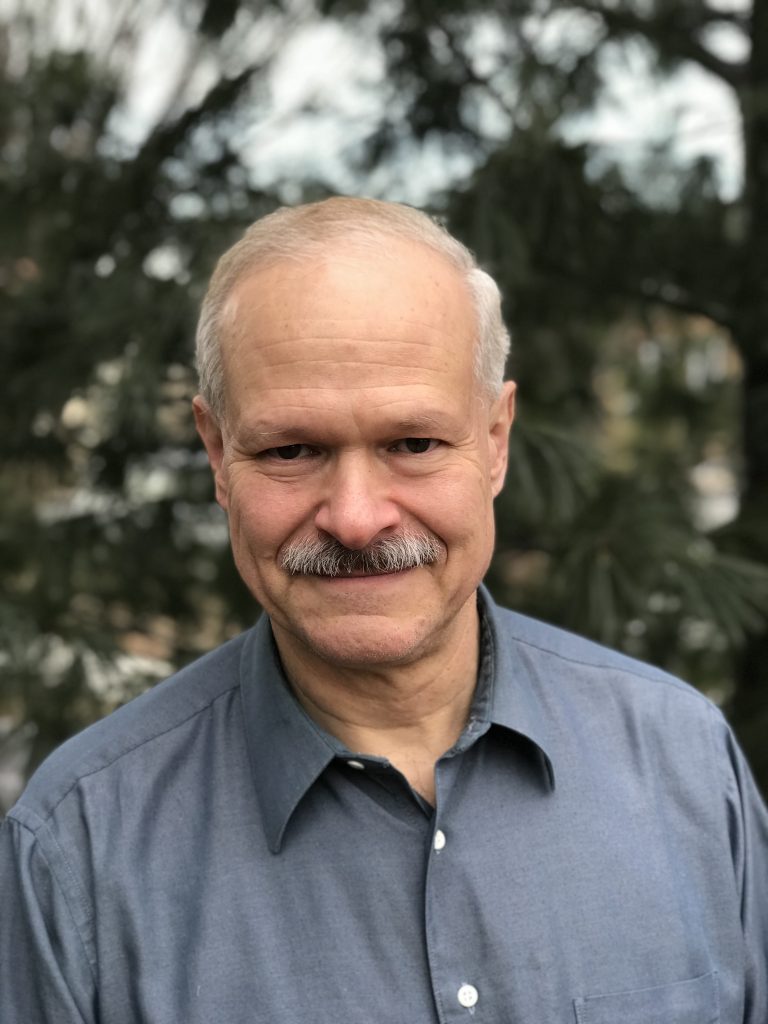

Derek Manky, dirigeant de FortiGuard Labs et en charge de la veille et des partenariats autour des menaces, et Jim Richberg, CISO de Fortinet pour le secteur public, exposent leur point de vue concernant les menaces pesant sur le secteur public en 2022, et sur les moyens de s’en protéger.

Les administrations, collectivités territoriales et autres acteurs du Service Public doivent se protéger des menaces. Le secteur privé peut penser, souvent à tort, qu’il suffit d’une bonne protection pour que les assaillants s’en prennent aux cibles les plus faciles. Pour le secteur public, une telle posture est impossible.

Dans le rapport de FortiGuard Labs, quelles sont les prévisions sur les menaces ciblant le secteur public ?

Derek Manky : dans le secteur public, nous assistons à une convergence de la cybercriminalité et des menaces APT (Advanced Persistent Threats). L’acronyme APT fait référence à une approche sophistiquée qui permet des attaques mieux préparées en amont et mieux ciblées. Les cybercriminels investissent davantage dans les phases de reconnaissance et d’armement des attaques. Compte tenu de l’ampleur des profits tirés des ransomwares, il s’agit d’un vrai investissement, en particulier dans la création de nouvelles de menaces. Nous appelons cette nouvelle forme de cybercriminalité APC pour Advanced Persistent Cybercrime.

Un autre phénomène est plus inquiétant pour le secteur public en 2022 : les logiciels qui permettent des attaques agressives.

Les ransomwares en sont un exemple, mais nous avons également observé des logiciels malveillants de type « wiper » intégrés dans des campagnes de ransomwares. Ces « wipers », également baptisés « killware », sont particulièrement destructeurs. En intégrant un killware à leur stratégie, les cybercriminels peuvent endommager des systèmes, pour montrer d’emblée qu’ils ne plaisantent pas, puis demander une rançon élevée en échange de quoi les autres systèmes seront épargnés. Dans le passé, nous avons vu ces stratégies affecter les infrastructures IT des entreprises. En 2022, elles vont progresser vers l’OT et le secteur public.

Jim Richberg : il est toujours économique, et donc rentable pour les cybercriminels d’utiliser des vulnérabilités connues, même si elles ont 10 ans d’existence. Les grandes entreprises et les administrations, protégées par des correctifs de sécurité, devront toutefois rester à l’affût des vulnérabilités nouvellement découvertes. Dans certains cas, elles devront appliquer des patchs pour garder une longueur d’avance sur les assaillants.

Derek Manky : l’infrastructure est également à prendre en considération. La surface d’attaque est désormais connectée. Dans le passé, IT et OT étaient indépendants, aujourd’hui ils sont connectés, rendant des zones auparavant inaccessibles désormais vulnérables. Par exemple, les téléterminaux (RTU) de terrain, dans le domaine du pétrole ou du gaz par exemple, sont désormais de plus en plus connectés grâce au haut débit, à la 5G ou le haut débit par satellite.

Jim Richberg : je pense que les acteurs du Service Public vont devoir changer d’état d’esprit. Certains d’entre eux vous le disent : « Je ne suis pas un industriel, je n’ai pas d’OT ». Mais ils peuvent disposer de bâtiments intelligents, de caméras vidéo ou de capteurs de filtration d’air pour préserver la santé des collaborateurs et du grand public. Les technologies OT et les objets connectés (IoT) sont donc bien présents et il s’agit de se protéger des menaces qui ciblent ces environnements.

Derek Manky : Parfaitement. Linux étant dominant dans le domaine de l’OT, les assaillants développent des attaques spécifiques à Linux, cette plateforme équipant nombre de systèmes OT et IoT. Ceci élargit donc la surface et les capacités d’attaque. Par exemple, Mirai , le botnet le plus prévalent en 2021, est basé sur Linux. Et ce n’est que la partie émergée de l’iceberg, je pense qu’il y en aura beaucoup d’autres.

Téléchargez cette ressource

Démocratiser l’adoption de l’IA par la maîtrise de ses données

Saviez-vous que 80% du temps de vos projets IA portent sur l’analyse de vos données ? explorez tous les outils nécessaires pour entreprendre une gestion performante de vos flux de données et optimiser votre architecture afin de réussir vos projets d’Intelligence Artificielle. découvrez le guide des experts Blueway.

Comment ces menaces s’inscrivent-elles dans les priorités de nos administrations ?

Jim Richberg : aux États-Unis, le président Biden a signé un projet de loi pour consacrer 1 200 milliards de dollars pour les infrastructures et l’emploi. La mise en œuvre de ce projet et l’établissement des règles et normes reposeront sur la compréhension par le gouvernement des environnements OT et du volet cybersécurité. Dans cette perspective, favoriser et réguler la mise en œuvre de cette loi devient très complexe car les administrations s’investissent également dans les missions qui leur ont été assignées par les récentes circulaires incitant à déployer le Zero-Trust et à accélérer la migration vers le cloud. Je pense donc que la cybersécurité devient plus complexe pour les administrations.

Lorsque nous parlons du secteur public, et des menaces qui pèsent sur lui, il est essentiel de considérer que ce secteur est tout sauf homogène. Les administrations nationales disposent de budgets et d’une expertise importants, même si elles ont du mal à pallier la pénurie de compétences pour rester à la pointe de la technologie. En revanche, les collectivités locales et régionales disposent de moins de ressources à allouer à la cybersécurité. C’est pourtant avec ces acteurs que nombre de citoyens interagissent au quotidien.

Selon vous, quelles sont les tendances au niveau des petites structures du secteur public ?

Derek Manky : la cybercriminalité est un écosystème à part entière et le modèle de « ransom-as-a-service » en fait partie. Des cybercriminels versent aujourd’hui des commissions à des partenaires pour mener des attaques. La cybercriminalité va donc se diversifier et gagner en puissance, avec davantage d’acteurs et un arsenal plus large. Si l’on considère toutes les composantes de la cybercriminalité, à l’instar du blanchiment d’argent, les réseaux vont s’étendre et se diversifier. Ces menaces se rajoutent à celles auxquelles le secteur public est déjà confronté, comme les menaces APT et celles sponsorisées par des états-nations.

Une meilleure compréhension des tenants et des aboutissants de la sécurité des acteurs publics est nécessaire. En matière de veille et d’investigation sur les menaces, l’objectif ultime est d’identifier des individus. Cependant, l’acquisition d’autres données (objectifs des attaques, secteurs d’activité ciblés ou infrastructures visées) peut contribuer à perturber les campagnes d’attaques et les activités malveillantes. L’identification des cybercriminels et de leurs stratégies permet de réagir plus rapidement et plus efficacement à leurs attaques. Tout comme repérer les mouvements de fonds, les portefeuilles de crypto-monnaies notamment, et les flux monétaires liés à l’écosystème cybercriminel.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Quel impact d’une cyberguerre sur les organisations ?

- Menaces cyber sur le secteur énergétique européen !

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation