Nette augmentation des arnaques de type phishing liées aux crypto-monnaies dans les régions où celles-ci sont populaires ! Décryptage.

Les 4 moyens de se protéger des escroqueries aux crypto-monnaies

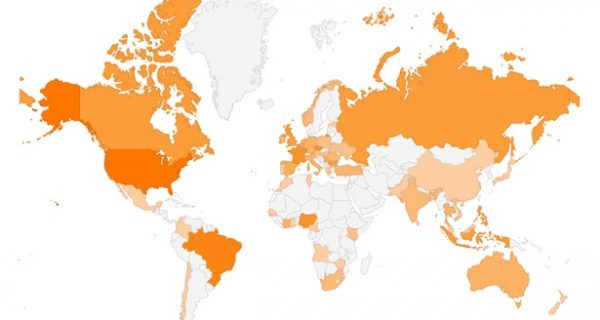

Les États-Unis, le Brésil et le Nigéria sont les principales cibles de ces escroqueries, avec des niveaux notables également au Royaume-Uni, en France, en Russie et en Inde. Alors comment stocker les crypto-monnaies et se protéger ? Retour sur les analyse des chercheurs du Threat Labs d’Avast.

« Le marché de la crypto-monnaie est en plein essor. Le Bitcoin a reçu un coup de pouce suite aux récentes annonces du Salvador selon lesquelles cette crypto-monnaie sera reconnue comme ayant cours légal dans le pays. D’autres pays de la région devraient lui emboîter le pas”, explique Peter Kovac, Chercheur chez Avast. « Cette valorisation du Bitcoin a des répercussions sur l’ensemble du paysage cryptomonnétaire et certains analystes prédisent même que 2021 sera une année record pour les crypto-monnaies.”

Méthodes pour stocker la crypto-monnaie

Analyse de méthodes et portefeuilles que les propriétaires de crypto-monnaies peuvent déployer.

- Portefeuilles de garde

La crypto-monnaie est gérée par une entité, comme Binance service d’échange de crypto-monnaie) ou autre. Le portefeuille de garde fonctionne comme un compte bancaire traditionnel.

Avantages : le devoir de sécurisation des fonds incombe en partie au prestataire de services, les utilisateurs disposent de garanties et d’assurances dans une certaine mesure.

Risques : si le service fait faillite ou est frauduleux, il y a risque de perte de tout ou partie des fonds. Les utilisateurs sont à la merci du fournisseur de services et peuvent limiter les personnes ayant accès

Menaces : les utilisateurs doivent considérer leur compte crypto comme toute autre forme de compte bancaire en ligne (menaces et vulnérabilités) sans les mêmes protections et assurances des banques traditionnelles. Le phishing est l’une des plus grandes menaces auxquelles sont confrontés les portefeuilles de garde : faux sites Web se faisant passer pour des services d’échange, pour voler les informations d’identification et les fonds hébergés.

- Portefeuilles logiciels

Les portefeuilles logiciels sont des applications qui gèrent les numéros et codes d’accès des propriétaires de crypto-monnaie et leur permettent d’effectuer des transactions directement.

Avantages : les portefeuilles logiciels sont conçus pour être très pratiques et faciles à utiliser. Les utilisateurs ont un contrôle total sur leurs fonds

Risques : l’appareil sur lequel le portefeuille logiciel est stocké pourrait être le point de défaillance. S’il est piraté, volé ou même endommagé, l’utilisateur pourrait perdre définitivement l’accès à ses propres fonds

Menaces : les ransomwares chiffrent l’appareil, les informations qui y sont stockées et exigent le paiement d’une rançon pour déverrouiller l’appareil et ses données. Les chevaux de Troie espionnent les données de l’utilisateur et les “portes dérobées” pour permettre aux intrus de pénétrer dans l’appareil

Téléchargez cette ressource

Démocratiser l’adoption de l’IA par la maîtrise de ses données

Saviez-vous que 80% du temps de vos projets IA portent sur l’analyse de vos données ? explorez tous les outils nécessaires pour entreprendre une gestion performante de vos flux de données et optimiser votre architecture afin de réussir vos projets d’Intelligence Artificielle. découvrez le guide des experts Blueway.

- Méthode de mémorisation ou d’écriture

Solution simple, mais sujette aux erreurs qui consiste à conserver son numéro et ses codes à l’écrit ou les mémoriser

Avantages : simplicité, faible coût et insensibilité au piratage ou autres menaces informatiques

Risques : si le papier est détérioré, perdu, si l’utilisateur oublie ses codes, il risque de perdre ses fonds.

Menaces : aucune sauvegarde en cas de perte de papier ou de mémoire

- Portefeuilles matériels

Périphériques distincts (clé USB …), ils font office de portefeuille et sont livrés avec une notice de récupération, et la clé privée inscrite.

Avantages : conçus pour empêcher le piratage. Seules des personnes sélectionnées et qualifiées ont démontré leur capacité de déchiffrer un portefeuille matériel après y avoir eu un accès physique.

Risques : la perte est l’un des plus gros risques. Bon à savoir : les portefeuilles matériels peuvent être onéreux, avec des coûts de conservation associés.

Menaces : en suivant les consignes, les menaces sont minimes. Ils nécessitent des vérifications avant l’envoi d’argent, les transferts se font sur l’appareil de l’utilisateur et les clés privées ne quittent jamais cet appareil.

Les 4 moyens de protéger la crypto-monnaie

Les utilisateurs doivent se méfier des escroqueries aux multiples formes. Voici 4 recommandations pour se protéger :

- Se méfier des messages privés non sollicités

Il faut bloquer tout message non sollicité car susceptible d’être frauduleux. Un message provenant d’un numéro inconnu, d’un contact connu mais inhabituel et urgent peut révéler que le téléphone a été piraté. L’intention cachée peut être de s’introduire dans le système pour espionner les données de l’utilisateur.

- Être vigilant face au phishing mobile

Les attaques peuvent provenir de n’importe de SMS, réseaux sociaux, plateformes de messagerie tierces ou e-mails. Les applications mobiles malveillantes sont en hausse et ont la capacité d’enregistrer les frappes du clavier et d’espionner les activités en cours.

- S’appuyer sur des services solidement sécurisés

Il faut privilégier un fournisseur proposant des mesures de sécurité solides (méthodes d’authentification à deux facteurs, mots de passe distincts pour se connecter et effectuer un transfert).

- Installer un antivirus

Il faut s’assurer d’avoir une protection antivirus solide et pérenne sur tous les appareils : PC, smartphones, tablettes, où sont stockées des informations et/ou à partir desquels les comptes sont accessibles.

Source – Threat Labs d’Avast

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise