Le mécanisme normal d’enregistrement de l’activité sur un système Windows est la consignation dans le journal d’événements. Votre script peut aussi utiliser les journaux d’événements locaux et distants pour marquer les étapes de son exécution. L’un des avantages du journal d’événements, c’est de pouvoir replacer les étapes de votre script

La création d’entrées dans le journal d’événements

dans la continuité des évènements du système.

Exemple d’utilisation de LogEvent

C:\>Set Message=Message pour l’eternite

c:\>logevent -s I -r "Clonage" -e 999 %Message%

Logevent command completed successfully!

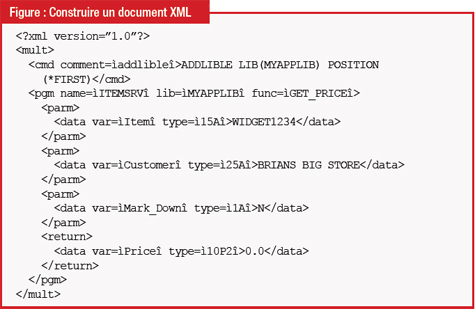

Je viens d’enregistrer un évènement dans le journal d’application : Voir figures 2 et 3 On retrouve dans l’événement la source (clonage), l’ID d’évènement (999) et mon message pour l’éternité. Un des avantages de l’enregistrement d’évènements c’est qu’il est possible de visualiser les étapes avant la fin du déroulement du script.

L’envoi d’emails

L’envoi d’un email permet de matérialiser la fin de l’exécution du programme ou une erreur majeure dans son déroulement. Un des avantages des outils d’envoi de mails, c’est leur indépendance par rapport au système qui les héberge. Un mail peut être émis par un compte qui n’a qu’un minimum de droits sur le système contrairement à la création d’une entrée dans le journal d’événements.

La consultation du mail rentre dans une démanche normale de l’activité des destinataires. Ceux-ci peuvent être des utilisateurs « classiques » (comptable, trésorier, directeur).

Téléchargez cette ressource

Comment lutter contre le Phishing ?

Dans un environnement cyber en constante mutation, le phishing évolue vers des attaques toujours plus sophistiquées combinant IA, automatisation et industrialisation. Une réalité complexe qui exige des mesures de sécurité avancées et repensées au-delà de l’authentification multifacteur. Découvrez les réponses technologiques préconisées par les experts Eviden et les perspectives associées à leur mise en œuvre.

Les articles les plus consultés

- Les 6 étapes vers un diagnostic réussi

- Cybersécurité Active Directory et les attaques de nouvelle génération

- N° 2 : Il faut supporter des langues multiples dans SharePoint Portal Server

- Partager vos images, vidéos, musique et imprimante avec le Groupe résidentiel

- Activer la mise en veille prolongée dans Windows 10

Les plus consultés sur iTPro.fr

- Stimuler l’innovation durable grâce à la transformation numérique et aux principes ESG

- Retour au bureau avec Copilot M365

- Les entreprises optent pour des solutions durables

- Le rôle clé du no-code/low-code dans la transformation numérique

- Le rôle de l’intelligence Artificielle dans le Cloud Computing