Chiffre amplement diffusé, Gartner projette à 26 milliards le nombre d’objets connectés en 2020.

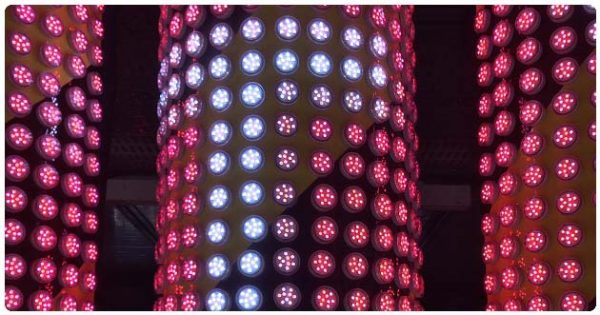

Internet des Objets (IoT) : futur tsunamI du numérique

Une problématique se pose, comment faire pour analyser et traiter cette énorme quantité de données ? Hitachi Data Systems s’investit pour apporter des solutions Big Data sur le sujet des objets connectés. Michel Alliel, directeur marketing Produits et Solutions pour l’Europe du Sud chez HDS apporte quelques éléments de réponse…

Au creux de la vague

Pour Michel Alliel, aux origines du Big Data, trois vagues se sont succédé.

La première vague « historique » concerne les données structurées, soit le patrimoine des applications des entreprises qui fait l’objet depuis quelques années d’analyses en tout genre afin de les monétiser.

La seconde rassemble les données créées par les hommes qui vont des documents de bureautique aux sites web en passant par les réseaux sociaux mais aussi les données non-structurées qui représentent une partie importante en termes de volumétrie au sein du Big Data.

La troisième vague, version informatique du Tsunami, est en formation avec à la base les données de l’internet des objets issues des machines qu’elles soient individuelles, industrielles ou de services.

Comme le précise Michel Alliel, « cela représente des volumes importants, non pas que chaque machine produise un gros volume de données mais c’est surtout leur nombre qui peut dans certains cas devenir un challenge ».

« Un problème de masse »

La technologie de stockage et de conservation des données s’est largement développée ces dernières années et devrait pouvoir absorber cet afflux massif.

Pourtant, ce n’est pas à ce niveau que se joue toute la problématique mais plutôt du côté de l’analyse et du traitement de ces données : « qui dit objets connectés veut dire qu’à un moment donné à l’autre extrémité de cet objet, il y a quelque chose, une application qui prend en compte cette connexion, transfère, analyse et produit un échange avec cet objet. Le challenge avec ces applications web est que l’objet se connecte à internet au travers d’un portail web et va échanger un certain nombre de choses ».

C’est exactement sur cet aspect que le bât blesse. Les sites vont devoir se renforcer pour absorber l’augmentation d’utilisateurs cherchant à compulser leurs données à travers internet.

L’internet des objets force les entreprises qui conçoivent ces systèmes à deux évolutions, la première c’est d’apporter des « solutions pour des applications web massivement parallèles comme Hitachi Scaleout Plateform » où « il faut que le stockage soit proche du calcul pour permettre de pouvoir déployer de façon massive une web app sur un million d’exemplaires et la faire tourner dans une infrastructure ou une machine virtuelle capable de pouvoir prendre en charge ce type de connexion ».

La seconde, c’est un possible basculement de ces services qui jusqu’à présent étaient proposés gracieusement vers un modèle économique d’abonnement forfaitaire plus viable et plus complet.

Sécurité… ou pas

Comme dans tous les domaines qui touchent à l’informatique, la sécurité est primordiale et la relation coûts/risques doit être bien sous-pesée surtout lorsque les données se rapportent à la personne. Est-ce qu’il est nécessaire de protéger les données d’une montre connectée ?

Peut-être pas. Cependant, Michel Alliel considère que : « le législateur comme pour les réseaux sociaux et autres, est très en retard et la société ne sait pas gérer l’ensemble de ses connexions. Dans les réseaux sociaux, on voit bien dans l’actualité que les mouvements de masse, d’opinion ou encore de propagande qui utilisent comme vecteur ces réseaux sociaux ne sont absolument pas gérés par la société. On est démuni ».

De la même façon pour les objets connectés et la protection des données, le législateur a un rôle à assumer. Il ne faut pas oublier que la plupart des services qui proposent de consulter en ligne les informations liées à sa montre, pèse-personne ou objet connecté imposent un contrat où l’utilisateur en échange de ces services gratuits cède ses droits.

A l’inverse, on peut s’attendre avec la future arrivée de services payants à une sécurisation logique de ses données. D’un point de vue technologique, il serait très aisé de mettre en place les mesures de défense adéquates.

« On peut très bien crypter une montre et envoyer des données cryptées entre la montre et le site web, le site web et autre chose… Je pense que l’on va y venir et que la société va être complètement cryptée. Cependant les législations militaires, policières, renseignements ne sont pas très favorables à la propagation du cryptage. Imaginez un Facebook crypté, ça serait dommage pour la NSA… » conclut Michel Alliel.

Téléchargez cette ressource

Démocratiser l’adoption de l’IA par la maîtrise de ses données

Saviez-vous que 80% du temps de vos projets IA portent sur l’analyse de vos données ? explorez tous les outils nécessaires pour entreprendre une gestion performante de vos flux de données et optimiser votre architecture afin de réussir vos projets d’Intelligence Artificielle. découvrez le guide des experts Blueway.

Les articles les plus consultés

- MOOC : Propulser les femmes dans le numérique !

- Les services cognitifs : un élément essentiel pour la gestion intelligente des contenus d’entreprise

- Le rôle de la 5G dans la croissance et relance économique

- Transformation digitale, 8 tendances à retenir

- L’expérience client : une feuille de route 2021 en 5 axes

- Les entreprises européennes championnes de l’IA

- L’impact positif de l’Intelligence Artificielle dans l’environnement de travail

- L’Indice d’Agilité Digitale : un critère pour défier le choc sanitaire

- Les 3 fondamentaux pour réussir son projet d’automatisation intelligente

- Les nouvelles technologies à l’horizon 2030

Les plus consultés sur iTPro.fr

- Quel impact d’une cyberguerre sur les organisations ?

- Menaces cyber sur le secteur énergétique européen !

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

Sur le même sujet

L’expérience client : une feuille de route 2021 en 5 axes

MOOC : Propulser les femmes dans le numérique !

Les entreprises européennes championnes de l’IA

Le rôle de la 5G dans la croissance et relance économique

L’Indice d’Agilité Digitale : un critère pour défier le choc sanitaire