Les administrateurs système Windows 2000 et Windows NT portent souvent plusieurs casquettes. Celle d’administrateur SQL Server en fait partie. Or voici que Microsoft vient de réaliser un travail surprenant en automatisant un grand nombre de tâches dans SQL Server 7.0.

Beaucoup d'entreprises ne voient pas la nécessité d'embaucher un administrateur de base de données à plein temps et engagent à sa place un administrateur Windows 2000 ou NT pour assumer ces responsabilités. En même temps, la quantité d'informations confidentielles stockées dans les bases de données SQL Server ne cesse d'augmenter dans les entreprises. Si vous démarrez dans l'administration de base de données, un peu d'aide ne sera probablement pas superflue pour comprendre le modèle de sécurité de SQL Server et comment configurer la sécurité pour accorder l'accès à la base de données à ceux qui en ont besoin et en empêcher les accès inopportuns.

Le modèle de sécurité de SQL Server 7.0 est nettement amélioré par rapport aux précédentes versions et plus étroitement intégré avec la sécurité de Windows 2000 et NT, dont elle est très proche. Si vous avez une installation SQL Server 6.5 et que vous n'avez pas un administrateur de base de données à plein temps, je vous conseille de passer à SQL Server 7.0, qui est infiniment plus facile à administrer. Pour rédiger cet article, j'ai utilisé SQL Server 7.0 sous Windows NT 4.0, mais on peut appliquer les mêmes instructions et les mêmes problèmes de sécurité à Windows 2000, qui ne présente pas de différences majeures avec SQL Server 7.0, à part quelques boîtes de dialogue mentionnant " Windows NT/2000 " au lieu de " Windows NT ".

Le modèle de sécurité de SQL Server 7.0 est nettement amélioré par rapport aux précédentes versions

SQL Server a trois niveaux de sécurité. D’abord, les utilisateurs doivent ouvrir une session SQL Server ou posséder un profil de connexion NT valide, mappé à un profil SQL Server. L’ouverture d’une session SQL Server ne donne pas aux utilisateurs la permission de se connecter à n’importe quelle base de données SQL Server. Le second niveau de sécurité permet aux utilisateurs de se connecter à des bases de données spécifiques. Le troisième niveau permet d’attribuer des permissions d’accéder aux objets d’une base de données; par exemple, de spécifier les tables et les vues pouvant être vues par un utilisateur et les procédures stockées pouvant être exécutées par un groupe. Les trois niveaux de sécurité présentent des analogies avec Windows 2000 et NT et les connaissances déjà acquises sur la sécurité Windows peuvent s’étendre au domaine SQL Server.

SQL Server dispose de deux modes d’authentification : le mode de sécurité NT et le mode mixte. En mode NT, si les profils de connexion des utilisateurs NT sont mappés aux profils SQL Server, les utilisateurs authentifiés par NT peuvent aussi se connecter à SQL Server. Ceux qui ne sont pas authentifiés par NT ne peuvent pas accéder à SQL Server. En mode mixte, les utilisateurs NT se connectent à NT et à SQL Server comme en mode NT et les utilisateurs non authentifiés par NT peuvent fournir un nom et un mot de passe pour se connecter à SQL Server. (Les utilisateurs NT ont aussi la possibilité d’utiliser un profil et un mot de passe SQL Server valide, au lieu de leur propre profil de connexion NT, pour l’authentification SQL Server). Il est préférable d’utiliser le mode de sécurité NT sauf si l’on a besoin du mode mixte.

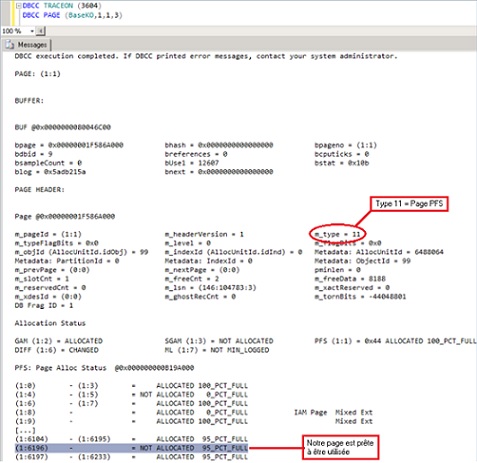

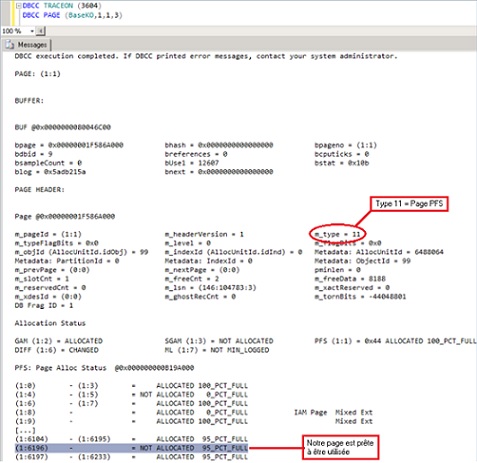

Pour vérifier ou changer le mode de sécurité d’un système SQL Server, ouvrez le composant logiciel enfichable Gestionnaire d’Entreprise SQL Server de la MMC, cliquez à droite sur le nom du serveur et sélectionnez Propriétés. Sélectionnez l’onglet Sécurité, que montre la Figure 1. Si vous changez le mode de sécurité, vous devez arrêter et redémarrer SQL Server (il n’est pas nécessaire de rebooter le système). Dans le dossier du programme SQL Server, sélectionnez Gestionnaire d’Entreprise et utilisez-le pour arrêter et redémarrer le service SQL Server et pour redémarrer le service SQL Server Agent (l’arrêt du serveur arrête aussi l’agent).

Téléchargez cette ressource

Rapport Forrester sur la sécurité des workloads cloud (CWS)

Dans son rapport, Forrester Consulting passe au crible et note les produits des 13 principaux fournisseurs de solutions de sécurité des workloads cloud (CWS). Bénéficiez d’un état des lieux complet du marché, explorez tous les enjeux associés à la convergence des fonctions de sécurité cloud et les avantages des solutions complètes.