L'enjeu : être à même de fournir un environnement de travail aux employés, quels que soient le terminal utilisé, le lieu et le moyen de connexion.

BYOD : quel impact sur les infrastructures d’entreprise ?

Windows, Windows RT et Windows Phone.

Actuellement, Microsoft dispose de trois déclinaisons de son système d’exploitation : Windows, Windows RT et Windows Phone.

Contrairement à ses concurrents Google et Apple, qui proposent une version unique de leur OS pour mobiles et tablettes et une autre pour Desktop, Microsoft a développé un système d’exploitation pour chaque type d’appareil. Ainsi, Windows est destiné aux PC Intel, Windows RT aux tablettes ARM et Windows Phone aux smartphones. Trois plateformes distinctes (bien que reposant sur le même noyau) ayant chacune sa spécificité et n’étant pas compatible avec les autres. Ainsi, une application pour Windows 8.x ne fonctionne pas sur Windows RT et une application Windows RT n’est pas prise en charge par un Windows Phone.

Depuis quelques mois, le groupe travaille à une stratégie commune pour développer un « One Microsoft » unifié autour des appareils et des services. La responsable Devices et Studios de Microsoft, Julie Larson-Green, confirme que Microsoft ne veut pas poursuivre le développement de trois systèmes d’exploitation différents. Quoi qu’il en soit, la courbe serait déjà amorcée et Microsoft devrait publier un store unique pour ces deux OS début 2014.

Cette information est de premier ordre dans la construction d’une stratégie Digital Workplace où l’option FULL Microsoft fait sens :

- Collaboratif et productivité: Lync, Sharepoint, Skydrive Pro, Exchange, Office On-Premise, Online et/ou Hybride.

- Sécurité : DirectAccess (prise en charge des One Time Password) pour l’interconnexion sécurisée de clients, quarantaine et vérification conformité périphérique (NPAS), classification des serveurs de fichiers.

- MDM : System Center Configuration Manager et l’option InTune (management de plateforme Windows RT, iOS, Android, …).

- App-V, Hyper-V et Remote Desktop Services/MDOV pour la virtualisation d’applications et scénarios VDI.

Cette stratégie de la part de Microsoft conforte la tendance du marché grandissante, le BYOD. Quelques chiffres récents d’études menées par IDC confirment la donne :

- 42 % des employés pensent qu’ils ont de meilleurs outils informatiques à la maison qu’au travail.

- 95 % des employés utilisent au moins un terminal personnel au travail.

- Le nombre de terminaux connectés va doubler, passant de 916 Millions en 2011 à 1,84 milliard en 2016.

- 69 % des employés accèdent à leurs applications professionnelles depuis leurs terminaux personnels.

- 80 % en entreprises n’ont aucun système pour protéger leurs données sur des terminaux personnels.

Bien que la politique Microsoft pousse à son adoption du fait de son intégration transparente à tout l’écosystème (serveurs, systèmes de management/gestion, tablette, OS Client, …), celui-ci peut ne pas être le seul choix en entreprise, c’est pour cela qu’il est indispensable de vérifier les points suivants :

|

Checklist pour le BYOD |

|

|

1 |

Classification du patrimoine numérique |

|

2 |

Segmentation des utilisateurs |

|

3 |

Analyse des besoins de conformité |

|

4 |

Architecture d’accès sécurisée |

|

5 |

Structure des politiques |

|

6 |

Inventaire des contrats de licences |

|

7 |

Politique de support par l’IT |

|

8 |

Analyse d’impact financier, juridique, conditions de travail, RH, … |

|

9 |

Besoins hardware, software et en bande passante |

|

10 |

Stratégie de communication |

Certaines bonnes pratiques concernant le BYOD visent à améliorer la productivité et minimiser les risques, en voici quelques unes :

• Définir la stratégie de déploiement : De par sa nature, le BYOD est la plus souvent à l’initiative de l’utilisateur final. Cependant les entreprises doivent considérer les modèles de financement.

• Mettre à jour les politiques d’usages : Les entreprises ne doivent pas tenir compte du type de périphériques aussi longtemps que les règles d’usages et de confidentialité sont respectées. La connectivité est essentielle afin de surveiller et protéger les données de l’entreprise, cela peut inclure une possibilité de réinitialiser les données à distance.

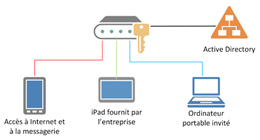

• Déterminer les options de connectivité : Par défaut ActiveSync et Active Directory peuvent être suffisants pour les usages basiques. Des scénarios de type VDI ou Citrix/ Remote Desktop Services peuvent être envisagés pour des tablettes, par exemple.

• Simplification de l’activation : L’activation de nouveaux périphériques doit être un processus simple nécessitant le moins de support IT possible : une situation idéale peut reposer sur des installations type « clientless » comme le bureau virtuel ou la virtualisation d’application.

• Choisir la méthode de management BYOD : les périphériques BYOD sont prévus pour être gérer de manière individuelle et non de manière industrielle.

• Anticiper les besoins réseaux : les périphériques BYOD utilisent de la voix, des images, des vidéos HD, des applications riches, autant de possibilités de consommer de la bande passante de façon importante. Il est donc important voire indispensable d’évaluer les réseaux existants de commutation et de routage, l’accès filaire et sans fil dans les succursales, la taille des tuyaux Internet et des connexions aux sites distants.

• Faire des outils de collaboration une priorité : bien que les périphériques BYOD intègrent nativement des capacités sociales et numériques, il faut étendre ces outils (voix, outil de présence, partage de documents, …) à l’entreprise.

• Sécuriser les end-points : quelle stratégie « embrace but contain » retenir surtout dans le secteur bancaire où les contrôles de sécurité et de conformité sont stricts ? Réévaluer les accès Wifi, VPN, prendre en considérations les authentifications fortes (à deux facteurs, …).

• Anticiper les mises à jour : Les constructeurs comme Microsoft ou encore Apple ne font pas partie du processus de Change Management de l’entreprise !

• Formaliser un support 24/7 : Les systèmes doivent être disponibles, les temps d’arrêt ne doivent plus être une option, il convient d’assurer une couverture étendue.

Compte tenu de la circulation incessante de nouveaux dispositifs personnels apportés par les utilisateurs (parce qu’ils ont été remplacés, perdus ou volés), il est nécessaire d’automatiser les processus liés au BYOD :

• Enrollment (OnBoarding) de périphérique : Doit être intuitif et axé sur l’utilisateur. Cela simplifie l’enregistrement et le provisioning de l’appareil, ainsi que de minimiser les appels au service d’assistance.

• Le profilage de l’appareil : Garantir que les politiques basées sur les caractéristiques de l’appareil soient correctement appliquées.

• La gestion de l’usage : Différenciation automatisée en fonction du rôle de l’utilisateur ou du dispositif à l’application, qui comprend la capacité de révoquer l’accès à un dispositif sans interruption de service pour d’autres appareils.

• La gestion des applications : Automatiser entièrement le processus de distribution et de mise à jour des applications, tout en laissant l’accès à App Store d’entreprise.

• Gestion des périphériques : Donner la main sur les fonctions de base de l’appareil aux utilisateurs.

L’autre défi majeur d’une politique BYOD réside dans l’universalité de l’authentification, les utilisateurs ne veulent pas se souvenir de nombreux mots de passe. Chaque périphérique dispose de capacités de protection par mot de passe, mais à moins que l’utilisateur supervise les mots de passe, nombre d’entre eux prendront la voie de la facilité en retirant ce contrôle de sécurité élémentaire. A titre d’exemple, le déploiement d’Exchange ActiveSync inclut une politique de sécurité globale, à savoir un verrouillage obligatoire du téléphone, respect de complexité dans le choix des mots de passe…

Les périphériques BYOD tels que les téléphones ou tablettes Android, iPhone, iPad et autres disposent d’un catalogue des milliers de nouvelles applications qui sont mises en vente chaque jour, y compris celles qui améliorent la productivité. Les applications peuvent inclure des composants malveillants conçus pour introduire des virus ou voler des données. Alors que les catalogues d’applications reposent sur différents critères d’évaluation, il est risqué de supposer que toutes les applications sont sans danger pour tous les environnements d’entreprise. Même si un périphérique client n’a pas accès direct aux serveurs de fichiers de l’entreprise ou d’autres ressources, rien n’empêche l’application de lancer des attaques par déni de service ou d’autres comportements malveillants.

Les politiques BYOD doivent inclure des restrictions sur les types d’applications qui peuvent résider sur les périphériques qui sont utilisés pour accéder à des ressources d’entreprise telles que le courrier électronique, par exemple.

Beaucoup d’entreprises ont déployé des solutions de sécurité comme les VPN mais celles-ci rejettent bien souvent les périphériques BYOD (faute de compatibilité logicielle et ou matérielle, non prise en charge de Token, …), il faut donc prévoir à ce que les flux reposent sur http pour éviter tout problème de fonctionnement. C’est pour cela que l’adoption d’un protocole ouvert et non contraignant de type HTTPS doit être employée. Chiffrer les données sensibles permet de se défendre contre les attaques man-in-the-middle et autre espionnage lorsqu’un utilisateur est sur une connexion Wi-Fi publique et/ou gratuite.

La sécurité, dans une stratégie BYOD, est très importante et il faut considérer chaque périphérique, dans ce cadre, comme extérieur à l’entreprise. Quelques chiffres confirment cette tendance :

• 56 % de périphériques égarés par mois.

• 12 000 portables perdus dans les aéroports US.

• 1 iPhone perdu toutes les 30 minutes.

• 7 % d’ordinateurs portables d’une entreprise sont perdus ou volés.

La règle est de considérer le traitement des données/flux émanant des périphériques BYOD comme si cela provenait d’un site Web public, se protéger contre les injections SQL, crosssite scripting, et autres attaques similaires.

D’autre part, si les utilisateurs emploient leurs propres appareils, de quelles garanties dispose-t-on sur le fait que des données sensibles pourraient se retrouver sur ce matériel personnel et que celui-ci prenne en charge toutes les applications de l’entreprise pour réaliser leur mission ? Les enjeux sont complexes lorsque les périphériques personnels sont impliqués parce que ces dispositifs ne sont pas dans le contrôle direct de l’entreprise.

L’une des pistes pour pallier cette problématique majeure est de mettre en place une solution de gouvernance des données afin de gérer le cycle de vie et d’intégrité de l’information au sein d’une organisation. Cela peut être réalisé à l’aide de solution Microsoft telle que Dynamic Access Control (DAC) ou encore Rights Management Services (RMS). La première solution repose sur des critères de :

• Identification : Classification automatique des données (File Classification Infrastructure).

• Gestion et distribution : Définition des politiques d’accès centralisées au niveau de l’entreprise et provisionnement automatiquement des accès.

• Sécurisation : Pertinence des journaux d’audits, encryption automatique des données sensibles de l’entreprise.

L’autre solution, Rights Management Services renforce la stratégie de sécurité d’une organisation en protégeant les informations en appliquant en permanence des stratégies d’utilisation aux informations, même si ces dernières sont déplacées, telles que les rapports financiers, les spécifications de produits, les données des clients et les messages électroniques confidentiels, afin d’empêcher des personnes non autorisées d’avoir accès à ces informations accidentellement ou non.

La technologie Microsoft RMS n’est pas nouvelle. Elle est présente au coeur de Windows Server, d’Exchange et d’Office depuis près d’une décennie. Mais elle était jusqu’à présent relativement complexe à mettre en œuvre et finalement bien peu adaptée aux scénarios mobiles et BYOD que nous connaissons aujourd’hui.

Microsoft RMS change de nature et devient désormais un service Azure Rights Management qui demeure compatible avec l’ancienne génération mais totalement repensée et désormais concrétisée sous forme de service Azure afin, justement, de mieux embrasser les tendances cloud et mobiles.

Dès lors, toute entreprise ayant un Active Directory (AD) ou un Azure-AD pourront en bénéficier et par voie de conséquence, celles qui ont un abonnement Office 365, également.

RMS s’étend ainsi au-delà du simple champ des entreprises et s’applique aux individus.

Tout document protégé avec RMS conserve sa protection qu’il soit transféré par email, stocké dans le cloud (Skydrive, Gdrive, Dropbox ou autre), placé sur une clé USB.

Son ouverture n’est possible qu’après contrôle de l’identité et des droits qui lui sont associés.

RMS étend sa compatibilité au-delà de Windows et se veut une fondation essentielle de toute politique BYOD.

Les fichiers protégés via RMS peuvent désormais aussi être ouverts sous Windows RT et Windows Phone, mais aussi et surtout sous Mac, iOS et Android.

La confiance dans le Cloud ayant été mise à mal par l’affaire Snowden, Microsoft propose aux entreprises de générer elles-mêmes leur clé de chiffrement et de la stocker sur un module protégé USB HSM de Thales.

Téléchargez cette ressource

Sécurité et gouvernance des applications d’IA

Les applications d’IA se multipliant dans les entreprises, ces dernières se doivent d’établir un cadre de gouvernance qui tient compte des risques de sécurité et des défis associés. Ce livre blanc vous offre les connaissances et les outils nécessaires à une gouvernance garante de la sécurité de vos applications d’IA.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Menaces cyber sur le secteur énergétique européen !

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation