Le virus Flame, découvert en mai dernier, aurait des origines communes avec Stuxnet et Duqu.

Flame/Stuxnet : Le chaînon manquant

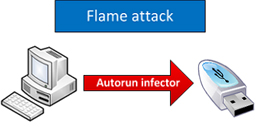

Les équipes de l’éditeur Kaspersky Lab ont en effet découvert qu’un plug-in de Flame était également un module présent dans la première version du virus Stuxnet de juin 2009. Ce module, connu sous le nom « Resource 207 » sert à propager le malware via des clés USB.

« Ce fichier particulier présente de nombreux points communs avec le code utilisé dans Flame, indique Kaspersky. Parmi ces ressemblances frappantes figurent des noms d’objets identiques, l’algorithme de décryptage employé ainsi que des méthodes similaires d’attribution des noms de fichiers ». Les personnes responsables du développement de ces deux cyberarmes auraient donc travaillé ensemble au moins une fois avant de suivre des voies séparées.

Le malware Flame a été révélé en mai 2012 à la suite d’une enquête déclenchée par l’Union internationale des télécommunications (UIT) et menée par Kaspersky, mais serait actif depuis 2008. Il est utilisé, d’après les observations de l’éditeur russe, à des fins de cyberespionnage, dérobant sur les ordinateurs infectés des données et informations sensibles qui sont ensuite transmises à l’un des serveurs de commande et de contrôle (C&C) du malware qui ont régulièrement été déplacés entre Hong Kong, Turquie, Allemagne, Pologne, Malaisie, Lettonie, Royaume-Uni et Suisse. Les pays les plus infectés sont l’Iran, Israel et le Soudan.

Kaspersky a indiqué que l’infrastructure C&C de Flame s’était déconnectée du réseau après l’annonce de sa découverte. Symantec a, de son côté, annoncé que le virus était actuellement en train de s’autodétruire afin de ne laisser aucune trace.

Plus d’informations : Securelist

Téléchargez cette ressource

Rapport Forrester sur la sécurité des workloads cloud (CWS)

Dans son rapport, Forrester Consulting passe au crible et note les produits des 13 principaux fournisseurs de solutions de sécurité des workloads cloud (CWS). Bénéficiez d’un état des lieux complet du marché, explorez tous les enjeux associés à la convergence des fonctions de sécurité cloud et les avantages des solutions complètes.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Quel impact d’une cyberguerre sur les organisations ?

- Menaces cyber sur le secteur énergétique européen !

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation