Les organisations n’adoptent pas pleinement l’automatisation pour sécuriser leurs déploiements dans le cloud !

Etat des pratiques DevSecOps

Que retenir du dernier rapport Datadog ? « Ces résultats de l’étude State of DevSecOps montrent qu’il y a encore des progrès à faire lorsqu’il s’agit d’adopter l’automatisation pour améliorer la sécurité » déclare Andrew Krug, Head of Security Advocacy chez Datadog

Des opérations de clics manuelles

Sur une période de 14 jours, au moins 38 % des entreprises utilisant AWS ont déployé des workloads ou effectué des actions sensibles manuellement via la console AWS dans un environnement de production, ce qui signifie qu’elles s’appuient sur des opérations de clics manuelles plutôt que sur l’automatisation.

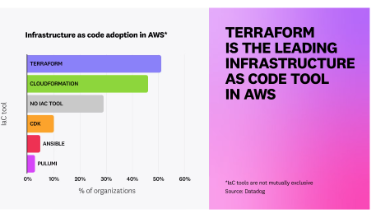

Infrastructure en tant que code

L’adoption de l’infrastructure en tant que code (IaC) varie chez les fournisseurs de cloud. L’IaC est une pratique essentielle pour sécuriser les environnements de production dans le cloud, car elle permet de s’assurer que les opérations humaines ont des autorisations limitées sur les environnements de production, que tous les changements sont examinés par des pairs et que les problèmes sont identifiés en amont dans le processus.

Sur AWS, plus de 71 % des organisations utilisent l’IaC en s’appuyant sur au moins une technologie d’IaC populaire, telle que Terraform, CloudFormation ou Pulumi. Ce chiffre est inférieur à 55% sur Google Cloud.

« Les pratiques DevOps modernes vont de pair avec des mesures de sécurité solides, la sécurité aidant en définitive à développer l’excellence opérationnelle dans toute l’organisation. Si la sécurité commence par la visibilité, la sécurisation des applications n’est réaliste que lorsque ceux qui en sont responsables bénéficient d’un contexte et d’une hiérarchisation suffisants pour comprendre quels signaux de sécurité sont importants et lesquels ne le sont pas. »

Attaques détectées par scanners de sécurité automatisés

Alors que les attaques détectées par des scanners de sécurité automatisés représentent le plus grand nombre de tentatives, la grande majorité de ces attaques sont inoffensives et ne génèrent que du bruit pour les défenseurs.

Sur les dizaines de millions de requêtes malveillantes identifiées par ces scanners, seules 0,0065 % ont réussi à déclencher une vulnérabilité.

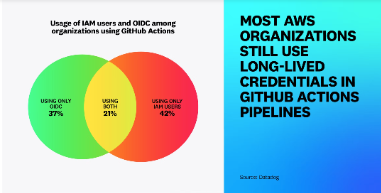

Des identifiants à longue durée de vie

Beaucoup d’organisations s’appuient dans leurs pipelines CI/CD sur des identifiants à longue durée de vie, l’une des causes les plus courantes de violation de données.

Même dans les cas où des identifiants à courte durée de vie auraient été à la fois plus pratiques et plus sûrs, 63 % ont utilisé au moins une fois une forme d’identifiant à longue durée de vie pour authentifier les pipelines d’actions GitHub.

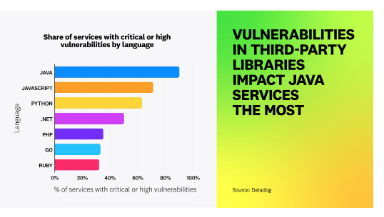

Applications Java impactées

Les applications Java sont les plus impactées par les vulnérabilités tierces : 90 % des services Java sont susceptibles de présenter une ou plusieurs vulnérabilités critiques introduites par une bibliothèque tierce, contre une moyenne de 47 % pour les autres langages de programmation.

Source rapport State of DevSecOps 2024 Datadog – Datadog a analysé des dizaines de milliers d’applications et d’images de conteneurs, des milliers d’environnements cloud, pour évaluer l’actuelle posture de sécurité des applications et l’adoption des bonnes pratiques au cœur de DevSecOps.

Dossiers complémentaires sur le thème du DevSecOps avec les experts du site iTPro.fr

Le DevSecOps, un passage obligé pour la sécurité des identités

Téléchargez cette ressource

Prédictions 2025 des menaces persistantes avancées

L'analyse et l'évolution du paysage des menaces persistantes avancées (APT) et des conséquences sur vos infrastructures IT. Découvrez la synthèse des prédictions, tendances et recommandations pour 2025 avec les experts Kaspersky.