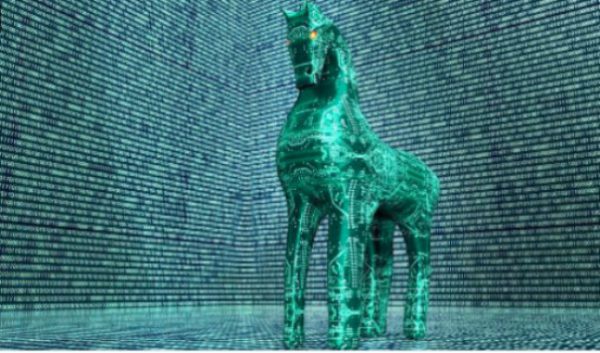

Les opérateurs de DanaBot auraient coopéré avec les criminels derrière GootKit, cheval de Troie avancé ! La portée est donc beaucoup plus large qu’un cheval de Troie bancaire typique … Eclairage

DanaBot étend ses activités bien au-delà des chevaux de Troie bancaires …

DanaBot & GootKit

Après avoir analysé le fichier VBS malveillant disponible sur le serveur C&C de DanaBot, les experts Eset ont découvert qu’il pointe vers un module de téléchargement pour GootKit, un cheval de Troie furtif utilisé pour les attaques de fraude bancaire.

Comment les systèmes ESET détectent et bloquent DanaBot et GootKit

Découvrez l’article

Téléchargez cette ressource

Rapport Forrester sur les services de réponse aux incidents de cybersécurité

Dans ce rapport, basé sur 25 critères, Forrester Consulting passe au crible les 14 principaux fournisseurs de services de réponse aux incidents de cybersécurité du marché. Cette analyse complète permet aux professionnels de la sécurité et de la gestion des risques d’évaluer et de sélectionner les solutions les plus adaptées à leurs besoins.

Envoi de pourriels à partir des boîtes aux lettres des victimes …

Les fonctionnalités non publiées ont attiré l’attention des spécialistes Eset lors de l’analyse des webinjects utilisés pour cibler les utilisateurs de services de webmail italiens (expansion européenne de DanaBot – septembre 2018).

Les messages malveillants sont envoyés en réponse à des courriels réels trouvés dans les boîtes aux lettres compromises, ce qui donne l’impression que les propriétaires des boîtes aux lettres les envoient eux-mêmes !

Passez en revue l’analyse et la télémétrie ESET

Comment préserver

Les articles les plus consultés

- Solution vCloud Director : les avantages du Cloud Privé BLUE & VMware au service des entreprises

- Le rôle incontournable de l’UX dans la cybersécurité

- Entre essor du cloud et ransomwares, quelles priorités pour la cybersécurité industrielle ?

- Êtes-vous sûre de contrôler vos données Office 365 ?

- Besoin de changer votre suite bureautique ? Découvrez ONLYOFFICE Workspace

- Workshop Cloud Insight: Explorez Windows Virtual Desktop

- Webinar Alsid – BloodHound est un bon outil, mais vous méritez mieux !

- L’avenir du télétravail sécurisé en France

- Webinar Alsid – Active Directory Tier Model : stratégie d’implémentation et de sécurité !

- Comment bénéficier d’une protection efficace contre les virus informatiques ?

Les plus consultés sur iTPro.fr

- Cybersécurité : l’IA générative rebat les cartes du cybercrime

- Le World Cyber Ranking, 1er classement mondial de la cybersécurité des entreprises

- Comment le Quarter Plan permet d’aligner IT et Métiers pour délivrer

- Explosion des attaques d’ingénierie sociale en 2025

- SI sous pression : 3 signes que vos flux sont mal orientés

Sur le même sujet

Webinar Alsid – Active Directory Tier Model : stratégie d’implémentation et de sécurité !

Le rôle incontournable de l’UX dans la cybersécurité

Comment bénéficier d’une protection efficace contre les virus informatiques ?

L’avenir du télétravail sécurisé en France

Êtes-vous sûre de contrôler vos données Office 365 ?