Le numérique est partout, nous en sommes quasiment dépendants. Nos données sont dispersées et stockées dans des systèmes hors de notre contrôle et cela inquiète bien des personnes.

Cybersécurité : une culture positive avec du Zero Trust

Pourtant, quand il s’agit des données qui ne sont pas les nôtres, il est bien moins fréquent d’y associer le même niveau de criticité et ce, à tous les niveaux dans l’organisation. Pourtant, dans de nombreux domaines d’activité, ces mêmes organisations sont en possession de données critiques tant pour la vie privée des personnes que pour la résilience de ce même domaine d’activité ou encore d’un pays.

Dans un tel contexte, il est important de faire de la cybersécurité une priorité à tout instant. La seule technique 100% efficace pour y arriver est de s’assurer que la cybersécurité fasse partie intégrante de l’ensemble des actions effectuées par l’ensemble des intervenants de l’organisation. Lorsque l’on sait que 82% des pertes de données en 2021 sont dues à une faille humaine, volontaire ou non, le chantier est considérable. En effet, les outils informatiques peuvent aider à détecter des risques de perte de données mais ne peuvent pas toujours les empêcher. L’enjeu est ainsi de s’assurer de la capacité des personnes à sécuriser les données à tout moment.

La cybersécurité, un enjeu de taille

Les cyberattaques sont monnaie courante. Que vous en soyez la cible, un intermédiaire ou encore un dommage collatéral, il y a 50% de chance (ou de malchance, c’est selon le point de vue) que vous ayez été victime d’une attaque dans les dernières années. Les avancées en termes d’attaques informatiques, notamment dans l’exploitation de nouveaux vecteurs d’attaque, font que ce pourcentage devrait encore augmenter. Heureusement, le résultat n’est pas toujours celui escompté par les attaquants mais le risque de voir des données dans la nature et utilisées à mauvais escient demeure.

Dans un monde où chacun peut être tant un vecteur d’attaque que la faille de sécurité, chacun est responsable de la sécurité des données, pas uniquement les équipes sécurité informatique. Ainsi, lorsque l’on pense aux mesures à mettre en œuvre, la sécurité individuelle est tout aussi importante que la sécurité au niveau de l’organisation dans son ensemble. De plus, des mesures similaires, bien que adaptées, doivent être appliquées en dehors du lieu de travail, notamment dans un monde où le télétravail prend de l‘ampleur.

La direction de l’organisation joue un rôle important dans l’adoption d’une culture de cybersécurité et cela pour bien des raisons. Tout d’abord parce que la direction est à même d’orienter comment les budgets sont utilisés au sein de l’organisation. Ensuite, c’est au travers des discours, des ordres du jour des réunions et bien d’autres activités qu’il est possible pour un dirigeant d’influencer comme chacun agit. Pour y parvenir, il s’agit de travailler avec l’équipe en charge de la sécurité informatique et de voir comment cela s’instruit dans les opérations quotidiennes.

Qu’est-ce qu’une culture de cybersécurité ?

Une cyberattaque peut mettre l’organisation à mal mais aussi les personnes liées, y compris les clients et les utilisateurs. C’est ainsi qu’au travers de l’hameçonnage, des mots de passe faibles et, de ce fait, faciles à identifier ou encore d’accès à des informations qu’il ne faudrait pas, les failles pour entrer dans des systèmes sont nombreuses. Pourtant de nombreux métiers sont impliqués dans la gestion quotidienne de la sécurité des données mais, finalement, l’important est l’ensemble des intervenants et des actions comme un tout, d’où l’importance d’une culture de sécurité forte et ancrée. Une telle culture est tellement importante qu’elle devrait faire partie de la stratégie de l’entreprise elle-même et être portée par la direction, comme nous l’avons vu précédemment.

Revenons au sujet de ce papier. Il faut espérer que la notion de culture de cybersécurité fait déjà partie de vos centres d’intérêt, sans quoi le risque de faille dans votre organisation est assez élevé. La bonne nouvelle est que vous en êtes désormais informés. Pour pouvoir promouvoir une culture de cybersécurité, il faut d’abord comprendre ce que couvre le concept de culture. Une culture d’organisation est l’ensemble des croyances, des valeurs, des attitudes et perceptions partagées par les membres de l’organisation. Dans bien des organisations, cette culture est contraignante, c’est à dire que des règles doivent être respectées, sans pour autant comprendre les tenants et les aboutissants et cela est bien souvent perçu négativement.

Comme nous l’avons vu la première cause des failles se trouve dans les actions des membres de l’organisation, pourtant en première ligne de défense. C’est pour cela que maitriser les processus et faire en sorte qu’ils soient sécurisés est important et permet alors aux collaborateurs de promouvoir ces aspects sécurité, y compris avec les partenaires, les fournisseurs et les clients, puisque les collaborateurs eux-mêmes traitent les données de l’organisation et de tout ce qui gravite autour.

La confiance zéro comme état d’esprit (mieux connu en tant que Zero Trust)

Introduction au Zero Trust

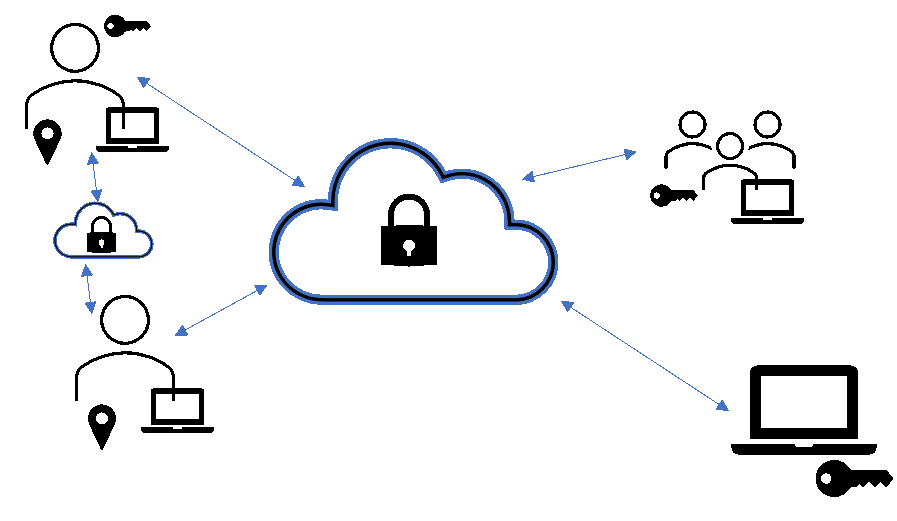

Dès le début de l’ère informatique, il a été fréquent de considérer qu’avoir un périmètre de sécurité autour des systèmes était la solution optimale pour protéger les utilisateurs et les données. C’était plutôt réaliste à une époque où les systèmes n’étaient accessibles que depuis le « réseau interne », au sein même de l’organisation ou via un VPN (Virtual Private Network) et où l’ensemble des connexions sont régies par des règles dans des pare-feux. Depuis, les mobiles et le télétravail ensuite ont amené à repenser les architectures et surtout l’approche pour se protéger des menaces de sécurité. La crise sanitaire récente n’a fait qu’accentuer cette situation. De plus, les attaquants s’avèrent être plus coriaces et plus patients que par le passé, jusqu’à introduire des personnes au sein même de l’organisation ciblée. Désormais le trafic interne est désormais considéré comme hostile et aucune connexion n’est considérée comme sécurisée par défaut.

Le modèle Zero Trust a pour but de sécuriser les organisations. Ce modèle est apparu lors de l’émergence des services en nuage et des accès distants. La récente crise sanitaire a, par ailleurs, été un accélérateur de l’adoption de ce modèle, souvent de manière corrective tant il a fallu être rapide pour répondre aux nouveaux besoins de mobilité et de télétravail.

Concrètement, que faut-il faire ?

Le principe de base est simple à comprendre : ne faites confiance à rien ni personne tant que vous ne pouvez pas garantir avec qui vous êtes en communication. De manière générale, dès que l’on parle de sécurité, il s’agit de répondre à des questions : que souhaite-t-on protéger, de qui et pourquoi ? Partant du postulat que toutes les données doivent être protégées, on pourrait cependant démarrer en se posant les questions suivantes : que souhaite-t-on accéder et qui souhaite ces accès et pourquoi ?

Concrètement, il est possible de réduire la surface d’attaque et, dès lors, de réduire l’impact d’une cyberattaque. Pour y parvenir, il est nécessaire de s’assurer que quelques règles soient en place :

- Le principe du « moindre privilège » est appliqué : par défaut, aucun droit n’est donné à moins qu’explicitement justifié.

- L’identité est validée et l’authentification peut requérir des éléments d’identification multiples : au-delà de l’identité, il y a utilisation de la biométrie ou « OTP » (one time password).

- L’origine de toute demande est analysée et seules celles explicitement approuvées au préalable sont autorisées.

- Le contexte de travail est également analysé: l’origine géographique de la connexion, le niveau de sécurité du matériel, l’application qui initie la connexion, mais aussi le type de données lui-même.

- La sécurisation des connexions : lors d’une communication entre deux ressources, les données peuvent être interceptées. Ainsi, toutes les communications se doivent d’être encryptées.

- Segmentation réseau : par défaut, on isole des applications, services et utilisateurs qui font sens. Les connexions entre segments de réseau et qui ne sont pas autorisées explicitement sont bloquées.

- La micro-segmentation : les concepts présentés ci-dessus peuvent s’appliquer à des périmètres très restreints. C’est dans cette situation que l’on parlera de micro-segmentation du modèle Zero Trust.

Une telle approche permet tout d’abord de bloquer tout accès non souhaitable mais aussi d’éviter un « mouvement latéral » une fois l’utilisateur authentifié. En effet, il peut arriver que des ressources soient accessibles de manière indirecte en profitant de la connexion précédente.

Cela peut se résumer en indiquant que toutes les connexions sont toujours considérées comme hostiles et que chacune d’elle est vérifiée, que ce soit au niveau des aspects techniques mais aussi de l’utilisation qui est souhaitée, c’est-à-dire le pourquoi la connexion est initiée.

Développer une culture de cybersécurité positive

Comme nous l’avons dit précédemment, il est fréquent d’avoir une culture de sécurité restrictive et contraignante, c’est à dire basée sur des règles à respecter, règles écrites par une équipe et généralement imposées à l’ensemble. Ces règles ont certainement du sens bien que le niveau d’adoption s’avère faible. Ainsi, pour s’assurer que les différentes personnes adoptent la cybersécurité dans leur quotidien, il est nécessaire de culture positive à la place de celle contraignante. De plus, le Zero Trust indique que tout doit être vérifié par défaut. Alors, comment être positif dans un tel contexte ?

Une culture positive, au contraire d’une culture contraignante, ne peut s’imposer, elle se … cultive, comme son nom l’indique. Développer une telle culture requiert de partager l’information de manière positive et constructive. La réprimande aura un impact fort limité sur la personne qui la reçoit, tout du moins pour ce qui est de l’apprentissage alors que la motivation de cette même personne sera fortement entamée.

Pour aller plus loin, et bien que l’on pourrait se dire qu’il s’agit uniquement de sémantique, il est intéressant de voir que certaines organisations font référence à la notion de culture de croissance ou encore apprenante. La croissance vient de l’approche collaborative où chacun peut proposer ou chercher des solutions tandis que l’apprentissage porte sur l’amélioration continue. D’ailleurs, pour montrer l’importance du sujet et promouvoir l’aspect positif dans la culture, pourquoi ne pas mettre cela comme un objectif ? Il est facilement atteignable dans bien des cas, l’enjeu est positif pour le collaborateur alors que le niveau de sécurité devrait s’accroitre assez rapidement.

En parallèle, il est nécessaire que les politiques en place promeuvent cette positivité, par exemple la politique d’utilisation des systèmes informatiques. Pour favoriser l’apprentissage continu au travers des échanges entre collaborateurs, la mise en place d’un comité de sécurité permet aux collaborateurs de se rencontrer, d’échanger et ainsi de comprendre les besoins et intérêts de chacun. Une telle approche permet aux collaborateurs de s’approprier les enjeux et non uniquement de les subir. Dans tous les cas, que ce soient les différentes politiques ou encore lors des échanges, il faut illustrer les règles par des exemples concrets auxquels les employés peuvent se rattacher pour mieux comprendre et intégrer la sécurité dans leur quotidien. Enfin, et afin de montrer l’importance pour l’organisation, il est possible de mettre en avant les participants les plus actifs pour les motiver à continuer dans cette direction et partager leur enthousiasme. Ces personnes mobilisées deviendront des ambassadeurs, que ce titre soit officiel ou non.

Concrètement, cela donne quoi ?

Pour atteindre, les objectifs, il est généralement nécessaire de mettre en pratique un certain nombre d’actions qui peuvent se résumer de la sorte :

Sensibiliser, simuler et promouvoir

Ainsi, les actions suivantes doivent être prises :

- Informer et former au moins une fois par an, sous différentes formes, y compris ludiques

- Partager des informations concrètes (résultats des tests, …)

- Utiliser des canaux d’information différents (affiches, courriels, …)

- Il est fréquent que les sessions ne soient pas verrouillées sur les ordinateurs. Dans ce cas, l’attaque aux croissants est un bon exemple concret d’une faille de sécurité puisque l’attaquant (celui qui repère la faille) usurpe l’identité de la personne qui a oublié sa session et informe l’ensemble de l’équipe qu’il offre les viennoiseries dans les prochains jours.

- Simuler des situations pour préparer. Notamment du phishing. Des campagnes de test avec des résultats sous la forme positive

- Rappeler les règles de sécurité non pas uniquement dans les politiques de sécurité mais dans l’ensemble des politiques

Quelques éléments de base à respecter

Il est important de ne pas oublier les règles essentielles de sécurité :

- Appliquer les correctifs

- Effectuer les mises à jour

- Analyser les pièces jointes avant de les ouvrir

- Eviter de cliquer sur les liens inattendus

Dans tous les cas, il est crucial que l’ensemble des actions se fassent selon une approche « top/down » c’est à dire en venant de la direction vers les collaborateurs. C’est ainsi que chaque collaborateur doit pouvoir expliquer les données qui transitent par lui, notamment celles diffusées à l’extérieur de l’organisation.

Comment aller plus loin ?

Une culture positive repose sur l’absence de blâme mais plutôt sur la promotion des bonnes pratiques. Cependant pour s’assurer que la culture corresponde toujours aux besoins, il est nécessaire de mettre en place d’autres opérations afin de maintenir l’organisation protégée tout en maintenant les différents collaborateurs impliqués dans la gestion de la sécurité au quotidien.

Ainsi, il est important de se poser certaines questions continuellement, que ce soit pour l’individu mais aussi au niveau de l’organisation et ce de manière structurée : Est-ce que quelque chose a changé ? Y a-t-il un nouvel acteur, un nouveau processus ou encore un nouveau type de donnée ? Notons que les changements sont bien souvent externes à l’organisation dans laquelle se trouve la personne, telles que les législations et bien d’autres.

Et puis, malgré tous ces efforts, il arrivera qu’il y ait des failles ou des comportements hasardeux. Dans ce cas, il s’agit de reporter ceux-ci au plus tôt pour permettre une analyse tant qu’il est encore possible d’intervenir. De plus, partager au plus tôt tout information utile permettra de garder les collaborateurs engagés. Le simple fait de voir que l’activité reportée devient un facteur important pour l’organisation s’avère motivant pour bien des collaborateurs. Une bonne pratique est d’ailleurs de mettre en avant les gains d’une telle remontée d’information pour l’organisation. De la même manière, le plan de réponse aux incidents doit être partagé et compris par l’ensemble des collaborateurs.

Enfin, certaines organisations se fixent comme objectif d’être certifiées ISO 27001 afin de se servir de cette certification comme preuve de l’implémentation de polices et de processus autour de la sécurité. Cela pourrait d’ailleurs être un objectif partagé au niveau de l’organisation.

Smart DSI N°30

Téléchargez cette ressource

Rapport Forrester sur la sécurité des workloads cloud (CWS)

Dans son rapport, Forrester Consulting passe au crible et note les produits des 13 principaux fournisseurs de solutions de sécurité des workloads cloud (CWS). Bénéficiez d’un état des lieux complet du marché, explorez tous les enjeux associés à la convergence des fonctions de sécurité cloud et les avantages des solutions complètes.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise

- Le paradoxe de la sauvegarde : quand le sentiment de sécurité peut devenir une faiblesse