Les chiffres de la cybersécurité des TPE/PME en 2021 sont alarmants : plus d’une entreprise sur deux a déjà subi au moins une cyberattaque.

Cybersécurité : où en sont les TPE et PME ?

Une montée en puissance des cyberattaques visant les TPE et PME

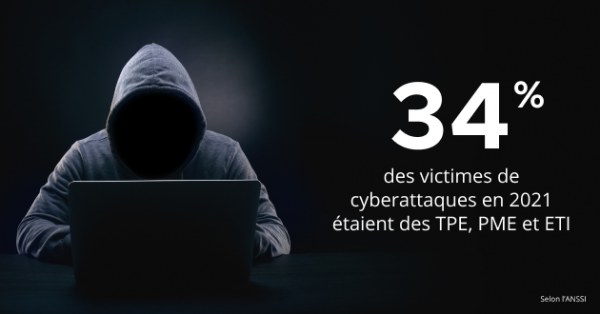

Ces dernières années ont été marquées par une augmentation massive des cyberattaques (+400% selon l’ANSSI) touchant principalement les TPE et les PME. D’abord liée au contexte de la crise sanitaire entre 2020 et 2021, puis renforcée par le conflit international entre la Russie et l’Ukraine en 2022 ; l’état d’alerte est aujourd’hui maximal.

Les chiffres de la cybersécurité des TPE/PME en 2021 sont alarmants : plus d’une entreprise sur deux a déjà subi au moins une cyberattaque. Les hackeurs arrivent facilement et rapidement à identifier les failles humaines et technologiques. Leur objectif est simple, obtenir des rançons ou des données personnelles et professionnelles. Et leur cible prioritaire reste les petites et moyennes entreprises. En effet, les plus grandes sont souvent mieux protégées et s’attaquer à elles demanderait davantage de temps et de compétences. S’attaquer à de plus petites structures est donc plus facile et rapide et permet de multiplier les gains.

Des attaques plus ciblées, plus sophistiquées et majoritairement véhiculées par email

Utilisé quotidiennement en entreprise, l’email représente le principal vecteur d’attaques informatiques. En effet, 91% des cyberattaques sont véhiculées par la messagerie professionnelle. Le phishing, le spearphishing ou encore le ransomware correspondent aux principales menaces pour les TPE et PME.

Appelé hameçonnage en français, le phishing est une technique misant sur l’usurpation d’identité pour tromper le destinataire et obtenir de sa part des identifiants ou des coordonnées bancaires. Son cousin le spearphishing, aussi connu sous le nom de fraude au président, est une forme plus ciblée d’attaque misant sur l’urgence pour exiger une action importante (virement, envoi de données…). Enfin, le ransomware (rançongiciel) est une technique qui consiste à envoyer un logiciel malveillant, souvent caché dans une pièce-jointe qui une fois ouverte chiffre l’ensemble des données. Une rançon est alors demandée en échange du mot de passe de déchiffrement.

En moyenne, une attaque de phishing ou de ransomware coûte entre 100 000€ et 250 000€ pour une PME. De quoi satisfaire les hackeurs dont la motivation première reste l’argent… Et les risques pour les TPE et PME, quels sont-ils ? On ne le répétera jamais assez mais, au-delà des pertes financières, il s’agit aussi de pertes de données cruciales ou encore de la dégradation de l’image et de la réputation de l’entreprise.

Mais face à cette recrudescence des attaques, les entreprises commencent à réagir et s’équipent de solution de protection de messagerie. D’ailleurs, 55% d’entre elles ont décidé de renforcer leur sécurité email en 2022.

L’entreprise française Mailinblack propose de tester gratuitement pendant 3 mois sa solution Protect afin d’accompagner les organisations dans cette lutte contre les cyberattaques. Basée sur des technologies de pointe couplées à de l’intelligence artificielle, elle sécurise et nettoie les messageries professionnelles contre toute forme d’attaque.

Téléchargez cette ressource

Sécurité et conformité du Cloud

Ce guide vous permettra de revisiter vos connaissances et repenser votre posture en matière de sécurité et de conformité dans le cloud. Vous découvrirez comment mettre en place et déployer une stratégie de sécurité fluide et transparente. Un guide essentiel pour sécuriser votre cloud de façon pérenne.

Les articles les plus consultés

- Comment bénéficier d’une protection efficace contre les virus informatiques ?

- Webinar Alsid – BloodHound est un bon outil, mais vous méritez mieux !

- Entre essor du cloud et ransomwares, quelles priorités pour la cybersécurité industrielle ?

- Workshop Cloud Insight: Explorez Windows Virtual Desktop

- Webinar Alsid – Active Directory Tier Model : stratégie d’implémentation et de sécurité !

- Solution vCloud Director : les avantages du Cloud Privé BLUE & VMware au service des entreprises

- Êtes-vous sûre de contrôler vos données Office 365 ?

- L’avenir du télétravail sécurisé en France

- Le rôle incontournable de l’UX dans la cybersécurité

- Besoin de changer votre suite bureautique ? Découvrez ONLYOFFICE Workspace

Les plus consultés sur iTPro.fr

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise

- Le paradoxe de la sauvegarde : quand le sentiment de sécurité peut devenir une faiblesse

Sur le même sujet

Comment bénéficier d’une protection efficace contre les virus informatiques ?

Le rôle incontournable de l’UX dans la cybersécurité

L’avenir du télétravail sécurisé en France

Webinar Alsid – Active Directory Tier Model : stratégie d’implémentation et de sécurité !

Êtes-vous sûre de contrôler vos données Office 365 ?