Causes, conséquences et futur des attaques que les entreprises affrontent aujourd’hui.

Menaces émergentes, comment les cerner ?

Connaître plus précisément les adversaires, les outils et les stratégies utilisés, donner les recommandations pour mieux se défendre, telle est la mission d’Akamai. Emmanuel Macé, Senior Solutions Engineer nous livre quelques pistes bien utiles !

Au cœur des menaces…

Akamai publie, tous les trimestres, un rapport qui fait le point sur toutes ces nouvelles menaces. Les attaques déclarées augmentent, c’est un fait. « Toutefois, il faut noter un manque de visibilité sur les attaques » remarque Emmanuel Macé. Beaucoup d’entreprises ne se rendent pas compte de l’attaque immédiatement, un certain temps s’écoule avant la prise de conscience réelle.

Dans ce dernier rapport, il apparaît que pour déclencher des attaques DDoS plus massives, les pirates préfèrent les techniques par réflexion à celles par injection. Le débit moyen des attaques DDoS augmente de 114 % comparativement au 4ème trimestre 2013. Le secteur des Médias & Divertissement a été la cible de la majorité des attaques malveillantes.

Menaces émergentes, comment les cerner ?

Un des challenges à venir sera donc la capacité de détecter l’attaque au plus tôt pour y faire face. Aujourd’hui, le temps de détection moyen d’une attaque est de l’ordre de la semaine ! Très pénalisant.

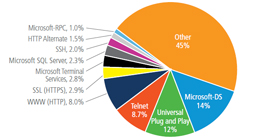

Deux types d’attaques émergent : les attaques sur le volume et les attaques sophistiquées (ne demandant pas de volume) travaillant sur des connexions. Akamai monitore des attaques sur les requêtes HTTP et HTTPS et dispose d’outils qui lui permettent d’avoir une vue globale.

Au-delà de l’augmentation globale, 188 pays ont observé des attaques de trafic, « la Chine reste la première en termes de source d’attaques ». Désormais, il n’y a plus d’attaques type, toutes les attaques sont utilisées à différentes fins (Opération Ababil courant 2013 s’attaquant aux banques américaines en utilisant les attaques DDos, DNS, couche applicative et DNS). Une vraie intelligence apparaît, les attaquants essaient et s’adaptent ensuite, « avoir un seul système de défense est complètement obsolète » commente Emmanuel Macé, de plus, « il faut une protection DDoS et une protection applicative au vu des nouvelles menaces ».

Attaques DNS, attaques NTP et attaques applicative en fort augmentation

Au premier trimestre 2014, les attaques constatées se concentrent sur le port 445 (partage de fichiers Microsoft). Ce classement change tous les trimestres et reflète le changement permanent de la cible en fonction des besoins. Pour information, fin 2013, on note 346 attaques, ce qui porte à 1153 attaques DDoS en 2013 sur tous les secteurs, soit une augmentation de 50 % par rapport à 2012, les chiffres sont là ! Il ne faut pas négliger les attaques DNS, les attaques NTP et les attaques applicatives qui augmentent. L’Europe affiche un retard par rapport aux US.

Les entreprises ont conscience des menaces mais ne se dotent pas des moyens et des ressources pour vérifier et contrôler les réseaux. Si les équipes Sécurité investissaient plus dans des outils de monitoring, des solutions d’audit et de gestion des événements, elles disposeraient de remontées réelles.

Contrer les Menaces émergentes, quelques bons conseils

Akamai préconise quelques recommandations.

- Mettre en place des solutions de monitoring efficaces, dans un premier temps.

- Avoir une réelle connaissance des infrastructures pour cerner les pertes en cas d’attaques. Les solutions doivent être en adéquation avec le risque et le coût. C’est une étape essentielle, même si le travail à réaliser est complexe et long.

- Avoir des solutions toujours actives et disponibles, always-on. La solution de reroutage a évidemment ses limites !

- Utiliser le Cloud pour se défendre et « sortir des sentiers traditionnels de la protection sur Internet ». Les solutions de défense distribuée sont très utiles contre les menaces de forte amplitude. Une nouvelle philosophie est ainsi proposée par Akamai. En termes de protection, on note deux avantages, celui d’offloader l’attaque et celui de redéployer les infrastructures de protection dans le réseau à d’autres fins.

- Prendre en compte l’ensemble des systèmes. Le serveur Web n’est pas le seul vulnérable. Rester vigilant et au fait des attaques est primordial.

Certaines entreprises ont conscience de la gestion de risques, d’autres pas du tout, c’est pourtant là que se trouve le cœur du business ! Entre améliorer en permanence les solutions et mettre en place les solutions après l’attaque, il faut trouver un juste milieu et penser différemment la sécurité.

| 1er trimestre 2014 par rapport au 4ème trimestre 2013 :

– Nombre total d’attaques DDoS en hausse de 18 % |

Téléchargez cette ressource

Démocratiser l’adoption de l’IA par la maîtrise de ses données

Saviez-vous que 80% du temps de vos projets IA portent sur l’analyse de vos données ? explorez tous les outils nécessaires pour entreprendre une gestion performante de vos flux de données et optimiser votre architecture afin de réussir vos projets d’Intelligence Artificielle. découvrez le guide des experts Blueway.

Les articles les plus consultés

- Afficher les icônes cachées dans la barre de notification

- Et si les clients n’avaient plus le choix ?

- Activer la mise en veille prolongée dans Windows 10

- Partager vos images, vidéos, musique et imprimante avec le Groupe résidentiel

- N° 2 : Il faut supporter des langues multiples dans SharePoint Portal Server

Les plus consultés sur iTPro.fr

- Les entreprises françaises craignent de mesurer leur empreinte carbone !

- Java fête ses 30 ans et se tourne vers l’avenir !

- IA : l’urgence de combler le fossé entre ambition et exécution

- Data center : l’efficacité énergétique au cœur de la révolution

- La recherche clinique boostée par l’IA et le cloud de confiance